[edit] Principiile generale ale configurației Easy VPN pe Cisco ASA

[edit] Politica ISAKMP

În documentația Cisco, termenii IKE și ISAKMP sunt în general interschimbabili.

Politica ISAKMP specifică parametrii primei faze:

- Metoda de autentificare (parolă, certificate)

- Protocolul de criptare (DES, 3DES, AES)

- Algoritmul de ștergere (MD5, SHA)

- Grupul DH

- Life time SA

În Cisco ASA, pe lângă configurarea politicii ISAKMP, trebuie să activați ISAKMP și pe interfață.

[edit] Tunel-grup

Grupul de tuneluri este un obiect în care când sunt configurate parametrii Easy VPN, acești parametri sunt specificați (nu sunt listați toți parametrii disponibili, ci doar exemple):

În grupul de tuneluri ASDM se numește Profil de conectare

[edit] Grupul de tuneluri DefaultRAGroup

În configurație, există un grup tunel DefaultRAGroup din care sunt moștenite toate setările care nu sunt specificate explicit în grupul de tuneluri creat. Poate fi schimbat.

Implicit se pare că acest lucru (opțiunile webvpn și ppp sunt eliminate):

[edit] Politica de grup

După ce a trecut autentificarea (dispozitive și utilizatori), clientului îi sunt atribuite parametrii specificați în Politica de grup.

În politica de grup puteți seta, de exemplu, astfel de parametri:

- ACL pentru filtrarea traficului

- Politica de tuneluri de trafic și ce trafic va ajunge în tunel

- Server DNS

- și altele.

Politica de grup poate fi configurată local sau pe un server RADIUS. Pentru a specifica o politică de grup pentru RADIUS, puteți utiliza mai multe opțiuni.

Pentru a accesa parametrii pentru politica de grup pe un server RADIUS, trebuie să specificați în setările ASA că politica este externă:

Pentru a seta atributele corespunzătoare pe RADIUS, trebuie să creați un utilizator TEST_GROUP cu parola cisco123 și să specificați atributele pentru acesta.

Xauth pe serverul RADIUS:

Dacă autentificarea va fi efectuată prin RADIUS, care este asociat cu un director de utilizator existent, de exemplu AD, atunci este mai convenabil să se facă autentificare externă xauth. Puteți lega politicile de autentificare la serverul RADIUS grupurilor de utilizatori din AD și atribuiți atribute politicii.

Configurarea xauth pe serverul RADIUS:

Aceste metode nu se exclud reciproc și pot fi utilizate împreună. Atributele legate de utilizator vor întrerupe atributele corespunzătoare pentru politica de grup. Atributele care nu sunt setate pentru utilizator vor fi moștenite din Politica de grup. Cei care nu sunt setați pentru grup vor fi moșteniți de la politica implicită

[edit] Politica de grup implicită DfltGrpPolicy

Configurația include un grup implicit politica DfltGrpPolicy din care a moștenit toate setările care nu au fost stabilite în mod explicit în GPO nou creat. Poate fi schimbat.

În mod implicit, se pare că aceasta (setările webvpn au fost eliminate):

[edit] Transformat-set

Setul de transformări este un obiect care descrie parametrii celei de-a doua faze. Cisco ASA nu acceptă protocolul AH, există doar ESP.

Setul de transformări specifică:

- Protocolul ESP

- Protocolul de criptare (DES, 3DES, AES)

- Algoritmul de ștergere (MD5, SHA)

[modifică] Hartă cripto. Harta criptică dinamică

Harta Crypto este un obiect în care există seturi de reguli legate de diferite tuneluri IPsec. Întrucât doar o singură hartă cripto poate fi aplicată la interfață, este necesar să se descrie toate tunelurile în aceeași hartă cripto.

Pentru a face distincția între regulile din diferitele tuneluri, regulile sunt grupate în seturi care combină numărul regulii comune ordinale în harta criptografică.

În fiecare set de reguli de criptare puteți specifica astfel de parametri:

Cu toate acestea, pentru Easy VPN este necesar să utilizați o hartă cripto dinamică. Acesta diferă de cel obișnuit prin faptul că nu specifică toți parametrii. Pentru a aplica o hartă cripto dinamică la interfață, aceasta trebuie aplicată pe hartă cripto obișnuită.

Un exemplu de setare a unei hărți criptare dinamice și de aplicare a acesteia pe o hartă cripto normală și apoi pe o interfață externă:

[edit] Filtrarea datelor VPN

Asigurați-vă că comanda este activată după cum urmează:

Activați dacă este dezactivată:

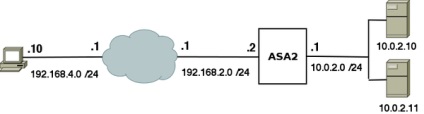

[edit] Configurarea facilă VPN cu autentificare chei predefinite

[edit] Exemplu de configurare pas cu pas

[edit] Configurarea ISAKMP

Articole similare

Trimiteți-le prietenilor: