M-am întrebat întotdeauna ceea ce este atât de ușor de EzVPN, care permite Cisco să-l numesc :) Configurarea serverului poate fi o foarte, foarte stufos, dar radical diferit de Site-la-nu este atât de mult și sunt în așa-numitul ISAKMP / IKE faza 1.5, și mai precis în xauth mecanismului.

Cisco Easy VPN funcționează cu două concepte - serverul Cisco Easy VPN și telecomanda Cisco Easy VPN Remote (agent la distanță). În calitate de agent, unele rutere, ASA ITU, computerele instalate cu Cisco VPN Client instalate pot acționa. OS X și iPhone / iPad au built-in clienți IPSec care suportă XAUTH (racoon).

Nu voi insista asupra configurarea Cisco Systems Easy VPN Client, dar va arăta cum să configurați router-ul ca cea a clientului (care, în sine, nu este foarte important, deoarece varietatea de alte tehnologii care oferă site-uri de la distanță de conectivitate, dar poate fi util pentru înțelegerea mecanisme de interacțiune).

Setarea Site-to-Site nu este mult diferită de accesul de la distanță. Acestea sunt politicile de primă fază ISAKMP / IKE, seturi de transformare, dinamice static hărți criptografice. Cu privire la aceste lucruri, nu voi intra în detaliu, dacă există o dorință, citiți apoi articolul despre VPN-urile site-to-site. Așa că, continuați, pornind de la configurația Easy VPN Server.

Determinați cu AAA

Comanda aaa nou-model include AAA pe router.

autentificarea autentificării aaa permite utilizatorilor să treacă autentificarea XAUTH (așa-numita fază 1.5) de pe router. authentication_list va fi folosit ca unul dintre parametrii cripto-map sau ISAKMP. În metode, puteți utiliza o bază de date locală de utilizatori (în acest caz, baza de date este completă folosind comanda nume de utilizator ...) și / sau server de rază. Puteți specifica mai multe metode de autentificare pe care le va utiliza ruterul în ordinea specificată de dvs.

Rețeaua de autorizare aaa specifică serverul AAA care va fi utilizat pentru a procesa politicile grupurilor de acces la distanță IPSec. De asemenea, puteți specifica o bază de date locală, o rază de bază sau ambele.

Creați grupuri

Explicarea setărilor evidente este omisă.

back-gateway - informează clientul serverului de backup Easy VPN. Puteți specifica până la 10 servere.

save-password - permite clientului să salveze parola, care este specificată în procesul de autentificare (XAUTH).

pfs este o opțiune care indică faptul că pentru fiecare schimbare a celei de-a doua faze va fi utilizată o nouă pereche de chei create folosind algoritmul DH

restricție de acces - indică interfețele pe care utilizatorii grupului specificat le pot utiliza pentru a termina canalele protejate.

grup-lock este o opțiune care forțează clientul să introducă nu numai numele de utilizator și parola, ci și numele grupului cu cheia pre-partajată.

dinamic Hărți criptografice statice

Ultimul lucru rămas este să conectați toate setările la plăcile criptate și să le aplicați pe interfața dorită.

Harta criptică dinamică

Static crypto map și XAUTH

Pentru a începe, trebuie să legăm harta dinamică de cripto cu harta criptotică statică:

Dacă intenționați să utilizați atât hărți de criptare dinamice, cât și statice, atribuiți numere dinamice hărților dinamice decât cele statice. Funcționarea simultană a S2S la distanță VPN (funcționalitatea profilurilor ISAKMP) pe care o vom lua în considerare în următorul articol.

Să spunem ruterului unde să căutăm date, pentru autentificarea utilizatorilor:

Apoi decideți cine ar trebui să inițieze aplicarea politicilor IKE Mode Config - serverul (cheia de inițiere) sau clientul (cheia răspunde):

Software-ul și hardware-ul Cisco Easy VPN clienții inițiază IKE Mode Config. Cheia inițiativă a rămas aparent pentru compatibilitatea cu unele implementări vechi de protocol.

Alternativ, puteți specifica timpul atribuit utilizatorului pentru autentificare prin comanda crypto isakmp xauth timeoutseconds. Valoarea implicită este de 60 de secunde.

monitorizarea

afișați grupul de sesiuni cripto - arată grupurile active și numărul de clienți conectați

afișați scurtă sesiune de criptare - afișează grupuri active și utilizatori

Aceasta completează configurația serverului Cisco Easy VPN Server și, după aplicarea hărții criptografice statice la interfață, utilizatorii de cisco easy VPN client ar trebui să se poată conecta la rețea. Voi omite configurarea clientului din cauza evidentității sale, dar vom analiza mai detaliat configurația clienților hardware.

Configurarea remote Cisco Easy VPN

Deoarece clientul Cisco Easy VPN poate acționa nu numai clienți software, ci și niște routere pentru adulți. Stabilirea acestora este destul de simplă în comparație cu serverul și singurul lucru pe care merită să-l țineți cont este cele trei moduri de funcționare a clientului Easy VPN - modul client, modul de extensie a rețelei, extensia de rețea plus.

Principala limitare a modului client este că dispozitivele sau utilizatorii care se află în spatele serverului Cisco Easy VPN Server nu pot iniția conexiuni la dispozitivele care se află în spatele clientului Cisco Easy VPN. În modul client, NAT / PAT este configurat automat.

Tuningul direct este după cum urmează: DHCP Pool (opțional):

Un profil Easy VPN Client este creat și activat pe interfețe:

Dacă profilul grupului de pe serverul Easy VPN este configurat fără opțiunea de salvare a parolei, ceea ce permite clienților să salveze parola, sensul din configurația clientului

nu va. Vi se va cere să specificați numele de utilizator și parola folosind comanda crypto ipsec client ezvpn xauth în modul utilizator sau exec.

Monitorizarea și depanarea problemei clientului Cisco Easy VPN (la distanță)

arată clientul crypto ipsec ezvpn - Afișează informații despre starea curentă a tunelurilor active, inclusiv politicile primite de la server în timpul modului Configurare IKE.

arată statisticile ip nat - afișează configurația NAT / PAT a clientului care rulează în modul client.

debug crypto ipsec client ezvpn - ajută la identificarea problemelor în configurația Cisco Easy VPN.

client clar crypto ipsec ezvpn - elimină toate tunelurile active.

Ei bine, în mod tradițional, configs suculent pentru cel mai pacient:

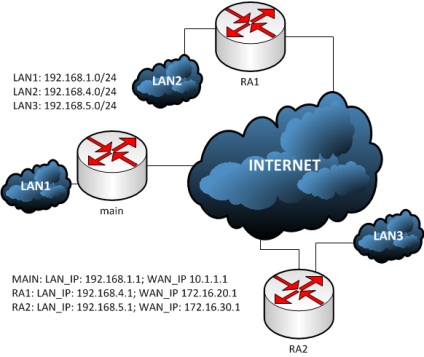

Conform legendei, RA1 funcționează în modul client și grupul căruia acesta îi aparține aplicat ACL permițându-i să trimită trafic, care nu este destinat 192.168.1.0/24 pentru a ocoli sigure transmisia de date de canal. RA2 funcționează în modul extensie de rețea și tot traficul va fi trimis la canalul criptat.

principal (configurația Cisco Easy VPN Server):

RA1 (Cisco Easy VPN Client) configurare - modul client:

Configurația RA2 (Clientul Cisco Easy VPN) - modul extensie de rețea:

Aici este o rețea VPN ușoară de la Cisco Systems.

Articole similare

Trimiteți-le prietenilor: