Voi spune ceva despre structura PKI (Figura 3.1).

Figura 3.1 - Structura PKI

În fruntea întregului certificat și a arborelui cheie, trebuie să existe o CA rădăcină (CA). De exemplu, puteți vedea în browser informații despre lanțul de certificate SSL googl-a.

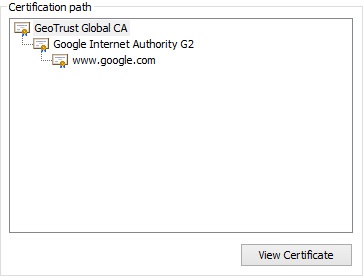

Figura 3.2 - Lanțul certificat Google

Aici centrul de certificare GeoTrust Global (rădăcina) se află în fruntea copacului. Înainte vine certificatul intermediar Google G2 intermediar și completează lanțul certificatului client (domeniu). Structura OpenVPN PKI va fi similară. CA rădăcină trebuie să fie CA rădăcină cu fișierul revocare certificat digital (CRL). Pe serverul CA, se vor genera chei de client și server. Începem să practicăm.

3.1 Pregătirea autorității de certificare a rădăcinilor

Mai întâi trebuie să descărcați utilitarul Easy-RSA, pe care îl vom folosi pentru a genera întreaga infrastructură cheie.

Acum mergeți la directorul despachetat și editați fișierul de configurare principal, care va conține informații despre organizație.

Toate structurile cheie vor fi pe calea "$ PWD / corp", unde trebuie să copiați dosarul cu toate tipurile de certificate x509 și fișierul de configurare openssl.

Apoi, trebuie să inițializați PKI pe baza datelor introduse pentru generarea ulterioară a certificatelor.

3.2 Crearea unui certificat CA de bază

Verificăm informațiile din certificat

Acum puteți să semnați certificate client, dar înainte de aceasta trebuie să creați un CRL pentru revocarea certificatului.

Verificăm lista certificatelor revocate.

După cum puteți vedea, nu am retras încă niciun certificat.

3.3 Crearea unui certificat OpenVPN pentru server

Creați o cheie server semnată de cheia CA.

Ne uităm la informațiile despre cheie.

Acum avem o cheie și un certificat pentru serverul OpenVPN: vpn-server.crt și vpn-server.key.

3.4 Crearea de certificate OpenVPN pentru clienți

Fiecare certificat client are un nume comun (CN), care este folosit de OpenVPN pentru a aplica setări suplimentare de client (CCD). Creați prima cheie client.

Acum creați încă două chei de client.

Am creat chei și certificate pentru serverul CA, OpenVPN și clienții.

3.5 Lista certificatelor revocate

Dacă cineva și-a pierdut cheia secretă sau certificatul sau a fost compromis - eul trebuie să fie retras. Acest lucru se poate face cu usurinta folosind RSA-ul usor.

După aceste acțiuni, trebuie să actualizăm fișierul CRL, care trebuie să vă înregistrați în configurația serverului OpenVPN (directiva crl-verify).

Acum ne uităm la ceea ce am revocat.

După cum puteți vedea, am retras certificatul de la numărul de serie: 02. adică alex-l. Numărul de serie a fost vizibil atunci când am analizat informațiile cheie folosind openSSL. Asta e tot.

Trimiteți-le prietenilor: