Astăzi, proiectele pentru securitatea cloud și pentru centrul de date (DDC) se află în fruntea securității informațiilor, iar dezvoltarea sistemelor de securitate arhitecturală este în concordanță cu apariția unor noi amenințări în lumea digitală. Pentru a reflecta atacurile moderne sofisticate, administratorul de rețea are nevoie de o varietate de instrumente, dintre care unul este segmentarea rețelei.

Deci, în cazul în care conceptul general de segmentare este încă relevant, cerințele aplicațiilor moderne și securitatea informațiilor dictează necesitatea unor metode mai subtile care să asigure o mai mare securitate în timp ce sunt mai ușor de operat.

Având în vedere cele de mai sus, Cisco a elaborat un principiu al microsegmentării, ale cărui obiective pot fi definite pe larg după cum urmează:

- definirea unui număr cât mai mare de segmente fracționate pentru a crește flexibilitatea (de exemplu, pentru a limita distribuția orizontală a unei amenințări sau pentru a pune în carantină obiectivul compromis al unui sistem extins);

- - automatizarea software-ului de gestionare a segmentului și a politicilor de-a lungul ciclului de viață al aplicației (de la lansare la dezafectare);

- introducerea modelului Zero-Trust pentru sarcini eterogene, pentru a îmbunătăți securitatea și scalarea informațiilor.

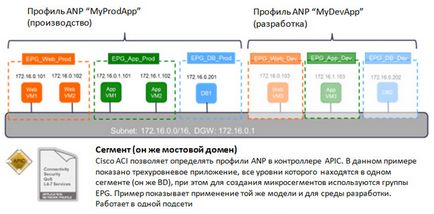

În Cisco ACI, noțiunea de segment tradițional a fost păstrată, ceea ce se numește acum un domeniu de bridge (Bridge Domain, BD), în timp ce astfel de domenii pot fi în continuare atribuite subrețelelor IP. Acest lucru face posibilă, dacă este necesar, salvarea oricăror modele operaționale existente, permițându-vă să creați domenii BD cu un singur grup EPG care este mapat conceptual la un VLAN tradițional.

În arhitectura ACI, acest model a fost dezvoltat în continuare. Un domeniu poate face parte din mai multe grupuri BD EPG care sunt configurate prin software-ul (cum ar fi orice altceva în arhitectură ACI) prin interfețe deschise de programare a aplicațiilor API furnizate de Controler de infrastructură Politica pentru aplicații Cisco (APIC). Pe scurt, grupurile EPG din arhitectura ACI sunt microsecțiunile domeniului BD. Esența celor de mai sus este ilustrată mai jos.

Grupuri de puncte de EPG ca microsecțiuni

Comunicarea între grupurile individuale de EPG este permisă numai la nivel de politică, determinată pe baza unui model de contract care funcționează cu liste alb și negru. Grupurile și contractele EPG adecvate fac parte din Profilul rețelei de aplicații (ANP), care este o structură a programului care definește cerințele aplicației.

Grupurile EPG definite în cadrul ANP sunt invariabile în ceea ce privește hypervisorul și funcția în configurații fizice și virtuale. De exemplu, în vCenter, acestea sunt definite de portofelele corespunzătoare, în Hyper-V, sunt VMnetworks etc. În serverele hardware pure (servere metalice goale), EPG-urile sunt mapate la porturile fizice care le conectează la fabrică.

Microsegmentarea se găsește într-o altă aplicație, care depășește exemplele de mai sus. De exemplu, dispozitivele de stocare ale furnizorilor, cum ar fi NetApp și altele care se conectează la fabrică ca niște noduri hardware pur, sunt servere virtuale în cadrul sistemului de fișiere. Pentru astfel de noduri hardware, sunt necesare microsegmenturi IP / DNS și politicile de interacțiune dintre aceste microsecțiuni implementate în arhitectura Cisco ACI.

De exemplu, imaginați-vă că profilul ANP specifică necesitatea de a redirecționa o copie a traficului către sistemul IDS. La un moment în care IDS detectează că gazda a fost compromisă, este posibil, folosind IP sau atributul IM pentru a plasa punctul final într-un microsegment separat care este permis accesul numai pentru a restaura sistemul.

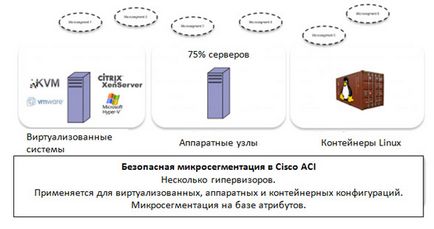

Controlul microsecțiilor în configurații eterogene

Clienții care lucrează cu numai vSphere, care nu are un pur aplicații hardware și nu sunt luate în considerare în utilizarea pe termen lung a mai multor hypervisor, acesta va fi suficient de microsegmentation bazate pe VMware NSX.

Pentru cei care, pe termen lung, își asumă o configurație complexă cu o mulțime de hypervisoare și o aplicare uniformă a politicilor într-un mediu eterogen, infrastructura Cisco ACI este mai potrivită. Cisco ACI este deosebit de luminos, simplificând în mod dramatic managementul, unde microsecțiunile acoperă nodurile hardware, VM-urile pe diferite hipervizoare și containerele Linux.

Cisco ACI oferă un invariant complet pentru modelul hipervizori care să asigure aplicarea uniformă în întreaga plantă aplicată pentru politicile microsegments care pot fi create pe baza unor atribute IP, FQDN sau VM.

- Hypervisor-invariant microsegmentation în Cisco ACI este realizat prin permițând diferite hypervisors să-și mapheze structurile lor microsegment la grupurile EPG. Același principiu se aplică și pentru containerele și nodurile hardware.

- După finalizarea clasificării politicii, politicile sunt aplicate uniform pentru grupurile microsegment ale EPG, indiferent de tipul sursă VM, VM, hardware și altele asemenea. Politicienii pot fi un mijloc inestimabil de identificare și de diminuare a structurilor de securitate a informațiilor.

- Pentru obiectivele virtuale într-o gazdă, politica poate fi implementată direct la nivelul hypervizorului. Acest lucru este realizat prin utilizarea protocolului deschis OpFlex pentru politicile de descărcare directe în Microsoft Hyper-V, KVM cu Open vSwitch și în vSphere cu Application Virtual Switch (AVS).

Disponibilitatea microsegmentării în Cisco ACI

Despre Cisco

Cisco, lider mondial în domeniul tehnologiei informației, ajută companiile să folosească oportunitățile viitoare și cu exemplul propriu demonstrează că, prin conectarea neconcordată, puteți obține rezultate uimitoare.

Cisco, sigla Cisco, sigla Cisco Systems și logo-ul Cisco Systems sunt mărci comerciale înregistrate ale Cisco Systems, Inc. în școala # 1040; și alte țări. Toate celelalte mărci comerciale menționate în acest document sunt proprietatea proprietarilor lor.

Informații suplimentare:

Pentru mai multe informații,

# 1040; Lexandre Palladin, șeful Serviciului de presă Cisco din Rusia / CSI

tel. (985) 226-3950

Trimiteți-le prietenilor: