Acasă | Despre noi | feedback-ul

Această metodă este foarte specifică și nu este întotdeauna aplicabilă. Se bazează pe faptul că programul lansat la pornire poate verifica prezența unui alt program în memoria RAM a calculatorului. Pentru cazul cu o distribuție largă de discuri cu programul, această metodă nu este aplicabilă. Dar funcționează bine dacă nu este necesar să copiați programul cu un anumit computer. Principala problemă este implementarea acestei metode: programul care va fi lansat trebuie să "comunice" cumva cu programul de protecție. În DOS, interacțiunea poate fi organizată prin întreruperi. Puteți intercepta unele întreruperi gratuite (peste 21h) și puteți utiliza programul de procesare a acestora ca program extern. În Windows, un program extern poate deschide o țeavă prin care poate schimba date cu programul protejat.

Avantajele metodei. gradul bun de securitate, ușurința punerii în aplicare

Dezavantaje ale metodei. limitarea puternică a metodei

Hacking-ul acestei metode poate fi realizat în două direcții: emularea programului de protecție sau eliminarea mecanismelor de protecție din programul protejat.

Metode hardware de protecție împotriva copierii neautorizate

Protecția tastaturii

Principiul de bază, încorporat în această metodă, poate fi formulat după cum urmează: când rulați programul verifică prezența unui anumit disc în unitatea Floppy. Dacă discul lipsește sau este instalat un disc greșit, programul refuză să pornească. În același timp, discul trebuie să fie pregătit într-un mod special, astfel încât să nu poată fi copiat. De fapt, problema programului de protecție împotriva copierii se transformă într-o problemă de protecție împotriva copierii Floppy-disk. Situația este complicată de faptul că în sistemul de operare DOS nu există doar o comandă logică de copiere a discului, ci și o copiere fizică, sector după sector. Acest lucru crește cerințele pentru protecția dischetei.

Una dintre metodele de protejare a discului de copiere este o magnetizare slabă, care provoacă invariabil erori de citire la viteza normală de rotație a dischetei. Dar datele sunt destul de normal citite cu o rotație lentă a discului, dar această citire poate fi produsă numai de către programul în sine.

Avantajele metodei. grad ridicat de protecție.

Dezavantaje ale metodei. complexitatea implementării, fiabilitatea discului cu fiabilitate redusă, floppy-discul moral "în vârstă", disponibilitatea unui hardware special.

În pofida unui număr mare de deficiențe, această metodă este încă destul de comună datorită gradului bun de protecție a programului de la CNS. Emularea unei dischete este, de obicei, o operație destul de complexă, așa că se încearcă, de obicei, să se spargă programul în sine protejat și să se taie verificatorul de dischetă.

Protecție cu o unitate CD / DVD cheie

Metoda este foarte asemănătoare cu protecția folosind o dischetă cheie, cu singura diferență că în loc de o dischetă este folosit un CD sau un DVD. Cu toate acestea, spre deosebire de dischete, unitățile CD / DVD nu sunt capabile să asigure același nivel ridicat de protecție a datelor. Problema este că procesul de înregistrare a informațiilor pe un CD / DVD are o natură diferită. Aceasta nu magnetizează suprafața discului. În schimb, fasciculul laser aplică un anumit "model" sub forma unei brazde pe suprafața discului. Prin urmare, orice date înregistrate pe disc pot fi de asemenea citite ușor de acolo. Pentru a proteja discul de copiere, de regulă, se utilizează metode speciale. Discul poate conține informații scrise dincolo de limitele logice ale fișierelor și, prin urmare, invizibile în sistemul de fișiere.

Avantajele metodei. fiabilitatea ridicată a CD / DVD-ROM (în comparație cu Floppy), lipsa hardware-ului special.

Dezavantaje ale metodei. Simplitatea creării unei emulații a unui disc.

Această metodă este utilizată pe scară largă, deoarece oferă un nivel destul de bun de protecție împotriva NSC și, în același timp, nu necesită costuri suplimentare. Hacking-ul se face cel mai adesea emulându-se un disc, deși este posibilă și dezasamblarea programului protejat.

4.5 Întrebări de testare

1 Care este esența problemei de protecție față de CNVM?

2 Listați principalele metode de protecție de la CNS. Oferiți o caracteristică comparativă.

3 Faceți o comparație între metodele de protecție hardware și software împotriva NSC.

Care este maparea la locația de pe disc

Modul în care cheia este scrisă dincolo de limitele logice ale fișierului.

Cum se leagă de setările de mediu.

Cum să protejați utilizând o dischetă cheie

Cum se protejează cu o unitate CD / DVD cheie

Pentru a dezvolta o aplicație de probă, avem nevoie de componentele enumerate în Tabelul 4.1.

Tabelul 4.1 - Bazele componente ale programului de protecție a CNVM

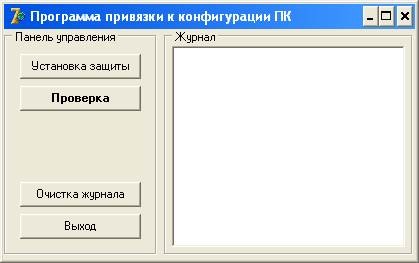

Interfața programului este foarte simplă. Întrucât programul de eșantionare nu presupune implementarea în totalitate a funcției de protecție a CNVM, vom avea nevoie de un formular. Dezvoltarea acestuia și numele componentelor instalate pe acesta sunt prezentate în Figura 4.1.

Figura 4.1 - Dezvoltarea formularului de aplicare

Forma constă din două grupuri de componente: în stânga este panoul de control, în partea dreaptă este jurnalul programului. Panoul de control este alcătuit din patru butoane concepute pentru a crea un instantaneu al configurației, verificarea configurației "instantaneu", ștergerea jurnalului și ieșirea din program. Jurnalul este implementat ca o componentă a tipului TMemo. Se presupune că toate informațiile pentru utilizator în timpul creării "instantaneului" și verificarea acestuia vor fi afișate în memoLog.

Interfața terminată a programului este prezentată în Figura 4.2.

Figura 4.2 - Interfață program programată

Articole similare

-

Cum să traduceți un site într-o altă limbă folosind inteligent

-

Caracteristici de editare video folosind tunerul getview pci și setul de programe gotview pro 2

Trimiteți-le prietenilor: