În acest articol, vom examina cum să spargem parola unui administrator local pe un computer Windows, într-o situație în care avem acces fizic la mașina victima. Problema este destul de banală și poate fi împărțită în două etape:

1) Extragerea hash-ului de la sistemul de operare Windows

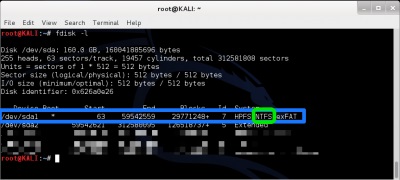

Rulați calculatorul din LiveCD, mergeți la terminal și dați comanda fdisk-l, pentru a vedea ce drivere sunt disponibile pe acest computer.

Figura 1 arată că discul Windows a fost cuplat la discul logic / dev / sda1

Acum, să creăm un director temporar pe Kali Linux și să ridicăm discul găsit cu Windo, care ar avea ocazia să lucreze cu el.

Să conducem la acest director un disc Windows

Mergeți la acest director

În Windows, pe următoarea cale WINDOWS \ system32 \ config există două fișiere sistem și SAM care ne vor da o parolă a parolei administratorului local pentru un cuplu. Pentru a face acest lucru, hai să ne deplasăm de-a lungul căii specificate

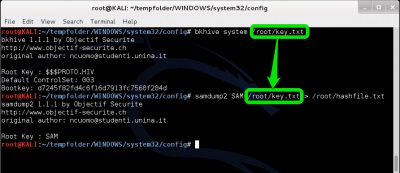

Apoi, utilizați utilitățile bkhive și samdump2 așa cum se arată în Figura 2.

Dacă în detaliu aceste două utilități sunt proiectate pentru a obține hashes și de lucru în conformitate cu următorul principiu. BKHive extrage din sistemul de fișiere cheie SYSKEY și SAMDump2 la rândul său extrage din fișierul hash SAM utilizând decodarea SYSKEY, care a atras BKHive.

Notă: În exemplul nostru, tragem un hash de pe un computer care rulează WindowsXP. Dacă scoateți hash din Windows 7, calea va fi Windows \ System32 \ config, iar fișierele vor fi numite SYSTEM și SAM.

În exemplul nostru, am învățat SYSKEY și pune-l în /root/key.txt, și apoi folosind SAMDump2, /root/key.txt fișier SAM și de a crea un fișier cu hash /root/hashfile.txt dorite.

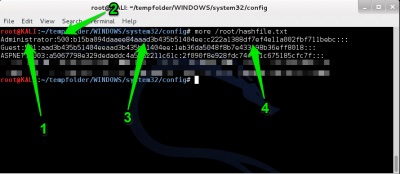

Acum este suficient să vă uitați la conținutul său cu mai multă comandă ca în figura de mai jos și să vedeți hash-ul administratorului nostru local.

1 - Conectarea administratorului local

2 - 500 ne spune că utilizatorul este un administrator local

Deoarece am primit hash-ul de parole al administratorului local, nu mai este nevoie de computerul utilizatorului. Acum, sarcina noastră este să scoatem o parolă din ea.

Voi încerca să descriu în câteva cuvinte sarea folosirii meselor de curcubeu. Când spargeți hash-ul în dicționar, principiul de alegere a următorului. Luați valoarea potențială a parolei din dicționar, generați un hash din el și comparați-l cu hash-ul pe care îl rupeți. Dacă se potrivesc valorile, înțelegeți că parola este găsită, dacă nu, luați apoi următoarea valoare presupusă a parolei din dicționar, generați hash-ul și comparați și așa mai departe până când găsiți parola.

Tabelele Iridescent sunt tabelele cu hashes pre-generate, ceea ce accelerează foarte mult procesul de căutare. Acum, de fapt, luați din dicționar nu o parolă potențială, ci un hash și o comparați imediat cu cea care se rupe. Când se potrivesc hash-urile, atunci trebuie doar să te uiți în tabelul corespunzător acestei parole hash.

Puteți vedea că tabelul pentru tsifernogo parolă pentru NTLM Windows7 până la 12 numere gratuit și va cântări până la 3GB, iar masa de sub NTLM Windows7 la 8 tot felul de personaje, poți descărca va costa bani si cantareste 2TB.

În exemplul meu, voi folosi programul rcracki_mt și o masă de curcubeu de până la 8 caractere (litere mari și mici + numere). Deși în ansamblul livecd KaliLinux există și această utilitate, dar, din păcate, nu are mesele curcubeu în sine. Prin urmare, voi folosi mașina mea Windows cu rcracki_mt instalată și o masă de curcubeu descărcată în avans. Am aruncat programul rcracki_mt în rădăcina unității C: \.

Deci, rulați cmd și dați următoarea comandă:

Ne-am indicat utilitatea noastră a căutat NT hash (opțiunea -h), locul unde curcubeul este un tabel pe care căutarea va fi efectuată, precum și numele fișierului pe care doriți să înregistreze rezultatele (-o opțiune).

La sfârșitul calculelor, programul ne va arăta statisticile și rezultatul final (a se vedea figura 4).

Rezultatul arată că parola necesară este Aa1234.

De multe ori (aș spune chiar foarte des), multe companii folosesc aceeași parolă pentru administratorul local, pe toate computerele companiei și dacă știm parola administratorului local, ca urmare a acestui lucru ne permite să implementați în mod liber atacuri asupra sistemului companiei. În următorul articol, vreau doar să arăt un exemplu despre cum poate fi folosit acest lucru.

Legați de securitatea etichetelor

Articole similare

Trimiteți-le prietenilor: