În articolul "Protejarea protocolului RDP", am vorbit despre cum să folosesc protocolul de securitate Secure Sockets Layer (SSL) pentru a vă conecta la server folosind protocolul Remote Desktop Protocol (RDP) proprietate dezvoltat de Microsoft pentru Windows Terminal Services. Această configurație oferă securitate, dar SSL nu garantează că numai clienții de încredere vor putea să se conecteze la server prin RDP. În acest articol, voi explica modul în care este asigurată o conexiune și mai sigură prin confirmarea identității atât a clientului, cât și a serverului. Această conexiune este realizată utilizând perechea "cheie secretă-cheie publică" prin intermediul gateway-ului Secure Shell (SSH).

ARUBA INSTANT WI-FI: SIMPLĂ, PUTERNICĂ, DISPONIBILĂ

În articolul "Protejarea protocolului RDP", am vorbit despre cum să folosesc protocolul de securitate Secure Sockets Layer (SSL) pentru a vă conecta la server folosind protocolul Remote Desktop Protocol (RDP) proprietate dezvoltat de Microsoft pentru Windows Terminal Services. Această configurație oferă securitate, dar SSL nu garantează că numai clienții de încredere vor putea să se conecteze la server prin RDP. În acest articol, voi explica modul în care este asigurată o conexiune și mai sigură prin confirmarea identității atât a clientului, cât și a serverului. Această conexiune este realizată utilizând perechea "cheie secretă-cheie publică" prin intermediul gateway-ului Secure Shell (SSH).

Instalarea gateway-ului SSH

După ce se descarcă clientul WiSSH, trebuie să configurați gateway-ul SSH. Descărcați cea mai recentă versiune a instrumentului OpenSSH pentru Windows și executați programul de instalare pe serverul RDP. Acceptați setările implicite. În timp ce puteți ignora avertizarea afișată la sfârșitul procedurii de configurare, vom edita fișierul passwd în viitorul apropiat.

Faceți clic dreapta pe elementul RDP-Tcp, este situat în partea dreaptă a ferestrei, sub eticheta Conexiuni; apoi faceți clic pe Proprietăți.

Pentru valoarea nivelului de securitate, selectați stratul de securitate RDP, așa cum se arată în Fig. 1. Faceți clic pe Închidere. Apoi, creați un cont de utilizator de domeniu pe care îl puteți utiliza pentru a vă conecta la server utilizând RDP cu clientul conectat la Desktop la distanță. În Microsoft Management Console (MMC), în fișierul Active Directory Users and Computers, trebuie să creați un utilizator de domeniu numit sshuser. Acum creați un fișier de parolă pentru serverul OpenSSH și introduceți sshuser în acest fișier.

Pentru a crea un fișier de parolă pentru serverul OpenSSH, deschideți o fereastră de prompt de comandă și înlocuiți directorul de lucru cu următoarele:

Dacă nu aveți nicio experiență utilizând linia de comandă, introduceți următoarele comenzi de comutare de comenzi (cd):

CD

cd fișiere de programe

cd openssh

cd bin

Pentru a crea o parolă, executați comanda:

mkpasswd -d-u sshuser >> .etcpasswd

În continuare, vom configura serverul SSH, astfel încât el a respins simplu Windows conexiune bazată pe numele de utilizator și parola și să accepte conexiuni numai de la clienți care reprezintă cheia privată corespunzătoare cheii publice a serverului și numele OpenSSH de utilizator (în acest caz, sshuser) . Pentru a utiliza cheia secretă, clientul trebuie să furnizeze o parolă în acest stadiu înainte de autentificare. La finalizarea testelor efectuate de drepturile de acces gateway-client, clientul poate crea pe server prin transmiterea numelui de utilizator și parola pentru Windows.

StrictModes nr

RSAAuthentication nr

AuthorizedKeysFile

/ etc / authorized_keys

PasswordAuthentication nr

PermitEmptyPasswords nr

Salvați acest fișier. Apoi, porniți serverul OpenSSH din fereastra Prompt Command prin introducerea textului

net start opensshd

Utilizând WiSSH, generați o pereche de chei secret-cheie publică

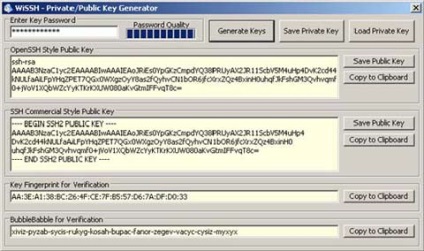

Acum, când programul OpenSSH funcționează, este timpul să instalați clientul WiSSH și să creați o pereche "cheie secretă-cheie publică". Instalați WiSSH pe sistemul client care se va conecta la serverul RDP prin gateway-ul SSH. Acceptați setările implicite. Când instalarea este finalizată, accesați directorul de programe WiSSH și deschideți Generatorul de chei private WiSSH. În Fig. 2 arată detaliile care vor fi afișate în fereastra Generator de chei private.

Introduceți o parolă puternică (trebuie să aibă o lungime de cel puțin 10 caractere și să conțină litere mari, cifre și simboluri intercalate și, de asemenea, diferită de parola pentru contul Windows pe care îl veți utiliza pentru înregistrare la conectarea prin RDP). Faceți clic pe butonul Generați chei. Salvați cheia privată și cheia publică OpenSSH Style pe desktop (pentru aceasta trebuie să dați clic pe Salvați cheia privată și să salvați cheia publică). Mutați cheia publică în directorul c: program filesopensshetc de pe server și atribuiți acestui fișier un nou nume de author_keys.

Configurați clientul WiSSH să se conecteze la serverul desktop la distanță prin gateway-ul SSH

Dacă vă puteți conecta la sistemul gazdă, câmpul Host Gateway SSH va deveni verde. Bifați caseta de selectare Utilizare autentificare privată / chei publice și în lista derulantă găsiți cheia secretă pe care ați salvat-o în sistemul desktop.

Faceți clic pe butonul Conectare și vă puteți conecta la sistemul desktop de la distanță. Dacă conexiunea este stabilită cu succes, vă puteți înregistra cu sistemul Windows în orice cont de utilizator care are permisiunea de a se înregistra folosind protocolul RDP, așa cum se arată în Fig. 4.

Verificați protecția

Lucrarea este aproape finalizată, dar înainte de a lansa mașina pe Internet, este util să vă asigurați că gateway-ul SSH acceptă numai acele conexiuni care utilizează perechi de chei secrete și publice. Deschideți clientul WiSSH, accesați fila Gateway și debifați caseta de selectare Use Private / Authentication Key Public. Încercați acum să stabiliți o conexiune; ar trebui să primiți un mesaj de eroare. Rețineți că, uneori, modificarea are efect numai după reluarea clientului WiSSH. Acum mergeți la fila Conectare. În câmpul Acreditări Gateway, încercați să stabiliți o conexiune utilizând conturi de utilizator care de obicei au permisiunea de a vă înregistra utilizând RDP. Asigurați-vă că aceste conexiuni sunt, de asemenea, respinse. Când testarea este completă, nu uitați să reconfigurați clientul WiSSH astfel încât să utilizeze autentificarea cu chei publice și secret și să reintroduceți acreditările gateway-ului pe fila Conectare, așa cum sa procedat anterior.

După ce gateway-ul este configurat și întreaga serie de teste este finalizată, puteți stabili o conexiune la Internet prin portul TCP 22 și asigurați-vă că numai acele echipamente la distanță care au cheile secrete corespunzătoare se pot conecta la server prin gateway-ul SSH.

Distribuiți materialul împreună cu colegii și prietenii

Articole similare

-

Setarea cotelor de disc utilizând Politica de grup, ferestre pentru administratorii de sistem

-

Cum de a crea un Windows bootable 8 64bit usb flash în Windows 7 32bit folosind Windows 7 usb dvd

-

Cum de a schimba limba în Windows 7 - ajutor calculator pentru începători în utilizarea Windows 7

Trimiteți-le prietenilor: