Organizarea unui canal sigur de transmitere a informațiilor

Setarea canalului de transfer de date protejat

Aplicații posibile ale algoritmului - sarcina echilibrarea rețelei, accesul privilegiat la resurse, organizarea ascuns purtătorului.

Următoarele cerințe sunt impuse implementării software a algoritmului:

- Transparența pentru utilizator;

-

- oportunitatea aplicării, adică câștigul de viteză, calitatea serviciului sau securitatea;

- Compatibilitate cu diverse echipamente de rețea.

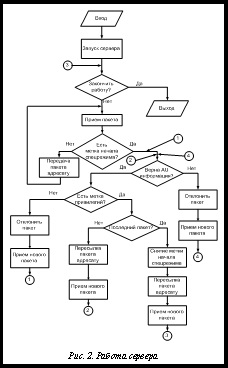

Mod special. Informațiile de autentificare ale expeditorului pachetului sunt verificate. Funcționarea serverului este prezentată sub formă de diagramă în Figura 2.

Cum să organizați un canal securizat

Canalul securizat de transfer de informații rezolvă sarcinile de protecție împotriva accesului neautorizat al nodurilor rețelei între care se transmite informația și a informațiilor în timpul transmisiei prin intermediul canalelor de comunicare deschise.

Pe baza algoritmului "Privilege Label", a fost elaborată o tehnică pentru organizarea unui canal sigur de transmisie a informațiilor cu controlul traficului în timpul transmisiei.

Luați în considerare pașii care includ această metodă de schimb de informații confidențiale pentru utilizator.

1. Este prezentat un autentificator (cheie electronică).

2. Dacă autentificarea are succes, programul introduce informațiile confidențiale necesare.

5. Conferința este încheiată.

Astfel, pentru a organiza un canal sigur, utilizatorul trebuie să aibă instalat programul "Prestige Label", o cheie electronică cu date de autentificare, o cameră web și acces la rețea pentru organizarea comunicațiilor.

Astfel, trebuie să aplicați o schemă de autentificare cu un pas pentru cheia hardware și câmpul de date din antetul pachetului TCP. Modul cel mai simplu și eficient de rezolvare a acestei probleme este de a utiliza un algoritm de calcul cod de autentificare mesaj în conformitate cu GOST 28147-89, deoarece acesta oferă o rezistență criptografic ridicată, permite să varieze lungimea câmpului de autentificare în pachet și puse în aplicare în mod eficient pe platforme hardware moderne de uz general pe PC. În același timp, pentru rezolvarea ambelor sarcini, aceeași cheie poate fi utilizată, stocată pe suportul cheie care este prezentată de operator. În cazul în care autentificarea utilizatorului pentru autentificare (în cazul în care se pornește aplicația client) de pe serverul trimite un mesaj de test criptat pe drumul spre purtătorul cheie prezentat. Dacă serverul a fost capabil să descifreze cheia privată corespunzătoare utilizatorul legal al nodului de rețea, autentificarea este trecut, iar serverul informează aplicația client.

Autentificarea pentru TCP-pachete transmise se realizează în cadrul regimului standard, atunci când câmpul de date sunt criptate în modul de calcul, codul de autentificare de pachete și se adaugă la domeniul de autentificare, iar serverul verifică valabilitatea codului de autentificare a mesajului calculat folosind stocate în cheia de criptare a bazei de date.

Trebuie remarcat faptul că, pentru a asigura fiabilitatea unei astfel de scheme cu consum mare de rețea pentru toți utilizatorii cheilor de criptare trebuie să fie schimbat cel puțin o dată pe lună, care, în cazul unei rețele locale folosind sistemul de lucru al organizației este ușor și pot fi rezolvate metode de organizare și administrative.

În cazul transformării steganografice, adăugarea de containere trebuie să aibă loc în timp real, în plus, este necesar să se asigure durabilitatea cheii.

- Stegokonteynery construit în timp real;

- informația deschisă transmisă are o dimensiune mare - sarcina pe canal crește;

- în stegokonteynery este necesar să se transfere tag-uri de autentificare;

- adăugarea de recipiente trebuie să aibă loc într-un mod care este transparent pentru utilizator;

- autentificarea trebuie să fie simplă pentru utilizator și executată în modul automat;

- transferul etichetelor de autentificare trebuie efectuat în mod continuu.

Informațiile despre numerele pachetelor pot fi transmise în diverse moduri. Esența primei metode de transmitere: primul pachet include offsetul la următorul pachet cu informații confidențiale etc. care este, fiecare pachet cu stegokonteynerom la începutul câmpului de date va conține informații cu privire la numărul următorului pachet la stegokonteynerom. Este important ca specificat offset și nu este un număr de pachete, la fel ca în cazul general, tendinta de codificare nevoie de mai puțini biți.

Dezavantajul metodei este că, prin interceptarea primului pachet, atacatorul va cunoaște numărul următorului pachet și astfel poate restaura treptat întreaga secvență.

Dezavantajul acestei metode este că primirea de către atacator a unei chei hardware îi permite să restaureze informațiile confidențiale transmise.

Cea de-a treia modalitate de a transfera tabelul este transferul acestuia pe un suport fizic, de exemplu, pe suport de hârtie. Dezavantaje ale acestei metode: introducerea manuală a tabelului de către client în program și posibilitatea interceptării informațiilor cheie de către violator.

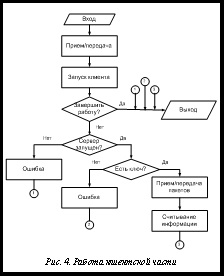

Luați în considerare activitatea programului care implementează acest algoritm. Trebuie remarcat faptul că este alcătuit din părțile clientului și serverului.

Partea client rulează în fundal, oferind un set minim de caracteristici:

- Acceptați și recunoașteți informațiile confidențiale.

Astfel, administratorul execută manual următoarele acțiuni:

- introducerea cheilor de utilizator pentru autentificare.

Informațiile de serviciu necesare pentru funcționarea programului, informațiile confidențiale și cheile directe sunt stocate atât pe server, cât și pe stațiile de lucru client.

Trebuie remarcat faptul că interfața acestui program nu înseamnă o mulțime de reglaj fin. Programul este conceput pentru a oferi administratorului o reprezentare simplă a atribuirii etichetelor. Toate conversiile pe care le va produce la nivelul pachetului propriu-zis.

Programul presupune două tipuri de utilizatori - clientul și administratorul.

Programul trebuie să suporte sistemele de operare ale familiilor Windows și Linux. Este important ca sistemul să fie cross-platform, deoarece rețeaua poate fi eterogenă, în special pentru utilizatorii de la distanță.

Pentru a implementa algoritmul Privilege, trebuie să modificați antetele pachetelor TCP. Mai întâi, a fost studiată specificația RFC 793 (descriind structura pachetului TCP) și au fost selectate instrumentele - bibliotecile PCAP și libnet -. Ambele biblioteci sunt cross-platforme. Cu ajutorul lor, vă puteți crea propriul program care implementează funcțiile de procesare a anteturilor TCP.

Ca prototip, am creat propria implementare a programului, care ne permite sa cream un socket fie in starea serverului (in asteptarea conexiunii client), fie in starea clientului (incercarea de a se conecta la server). Au fost luate în considerare rezultatele evoluțiilor precedente la universitate pe teme conexe [5].

Programul TCP creat asigură o conexiune stabilă, pachetele fiind create singure. Ca rezultat, puteți să adăugați propriile informații în câmpul de opțiuni pentru antetul TCP. Pentru a crea programul principal, rămâne să formăm un server și un client pe acest prototip, să adăugăm o interfață utilizator, să ținem cont de cerințele standardelor și actelor normative [6].

Trimiteți-le prietenilor: