Specialiștii mai multor companii au raportat că criptarea extorțiștilor Petya și CryptoHost a căzut. Victimele speciilor malwari nu mai trebuie să plătească răscumpărare atacatorilor, deoarece cercetătorii au prezentat instrumente pentru decriptarea fișierelor.

CryptoHost

CryptoHost este diferit de ceilalți extortioniști, deoarece nu criptează fișiere, ci plasează anumite tipuri de fișiere în arhivele RAR protejate prin parolă. Malvar vaneaza pentru 34 de tipuri de fișiere, și de îndată ce fișierele din directorul C: \ Users \ [nume de utilizator] \ AppData \ Roaming criptat, CryptoHost cere o răscumpărare de la victimă, în valoare de 0,33 Bitcoins (aproximativ 140 $). În acest caz, CryptoHost nu are servere de comandă, doar la anumite intervale verifică dacă victima a plătit răscumpărarea.

Cercetătorii au descoperit că extorcarea folosește hash-ul procesorului utilizatorului, numărul de serie al plăcii de bază și numărul de serie al unității C: \ pentru a genera SHA1. Acest hash este apoi utilizat pentru a numi fișierele RAR și pentru a crea o parolă pentru arhive, împreună cu numele de utilizator atribuit victimei în Windows. Aceasta este, în cazul în care RAR-arhiva se află în C: \ Users \ [nume de utilizator] \ AppData \ Roaming, un director numit 1234567890ABCDEF, ca un nume de utilizator Windows a fost Martin, parola din fișierul: 1234567890ABCDEFMartin.

Pentru a extrage date din arhive, va fi de asemenea necesar să distrugeți procesul sistemic de malware. Pentru a face acest lucru, trebuie să deschideți Task Manager, să găsiți cryptohost.exe și să îl opriți. Apoi poți despacheta arhivele.

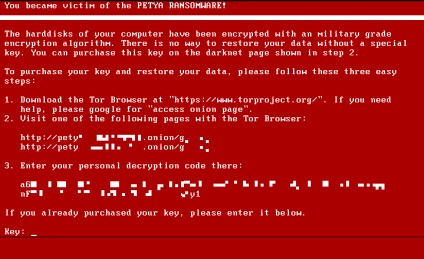

Cercetătorul care dorea să rămână anonim a reușit să spargă criptarea malware. Cercetătorul este cunoscut numai sub pseudonimul Leo Stone (Leo Stone), iar pe Twitter el a raportat despre victoria asupra extortionistului. Stone a reușit să spargă "Petya" folosind algoritmi genetici.

Rezultatele lucrării sale Piatra au fost realizate pe GitHub și au creat două situri. pe care victimele extortionatorului le pot folosi pentru a genera coduri de decriptare.

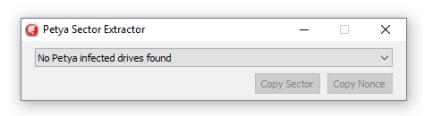

Metoda lui Stone este cu siguranță bună, dar la început a apărut o problemă. De fapt, pentru a decripta fișierele, victimele trebuiau să extragă câteva informații de pe hard disk-urile lor, ceea ce ar putea reprezenta o problemă chiar și pentru profesioniști, ca să nu mai vorbim de utilizatorii obișnuiți. Din fericire, am venit la ajutorul unui expert Emsisoft Vosar Fabian (Fabian Wosar): el a creat un instrument simplu Petia Sector Extractor pentru a extrage informațiile necesare de pe disc.

Odată ce site-ul oferă o parolă pentru a decripta datele, este timpul să readuceți unitatea hard-disc înapoi la computerul afectat, să porniți calculatorul și să introduceți codul în fereastra de extorcare (care este încărcată în loc de sistemul de operare). MBR este deblocat și informațiile sunt decriptate.

Distribuiți știrile prietenilor dvs.:

Trimiteți-le prietenilor: