"Persoana este locul cel mai vulnerabil în sistemul de securitate .."

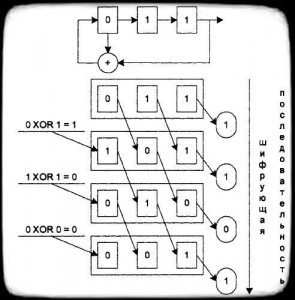

O caracteristică caracteristică a cipurilor de flux este procesarea bit-cu-bit a informațiilor. În același timp, criptarea și decriptarea se pot rupe în orice moment. Odată ce conexiunea este restabilită, puteți continua procedura fără probleme. Criptarea are loc prin operații logice pe bitul cheie și pe bitul de cod sursă. Acest lucru se datorează faptului că, indiferent cât de mulți creează biți de criptare, un bit de biți de criptare pe bit al originalului va fi suprapus de o combinație de funcții XOR și negări. Un exemplu clasic al cifrului lui Vernam este prezentat în Fig. Astfel de cifre sunt excelente pentru rețelele locale, unde rezolvă unele dintre problemele de protecție a informațiilor în rețele.

Cipurile de flux sunt numite cifre de jocuri. De asemenea, criptarea în sine este o metodă de protejare a informațiilor. Aceste cifre sunt de multe ori mai rapide decât concurenții lor - blocurile de cifru, dacă sunt implementate în hardware. Dacă implementarea este software-ul, aici viteza poate fi chiar mai mică decât cifrele de blocare. Funcția care formează gama este ghidată de trei componente:

- Cheia.

- Numărul pasului curent de criptare.

- Cele mai apropiate biți ale sursei sau textului cifrat din poziția curentă.

Dacă schema care formează gama și cheia nu sunt secrete, atunci un astfel de cod devine un scrambler. Scramblerele sunt folosite în sistemele de comunicații pentru a îmbunătăți caracteristicile semnalului transmis. Frecvența apariției zerourilor și a celor care apar într-un astfel de semnal este aproape de 0,5.

Dependenta de numarul pozitiei curente, daca si este prezent in functie apoi pasiv. Pur și simplu la fiecare pas de criptare, se efectuează transformări dintr-un singur tip în care, în orice caz, numărul curent este utilizat în fluxul de gamă general. Includerea în funcția bit, bitul sursă al sursei sau fluxul criptat mărește puterea criptografică a cifrului, dar în același timp reduce viteza de criptare.

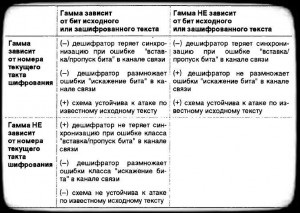

Modelul pentru dependența proprietăților de bază ale cipurilor de flux este prezentat în Fig. Acesta este doar un șablon, trebuie să ia în considerare întotdeauna o situație specifică.

Persistența măsurătorilor de codificare

Atacurile asupra acestor cifre se bazează pe trăsăturile statistice ale gammei din exemplu, cu un flux gamă aleatoriu sau pe zone repetitive de criptare gamma. Primul caz ar trebui să ia în considerare desfășurarea diferitelor forme de criptanaliză de frecvență și de corelare. În al doilea rând, totul este mai simplu, deoarece reprelucrarea OR pe un nou bloc sursă p2 dă un text deschis, utilizând formula:

(p1 XOR g) XOR (p2 XORg) = p1 XOR p2.

Pentru a evita astfel de momente ciudate, cifrul jocului trebuie să se bazeze pe două criterii:

- Gamma, ar trebui să aibă caracteristici statistice foarte bune.

- Perioada de gama trebuie să depășească lungimea celui mai mare mesaj, care trebuie transmis și criptat cu o singură cheie.

În canalele în care datele pot fi modificate în timpul transmisiei, astfel de coduri sunt fără apărare. Prin efectuarea unei modificări, partea receptoare nu va putea să decripteze datele. Prin urmare, într-un canal de acest tip, este necesar să se implementeze confirmarea integrității mesajului. Și acestea sunt amenințări reale la adresa securității informațiilor.

Regiștrii de deplasare liniară

LRS este o schemă simplă de criptare în flux. LRS are între 20 și 100 de celule de memorie, unde sunt localizate biți de informații. Biții care sunt în prezent în celule au un nume - stat. Pentru a implementa următorul pas în generarea unui bit gamma, există o buclă.

- Primul bit din flux trece la ieșirea LRS - acesta este bitul gamma.

- Conținutul tuturor celorlalte celule este deplasat într-o poziție în dreapta.

- Un nou bit este plasat în celula goală, care este scrisă ca rezultat al operației XOR peste valorile celulelor cu numerele specificate.

Direcția schimbării nu contează. LRS este prezentat în Fig.

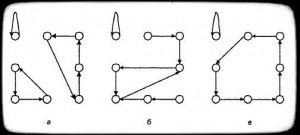

Numărul de celule din memorie este numit capacitatea de biți. La începutul formării gammei, o cheie este plasată în celule. Un exemplu de operație LRS cu o lățime de biți de 3 cu operațiuni la zero și biți al doilea, cu tasta inițială 011 este prezentată în Fig. Cu munca lungă a scramblerului, există în mod inevitabil o ciclism - când toate variantele posibile ale statelor LRS sunt epuizate și începe să se repete. De asemenea, se pare că există o anumită perioadă de cicluri. Din punct de vedere grafic, se prezintă sub formă de topologii, care este prezentată în Fig. 4.

Principala problemă cu utilizarea LRS ca cifru este incapacitatea de a contracara un atac asupra unui text sursă cunoscut.

Cipuri de fluxuri neliniare

Până în prezent, dintre cele cunoscute, există trei tipuri de cipuri neliniare, acestea fiind filtrate, combinate și dinamice. Toate acestea se bazează pe LRS. În toate cele trei tipuri, obiectivul principal este obținerea unei perioade gamma mai mari, rezistența la atacuri prin corelații și text deschis. Tipul care trebuie utilizat trebuie să fie descris în politica de securitate a întreprinderii.

Cipurile de filtrare au cea mai simplă structură. Implementat cu ajutorul unui LRS. Valorile obținute din LRS trec prin filtru și apoi pe întregul bit gamma. Acest lucru este arătat în Fig.

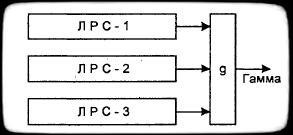

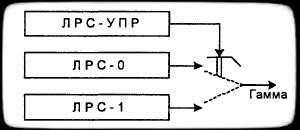

Combinarea cipurilor este implementată pe baza mai multor LRS, în care biții de ieșire din fiecare LRS sunt combinați. Acest lucru este arătat în Fig. Una dintre problemele cu acest tip de cipuri este scurgerea de la unul sau mai mulți biți LRS în gamma de ieșire. Acest tip este stabil în mod corelativ dacă, pentru orice variante de combinare a LRS, valoarea coeficientului de corelație între biții LRS și bitul de ieșire este de 1/2.

De asemenea, acest tip utilizează mai multe LRS-uri, dar acestea nu sunt combinate pe drepturi egale, ci în conformitate cu schema master-slave. Acest lucru este arătat în Fig. Astfel de cifre sunt uneori folosite pentru a controla accesul la distanță.

Sirene de sincronizare

Sifoanele de flux sincron (SPN) sunt cipuri, unde fluxul de chei este generat indiferent de textul cipher și textul simplu. În timpul procesului de criptare, generatorul de debit cheie dă biții fluxului cheie care sunt identici cu biți de flux cheie în timpul procesului de decriptare. Dacă se pierde vreun semn de text cifrat, sincronizarea dintre cele două generatoare este încălcată și abilitatea de a descifra restul de texte este încălcată. Sincronizarea este realizată de obicei prin intermediul unor markeri speciali de conectare. Dacă semnul este pierdut, desincronizarea textului va fi nesemnificativă, adică următorul marcator. După ce sincronismul este setat din nou. Avantajele cifrului sincron:

- Fără efect de propagare (numai biți distorsionați vor fi decodificați incorect)

- Asigură împotriva introducerii și eliminării textului cript, deoarece fluxul va fi sincronizat și va fi detectat

Sisteme de sincronizare:

- Vulnerabil la schimbarea de biți individuali de text criptat. Dacă știți textul plaintext, puteți modifica biții în așa fel încât expansiunea să fie falsificată

Cipuri de flux asincron

Șirurile cipurilor asincrone (APS) sunt cipuri, unde fluxul cheie este realizat prin funcția cheii și un anumit număr de semne cifrice. Starea internă a generatorului de flux cheie este reprezentată de o funcție a bitilor N cifre anterioare anterioare. Prin urmare, pe de altă parte, decriptarea generatorului fluxului cheie atunci când sunt primiti biți N, este sincronizat automat cu generatorul de criptare.

Fiecare mesaj începe cu un antet de biți N aleator. Antetul este criptat și trimis pentru a decripta. Decodarea va fi incorectă, dar apoi, după biții N, cele două generatoare vor fi sincronizate. Pro-urile acestei criptări:

- Amestecarea statisticilor plaintext. Fiecare caracter text deschis afectează următoarele. APS poate fi mai rezistent la atacuri bazate pe redundanța textului simplu decât NFS

Contra de un cifru asincron:

- Retransmisie sensibilă

- Propunerea de eroare (orice bit greșit de text cifrat are N erori în textul simplu)

Proiectarea cipurilor de flux

Există patru abordări principale ale designului de cipuri de flux în conformitate cu Rainer Ruppel:

- Metoda sistem-teoretică este implementată prin crearea pentru criptanalyst a unei probleme complexe, neexplorate anterior

- Informația și abordarea tehnică sunt implementate pe o încercare de ascundere a textului simplu de la criptanalizatorul - indiferent de timpul petrecut în procesul de decriptare, criptanalizatorul nu va găsi în mod unic soluții

- O abordare complexă teoretică este implementată pe o problemă complexă, dar bine cunoscută

- În implementarea unei sarcini voluminoase este pusă în aplicare o abordare randomizată. De exemplu, criptograful criptează textul de pe cheie, care constă în instrucțiuni despre ce piese au fost implementate în criptare

Pentru proiectarea sistemelor de flux Rainer Rüppel derivate criterii teoretice:

- Complexitate liniară mare

- Perioade lungi de secvențe de ieșire

- Difuzie - dispersie a concedierilor, împrăștierea statisticilor în întregul text

- Fiecare bit al fluxului cheie trebuie să fie o conversie complexă a setului de biți cheie

- Criteriul de neliniaritate pentru funcțiile logice

Pentru astăzi nu se dovedește că astfel de criterii sunt suficiente pentru securitatea sistemului de criptare streaming. De asemenea, trebuie remarcat faptul că, dacă un criptanalizator are timp și putere nelimitată de calculatoare, atunci un singur cifru de flux protejat este un notepad unic.

Atacurile pe cipuri de flux

1. Putere. Atacurile se bazează pe o căutare completă a opțiunilor posibile. Complexitatea unei astfel de căutări depinde de numărul de soluții acceptabile acceptabile pentru rezolvarea problemei (mărimea cheilor, plaintext). La proiectarea sistemelor de criptare, dezvoltatorii încearcă să o facă astfel încât această metodă de atac să fie cea mai eficientă în comparație cu alte tipuri de atacuri.

- Metoda de criptanaliză a proprietăților statistice ale gama de cifru: are ca scop studierea secvenței de ieșire a sistemului criptos. Valoarea bitului următor este stabilită cu o probabilitate mai mare decât probabilitatea de selecție aleatorie

- O metodă de criptanaliză pentru complexitatea unei secvențe: un criptanalizator încearcă să găsească o metodă pentru a genera o secvență care este aceeași cu o gamă, totuși, printr-o metodă mai simplă.

3. Metode analitice - Metoda funcționează atunci când criptanalizatorul cunoaște descrierea generatorului, text deschis și închis. Sarcina este de a învăța cheia inițială. Există următoarele tipuri de atacuri:

- inversiune

- corelație

- pentru încărcarea și reinitializarea cheie

- XSL atac

Următoarele sunt opțiunile pentru elementele pentru IS care utilizează cipuri de flux:

Trimiteți-le prietenilor: