Deci, îți voi aminti. MITM (om-in-the-middle) - un nume comun pentru tipul de atac, atunci când un hacker este capabil să manipuleze traficul trecut între două gazde. Cel mai clasic este otrăvirea ARP și spoofing-ul DNS. Deși este clar: există multe protocoale și tehnologii, dar există încă o grămadă de metode. Cu câțiva dintre ei, acum ne cunoaștem.

Prima metodă este redirecționarea ICMP. Această tehnică nu se bazează pe nici un bug, ci pe o caracteristică complet declarată a protocolului. Dar hai să vorbim despre totul în ordine - mai întâi teoria generală.

Să ne imaginăm situația. Avem gazda A și B, precum și routerele R1 și R2 (a se vedea figura 1).

De ce să utilizați redirectarea ICMP

Din gazda A, datele trebuie trimise gazdei B, iar calea implicită este înregistrată pe gazda A în tabela de rutare - prin R1. Astfel, atunci când gazda A trimite un pachet de date către gazda B, le va trimite prin R1. R1, la rândul său, primind acest pachet de date, se va uita la tabela de rutare și va vedea că, pentru a trimite date către gazda B, ar trebui să le trimită ruterului R2. Și trimite-le la R2.

Dar dacă R1 este activat redirecționarea ICMP, atunci R1 va observa că R2 și gazda A sunt în același segment. Și din aceasta, la rândul său, rezultă că calea direct de la A la R2 și mai departe,

adică, fără participarea lui R1, va fi mai rațională. Dacă totul "converge", atunci R1 trimite un mesaj de redirecționare ICMP către gazdă A. Dacă sistemul de operare al gazdei A acceptă acest tip de mesaj, acesta va adăuga noua rută la propriul tabel. În general, conform standardului, numai dispozitivele de rețea au dreptul să trimită astfel de mesaje, dar, după cum înțelegeți, pentru noi este o cale directă pentru manipulările noastre :).

Acum să ne apropiem de practică. Tot ce avem nevoie ca instrument este de a trimite cereri de redirecționare ICMP. Formatul pachetului este prezentat în Fig. 2.

Formatul de redirecționare ICMP

1. Trebuie să fim în aceeași subrețea ca gazda victimei noastre (gazdă A).

2. Gazdă Route la care dorim să se schimbe (gazda B), trebuie să fie într-o altă subrețea.

Destul de simplu, dar de unde a apărut acea "piesă alunecoasă"? Conform teoriei, pentru a adăuga o nouă rută către gazdă, avem corpul redirect'a ICMP pentru a adăuga IP-antet și pachetul de corp de gazdă (fig. 3). Dar de unde ajungem pentru atac, dacă nu vedem datele între router și gazdă? În teorie, aceasta ar fi o problemă care nu poate fi rezolvată pentru noi, însă, în practică, totul este mult mai simplu, deoarece Windows nu arată "dacă a trimis acest pachet". Principalul lucru este să ai un anumit "corp". În plus, absența acestui control ne permite să adăugăm rutarea la masa de rutare chiar și la gazdele la care victima nu a fost conectată niciodată.

Figura 3. Pachetul de redirecționare ICMP "live"

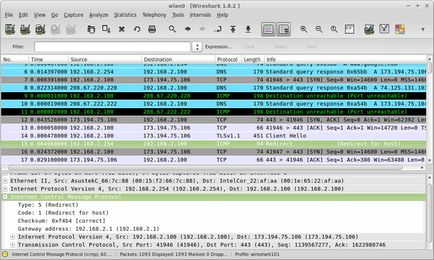

Acum, un exemplu practic. Descrierea generală a situației:

• 192.168.79.130 - victimă pe Win XP;

• 192.168.79.137 - gazda atacatorilor, adică noi;

• 192.168.79.2 - principalele victime ale router-ului, de asemenea, cunoscut sub numele de «poarta de acces»;

• 8.8.8.8 - serverul DNS al victimei (de la Google).

Astfel, suntem în același segment ca victimă, iar a doua gazdă (8.8.8.8), la care traseul se va schimba și dorim să punem datele prin intermediul nostru, se află undeva în afara segmentului. Aceasta înseamnă că, inițial, datele de la victima trec prin router la serverul DNS, iar după atac vor trece prin noi.

Puteți ataca folosind diverse instrumente - acesta este clasicul Ettercap și interceptorul Windows-NG. Dar mi-a plăcut Responderul de la SpiderLabs. Acesta este un set de instrumente în Python proiectate special pentru diverse atacuri pe rețelele Windows. Atacul are loc numai

cu o singură comandă:

Articole similare

Trimiteți-le prietenilor: