În această secțiune vom examina exemplele practice de extragere a beneficiilor din vulnerabilitatea XSS.

Furtul de date cu XSS și transferul acestora către un server de la distanță

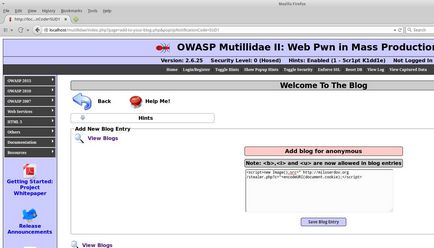

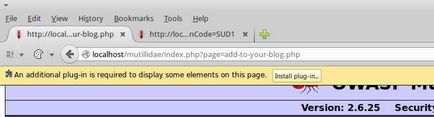

Aceasta este versiunea cea mai populară a XSS. În plus față de vulnerabilitatea XSS pe site-ul țintă, avem nevoie de propriul nostru server, la care vor fi trimise datele. Ca site-uri vulnerabile, voi folosi diferite aplicații Web de la Web Security Dojo. Ca un server care va colecta date, voi folosi unul dintre site-urile mele de hosting (pentru instruire puteți face acest lucru aici pe localhost sau căutați orice hosting gratuit cu PHP sau cumpărați doar hosting.

Pentru a primi și afișa date, voi folosi următorul cod:

Este instalat un fișier pentru stocarea datelor și o parolă (trecere).

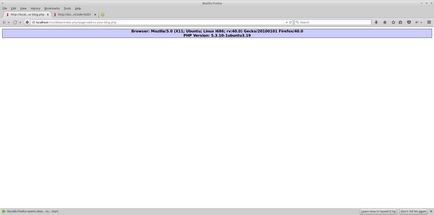

Puteți fura tot codul HTML:

Sau elemente individuale:

Furtul de cod HTML are sens atunci când utilizatorul vizat vede ceea ce nu se poate vedea pe pagină.

Schimbarea aspectului site-ului cu XSS

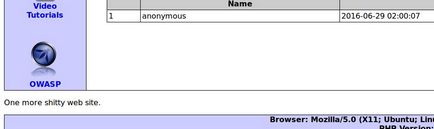

În mod similar, puteți lăsa un site fără conținut:

Și astfel, fără conținut, va exista doar elementul selectat:

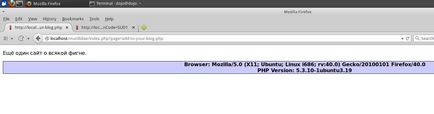

Puteți modifica conținutul site-ului propriu:

Adăugați ceva de la dvs.:

Și faceți totul cu stiluri.

Implementarea unui interceptor de tip keystroke cu XSS (kiloger)

Adăugarea unui kilogor (un program care înregistrează toate apăsările de taste apăsate de utilizator) este cel mai promițător cu vulnerabilitatea XSS stocată. Deși cu kilometrul XSS inconstant pot să-și facă treaba.

Toate intrările de la tastatură, inclusiv logurile și parolele introduse, vor fi interceptate.

Codul sursă este exploit.js.

Acordați atenție liniei:

Al doilea fișier este exploit.php.

În ea, nu puteți schimba nimic - setați doar parola proprie.

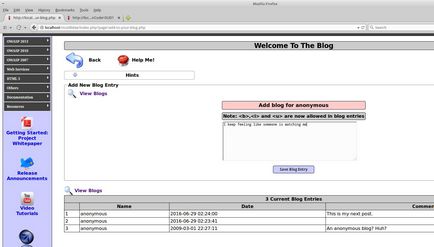

În site-ul cu XSS stocat existent, introducem:

Bebe Beep

Atacatorul pornește BeEF pe serverul său:

Codul pe care îl inserăm într-un site vulnerabil la XSS:

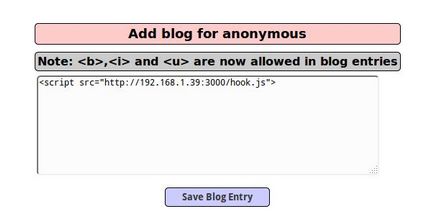

Când cineva vizitează o pagină cu codul nostru, o vedem în panoul de control BeEF:

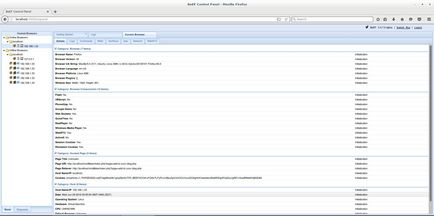

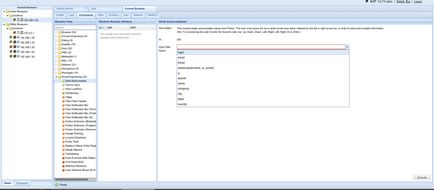

Realizăm diferite atacuri:

Sfaturi pentru utilizarea XSS și traversal filtru

Iată câteva exemple care vă pot ajuta să ocoliți filtrele XSS, acest lucru poate fi util în diferite contexte și vă poate ajuta în realizarea XSS.

Sarcina utilă de bază XSS:

Omiterea restricției etichetei de script prin înlocuirea registrului:

XSS utilizând etichetele Imagine și HTML:

Funcționează numai în Chrome

În contextul stilurilor (funcționează numai pe versiunile mai vechi ale IE, de exemplu IE 8, IE 7)

Dacă intrarea se află în interiorul etichetei