Nu este un secret că pentru a construi propria infrastructură de calcul, a trebuit să recurgeți la folosirea unui echipament specializat destinat unei varietăți de scopuri și să cheltuiți un ban suplimentar fie pentru achiziționarea acestuia, fie pentru închiriere. Și acesta este doar începutul epicului, deoarece în continuare întreaga responsabilitate a administrării infrastructurii a căzut pe umerii societății în sine.

Odată cu apariția tehnologiilor de virtualizare și a cerințelor crescânde privind performanța, disponibilitatea și fiabilitatea sistemelor de calcul, mediul de afaceri a optat din ce în ce mai mult pentru soluțiile cloud și site-urile virtuale ale furnizorilor fiabili de IaaS. Iar acest lucru este de înțeles: multe organizații sunt solicitante, majoritatea doresc să vadă soluții flexibile implementate cât mai repede posibil fără a avea probleme cu gestionarea infrastructurii.

Această abordare până în prezent nu este ceva nou, dimpotrivă, devine din ce în ce mai familiară o tactică de gestionare eficientă a întreprinderii / infrastructurii.

Redistribuirea și transferul celor mai multe sarcini de lucru de la site-uri fizice la cele virtuale, printre altele, necesită dezvoltarea problemelor legate de implementarea securității. Securitatea - atât din punct de vedere fizic, cât și din punct de vedere virtual - ar trebui să fie întotdeauna deasupra. Desigur, pe piața IT există multe soluții menite să asigure și să garanteze un nivel ridicat de protecție pentru mediile virtuale.

Să ne ocupăm mai mult de firewall-ul virtuale anunțat recent de CiscoASAv. care a înlocuit firewall-ul bazat pe cloud Cisco ASA 1000v. Cisco, pe site-ul său oficial, anunță încheierea vânzării și susținerii Cisco ASA 1000v, introducând protecția de vârf a cloud-urilor, infrastructuri virtuale în fața produsului Cisco ASAv.

În general, este demn de remarcat faptul că, în ultimii ani, Cisco și-a intensificat activitatea în segmentul de virtualizare, completând linia de soluții hardware cu produse virtualizate. Apariția Cisco ASAv este o altă confirmare a acestui lucru.

Cisco ASAv (dispozitivul virtual de securitate Cisco Adaptive). așa cum a fost anunțat mai devreme, este un firewall virtual. Este orientat să lucreze într-un mediu virtual și are funcționalitatea de bază a "fierului" Cisco ASA, cu excepția modului multi-context și a clusterizării.

Cisco ASAv Prezentare generală

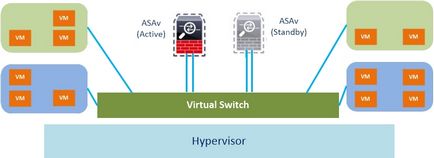

Cisco ASAv oferă funcționalități de firewall prin protejarea datelor în centrele de date și în mediile cloud. Cisco ASAv este o mașină virtuală care poate fi rulată pe diverse hypervisoare, inclusiv VMware ESXi, care interacționează cu "rollouts" virtuale pentru a gestiona traficul. Un paravan virtual poate lucra cu diverși switch-uri virtuale, inclusiv Cisco Nexus 1000v, VMware dvSwitch și vSwitch. Cisco ASAv sprijină implementarea VPN de la distanță, VPN de acces la distanță și furnizarea de VPN fără acces la distanță VPN, precum și pe dispozitivele fizice Cisco ASA.

Figura 1. Arhitectura Cisco ASAv

Cisco ASAv utilizează licența Cisco Smart Licensing, care simplifică foarte mult implementarea, gestionarea și urmărirea instanțelor virtuale ale Cisco ASAv utilizate de clienți.

Caracteristici cheie și avantaje ale Cisco ASAv

- Securitate unică între domenii

Cisco ASAv oferă un nivel unic de securitate între site-urile fizice și cele virtuale, cu capacitatea de a utiliza mai multe hypervisoare. În contextul construirii unei infrastructuri IT, clienții folosesc adesea un model hibrid atunci când o parte din aplicații sunt închise pentru infrastructura fizică a companiei, iar alta pentru un site virtual cu mai multe hypervisoare. Cisco ASAv folosește opțiuni de implementare consolidate în care o politică de securitate unică poate fi aplicată atât dispozitivelor fizice, cât și celor virtuale.

Cisco ASAv utilizează interfața de programare pentru transferul de stat reprezentant (REST API) bazată pe o interfață HTTP comună care vă permite să gestionați dispozitivul în sine și să modificați politicile de securitate și să monitorizați stările de stare.

Cisco ASAv cu configurația specificată poate fi implementată într-o perioadă foarte scurtă de timp.

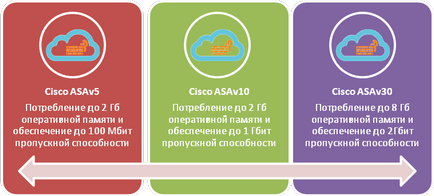

Cisco ASAv reprezintă o familie de produse disponibile în următoarele modele:

Figura 2. Familia de produse Cisco ASAv

Implementarea ASAv folosind clientul Web VMware vSphere

Dacă decideți să implementați ASAv pe un site de la distanță al furnizorului IaaS sau pe orice alt site virtualizat, pentru a evita momente neașteptate și nefuncționale, trebuie să acordați atenție imediat cerințelor și restricțiilor suplimentare:

- Implementarea ASAv din fișierul ova nu suportă localizarea. Trebuie să vă asigurați că serverele VMware vCenter și LDAP din mediul dvs. utilizează modul de compatibilitate ASCII.

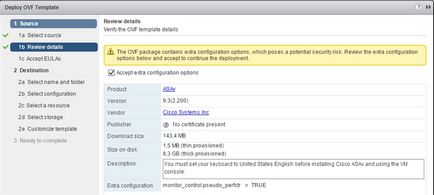

- Înainte de a instala ASAv și de a folosi consola mașinii virtuale, trebuie să specificați un aspect predefinit de tastatură (United States English).

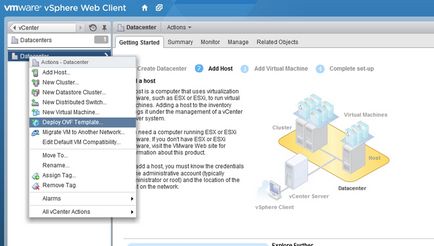

Figura 3. Implementarea OVF a șablonului ASAv

- În Expertul de implementare al șablonului OVF din secțiunea Sursă, trebuie să selectați fișierul OVA de instalare Cisco ASAv. Rețineți că fereastra ReviewDetails afișează informații despre pachetul ASAv.

Figura 4. Prezentare generală a detaliilor de instalare ASAv

- Acceptați acordul de licență pe pagina AcceptEULA. vom proceda pentru a determina numele instanței Cisco ASAv și locația fișierelor mașinii virtuale.

- În selectorul de configurare (Selectconfiguration), trebuie utilizate următoarele valori:

- Pentru configurația Standalone, selectați 1 (sau 2, 3, 4) vCPU Standalone.

- Pentru configurația de Deblocare, selectați 1 (sau 2, 3, 4) vCPU HA Primary.

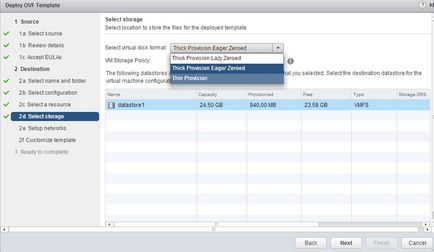

- În fereastra SelectStorage, determinați formatul discului virtual, pentru a economisi spațiu, este util să selectați opțiunea Thin provision. De asemenea, este necesar să selectați depozitul în care va fi pornită ASAv.

Figura 5. Fereastra de selectare a stocării

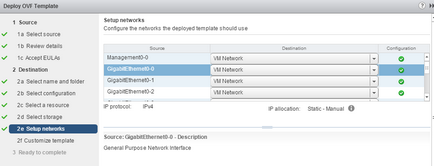

- Interfața de rețea (Setupnetwork) selectează interfața de rețea care va fi utilizată la rularea ASAv. Notă: lista interfețelor de rețea nu este setată în ordine alfabetică, ceea ce uneori cauzează dificultăți în găsirea elementului dorit.

Figura 6. Fereastra de configurare a setărilor rețelei

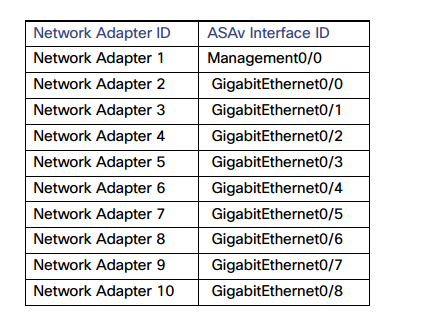

Când implementați o instanță a ASAv utilizând caseta de dialog Editați setările de rețea, puteți efectua modificări ale setărilor de rețea. Figura 7 prezintă un exemplu de potrivire a ID-urilor adaptorului de rețea și ID-urilor de interfață ASAv.

Figura 7. Adaptoare de rețea și interfețe ASAv

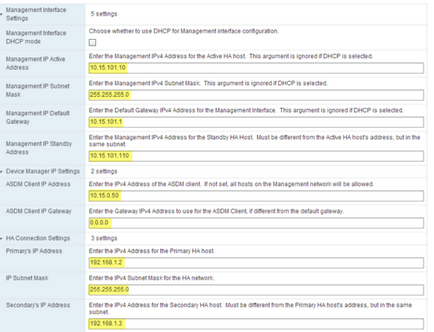

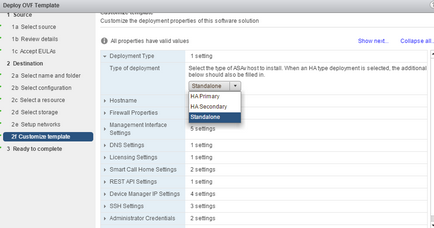

Figura 8. Fereastra de personalizare a șabloanelor

- În plus, în opțiunea "Tip de implementare", trebuie să selectați tipul de instalare ASAv din trei opțiuni: Standalone, HA Primary, HA Secondary.

Figura 9. Selectarea tipului de instalare ASAv corespunzător

Fereastra Readytocomplete afișează informațiile de configurare Cisco ASAv totale. Activarea opțiunii de pornire după implementare (Poweronafterdeployment) vă va permite să porniți mașina virtuală după terminarea asistentului.

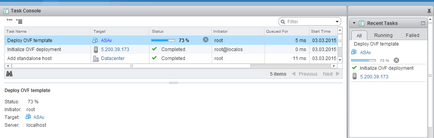

- Puteți urmări procesul de implementare a șablonului OVF ASAv și starea sarcinilor completate în consolă de activități (TaskConsole).

Figura 10. Starea desfășurării șablonului OVF

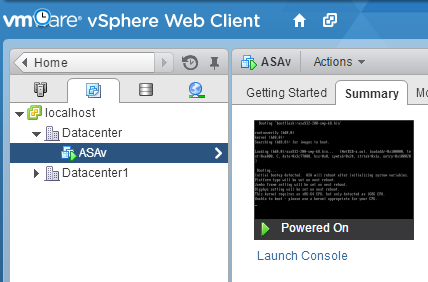

- Dacă mașina virtuală ASAv nu se execută deja, trebuie să o porniți utilizând opțiunea de pornire (Poweronthevirtualmachine). Prima dată când ASAv este pornit, parametrii specificați în fișierul OVA sunt citiți și valorile sistemului sunt configurate pe baza sa.

Figura 11. Pornirea mașinii virtuale ASAv

Rezumând instalarea ASAv, nu putem decât să observăm faptul că întregul proces - de la descărcarea pachetului, de la lansare și de la lansare - nu durează mai mult de 15-20 de minute. În acest caz, setările ulterioare, cum ar fi VPN-urile, se caracterizează prin costuri reduse de timp, în timp ce stabilirea unui ASA fizic ar dura mult mai mult. Cisco ASAv poate fi implementat și de la distanță, oferind flexibilitatea și comoditatea procesului pentru companii care utilizează site-uri la distanță.

De la instalare la managementul ASAv

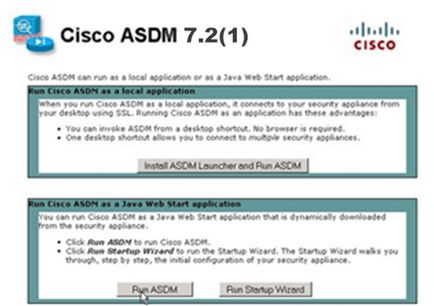

Rularea ASDM

- Instalați ASDM Launcher și rulați ASDM;

- rulați ASDM;

- porniți expertul de pornire.

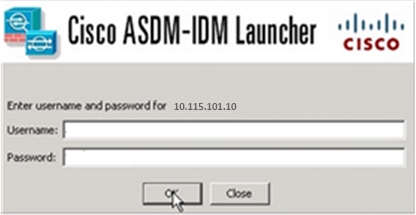

Figura 12. Exemplu de lansare a instrumentului ASDM

Pentru a rula programul de instalare, selectați "Install ASDM Launcher and run ASDM". În câmpurile "nume utilizator" și "parolă" (în cazul unei noi instalări), nu puteți seta valori și faceți clic pe "OK". Fără autentificarea HTTPS configurată, accesul la ASDM are loc fără a specifica acreditările. Dacă este activată autentificarea HTTPS, trebuie să specificați un login și o parolă.

De asemenea, puteți utiliza Java Web Start pentru a porni direct ASDM, fără a efectua instalarea. Selectați opțiunea "Lansare ASDM", apoi se deschide fereastra ASDM-IDM Launcher.

Figura 13. Conectarea la ASAv folosind ASDM-IDM Launcher

Lansați expertul de pornire

Dacă selectați opțiunea "Porniți Startup Wizard", puteți seta următorii parametri de configurare ASAv

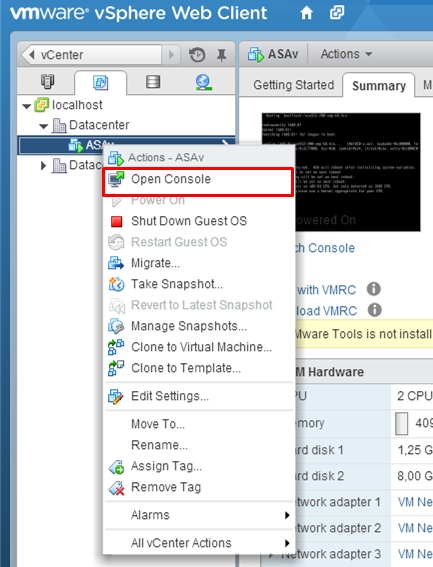

Utilizarea consolei VMware vSphere

Pentru a efectua configurația inițială, depanarea, accesul la interfața liniei de comandă (CLI), puteți utiliza consola ASAv disponibilă de la clientul web VMware vSphere.

Figura 14. Pornirea consolei ASAv în clientul Web vSphere

Important! Pentru a lucra cu consola ASAv, trebuie să instalați pluginul (Client Integration Plug-In).

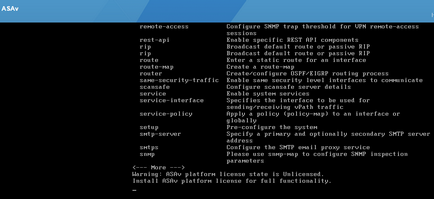

Până la instalarea licenței, va exista o limită de bandă de 100 kbps. În mediul de producție pentru funcționalitate completă, este necesară o licență. Informații despre licență sunt afișate în consola ASAv.

Figura 15. Exemplu de afișare a informațiilor privind licența

Conectând la consola ASAv, puteți lucra în mai multe moduri.

- Parametrul ciscoasa> din fereastra consolei indică funcționarea în modul EXEC, în care sunt disponibile numai comenzile de bază. Pentru a trece la modul privilegiat EXEC, trebuie să rulați comanda ciscoasa> enable. atunci va fi necesar să introduceți o parolă dacă parola a fost setată, dacă nu, apăsați Enter.

- Ieșirea valorii ciscoasa # în fereastra consolei indică trecerea la modul privilegiat. Este posibil să utilizați comenzi nonconfiguration. Pentru a executa comenzile de configurare, trebuie să comutați la modul de configurare. De asemenea, puteți trece la modul privilegiat.

- Pentru a ieși din modul privilegiat, utilizați comenzile de dezactivare. ieșiți sau ieșiți.

Modul de configurare globală

- Pentru a trece la modul de configurare globală, utilizați comanda:

- Dacă treceți cu succes la modul de configurare, este afișat indicatorul Global Configuration Ready, care arată astfel:

- Pentru o listă a tuturor comenzilor posibile, consultați ajutorul:

Apoi, o listă a tuturor comenzilor disponibile este afișată în ordine alfabetică, după cum se arată în Figura 16.

Figura 16. Exemplu de afișare a comenzilor în modul de configurare globală

- Pentru a ieși din modul de configurare global, utilizați comenzile de ieșire, ieșire sau terminare.

Trimiteți-le prietenilor: