Infrastructura IT pentru întreprinderea dvs.

Furnizați partenerilor accesul la date utilizând serviciile Active Directory Federation Services

Înainte de a trece la Serviciul Federației, care este cea mai importantă componentă a ADFS, vreau să spun câteva cuvinte despre terminologia utilizată în domeniul autentificării în comun. O companie poate fi un furnizor de autentificare, un furnizor de resurse sau o combinație a celor două. Un furnizor de autentificare este o organizație care creează și gestionează conturi. Furnizorul de resurse furnizează acces la resurse și gestionează acest acces. Furnizorii și resursele de autentificare sunt uneori numite insule; Acest termen pune accentul pe izolarea dintre ele. Insulele pot fi în diferite organizații, dar pot fi create în cadrul aceleiași companii. Sarcina mijloacelor de autentificare combinată, cum ar fi ADFS, este tocmai de a uni aceste insule.

În interiorul ADFS, componenta Serviciu Federație conține un serviciu care generează balize de autentificare ADFS și jetoane de securitate. Datorită acestui rol al proprietarului, Serviciul Federației devine unul dintre centrele de gestionare a securității, care trebuie protejate în mod adecvat. Serviciul Federația îndeplinește următoarele sarcini:

Proxy Federației

Proxy-ul Federației de servicii (FSP) care face parte din ADFS îndeplinește funcțiile interfeței utilizator Federației. Acesta poate fi instalat separat utilizând componentele "Wizard" Windows din aplicația Add or Remove Programs din panoul de control. În plus, această componentă este instalată automat în timpul procesului de descărcare a serviciului Federației. FSP acționează ca intermediar între browsere și Serviciul Federației; Ca urmare, clienții de navigare inteligenți, vorbind figurat, au un "interlocutor". Cerințele pentru instalarea FSP sunt aceleași ca la instalarea serviciului Federation.

Serviciul Federation este un centru de securitate care nu ar trebui să aibă acces direct la o rețea distribuită sau la Internet. Dacă utilizatorii sau partenerii federali se conectează la resursele companiei dintr-o rețea distribuită sau pe Internet, trebuie să instalați o componentă suplimentară FSP în zona demilitarizată a companiei (DMZ).

FSP îndeplinește următoarele sarcini:

Colectează acreditările clienților de navigare și le transmite Serviciului Federației pentru verificare.

Transmite jetoanele de securitate și balize-urile de autentificare create de Serviciul Federation, care acționează ca un furnizor de autentificare, serviciului Federation, care acționează ca furnizor de resurse.

Returnează jetoanele de securitate și balize-urile de autentificare create de serviciul Federation Service către clienții browserului.

Integrarea aplicațiilor ADFS

Securitate bazată pe aplicații

După cum sa menționat mai sus, aplicațiile sunt atribute ale unui principiu de securitate, cum ar fi numele administratorului, apartenența la grup, privilegiile și funcțiile. Jetoanele de securitate generate de Serviciul Token de Securitate (STS), care face parte din Serviciul Federației, conțin revendicări. Pentru a proteja integritatea cererilor de chei de securitate, serviciul STS semnează jetoanele de securitate. ADFS acceptă următoarele tipuri de solicitări:

Aplicații de grup. Acestea specifică calitatea de membru al grupului sau al rolului.

În articolul "Authentication Unified Using ADFS" am explicat importanța utilizării unei limbi comune pentru diferiți furnizori de autentificare și resurse. Această limbă comună este furnizată prin ADFS. În acest caz, se execută un proces cunoscut ca conversia comenzilor (este prezentat în figură).

În timpul conversiei aplicațiilor, furnizorii de autentificare ADFS traduc aplicațiile lor interne în aplicațiile de ieșire într-un format care este ușor de înțeles pentru furnizorii de resurse. Furnizorii de resurse, la rândul lor, traduc cererile primite pe care le primesc de la furnizorii de autentificare într-un format care poate fi folosit de propriile lor aplicații.

Aplicații interne ale organizației, adică Cererile, care sunt completate cu datele din magazia de autentificare (AD sau ADAM), pe partea furnizorului de autentificare și aplicații care sunt consumate cu privire la aplicarea furnizorului de resurse, de asemenea, menționată ca organizația solicitantă. Solicitările care apar în procesul de conversie a aplicațiilor din partea furnizorului de autentificare sunt denumite cereri de ieșire. Sunt primite cererile primite de la furnizorii de resurse.

Următorii pași reflectă detaliile procesului în care ADFS creează, schimbă și utilizează aplicații în cazurile în care utilizatorul solicită accesul la o resursă, cum ar fi o aplicație Web:

serviciul Federație de serviciu al furnizorului de autentificare ADFS generează pretențiile organizației și le umple cu atribute ale obiectelor utilizatorului AD;

serviciul Federation Service al furnizorului de autentificare convertește aplicația unei organizații la un set de cereri de ieșire;

Aplicațiile de ieșire sunt trimise Serviciului Federației furnizorului de resurse;

serviciul Federației furnizorului de resurse convertește cererile de intrare în setul de cereri de organizare;

echipat cu instrumente pentru a interacționa cu ADFS O aplicație Web consumă o aplicație a unei organizații și o folosește pentru a emite permisiuni utilizatorului sau aplicației pentru acel utilizator.

Transformarea aplicațiilor oferă organizațiilor un control deplin asupra informațiilor despre utilizatorii pe care îi furnizează partenerilor externi din cadrul federației. În plus, conversia aplicațiilor permite organizațiilor să utilizeze convenții de numire diferite între aplicațiile de ieșire și cele de intrare ale organizațiilor. Și, mai important, transformarea aplicațiilor permite organizațiilor să își modifice convențiile de numire internă într-un mod care nu afectează aplicațiile partenere federalizate. Este procesul de transformare a aplicațiilor care distinge relațiile de încredere ADFS față de relațiile tradiționale de încredere acceptate în sistemul Windows, care nu vă permit să controlați datele de utilizator furnizate partenerului de încredere.

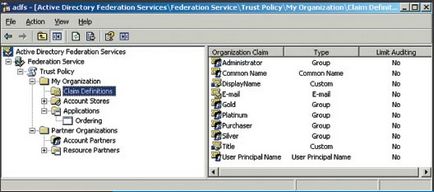

Aveți posibilitatea să definiți revendicări în containerul Definiții revendicare care se află în modulul snap-in ADFS MMC (Active Directory Federation ServicesFederation ServiceTrust PolicyMy Organization) snap-in. Pentru a defini transformările aplicațiilor, trebuie să mergeți la secțiunea Organizații federale de servicii federaleFederationTrust PolicyPartner. Figura 2 prezintă transformările aplicațiilor pe partea furnizorului de autentificare (panoul de sus) și pe partea furnizorului de resurse (panoul inferior). În acest exemplu, un grup intern numit agent de achiziție este convertit la un cumpărător; Se presupune că aplicația din partea furnizorului de resurse devine accesibilă.

Modelul de transformare a aplicațiilor folosit în ADFS este extensibil. Organizația poate dezvolta propriul modul de transformare a aplicațiilor, care, de exemplu, pentru executarea procedurii de completare a aplicațiilor, se conectează la o bază de date Microsoft SQL Server sau include un proces de flux de lucru pentru conversia aplicațiilor.

Cerințele pentru certificatele ADFS X.509

Pentru a proteja datele schimbate între componentele ADFS și pentru a semna jetoanele de securitate ADFS, se utilizează certificate X.509. Certificatele de semnare sunt transmise prin MIME securizat securizat (S / MIME). Certificatele utilizate pentru comunicații sigure sunt certificatele client și server ale Secure Sockets Layer (SSL). Următoarele canale de comunicare ADFS trebuie să fie securizate cu SSL:

canalele de comunicare dintre FSP și Serviciul Federației necesită un certificat SSL client pe FSP și un certificat SSL de server pe Serviciul Federației;

canalele de comunicare între clientul de browser și FSP necesită un certificat SSL de pe server pe FSP. Dacă, în schimb unul dintre ceilalți clienți IIS metode de autentificare, este de dorit să se utilizeze o metodă riguroasă de certificate de autentificare pe bază pot fi aplicate la browser-ul clientului certificat SSL este opțională (de autentificare, sau o combinație de bază, Windows integrate);

canalele de comunicare între clientul browser și o aplicație Web echipată cu mijloace de interacțiune cu ADFS necesită un certificat SSL de pe serverul de pe serverul Web IIS unde este localizată aplicația Web interoperabilă capabilă de Web. Certificatul SSL client poate fi de asemenea utilizat pentru clientul de browser.

Toate cele trei metode de obținere a certificatelor au avantaje și dezavantaje. Partenerii externi federali ai companiei vor avea încredere în mod automat în certificatele comerciale CA. Dar o astfel de atitudine nu se va aplica certificatelor care sunt generate de CA intern sau folosind instrumentul selfssl. Navigatorii trebuie să aibă încredere directă în certificatul intern al companiei sau un certificat auto-semnat. Utilizarea unui CA intern oferă un control maxim și flexibilitate în emiterea certificatelor. Pe de altă parte, utilizarea CA internă presupune costuri suplimentare de gestionare și întreținere.

Puteți configura ADFS pe certificatul de semnătură token în timpul instalării ADFS. Certificatele SSL client și server trebuie să fie configurate manual. Pentru informații mai detaliate despre configurație, consultați documentația pentru ADFS și IIS 6.0, precum și articolul Microsoft "Cerințe de certificat pentru serverele de federalizare".

Care sunt cerințele ADFS?

Trebuie să faceți timp pentru planificare atentă și proiectarea unei infrastructuri federalizată bazată pe ADFS, inclusiv alegerea furnizorului certificatului, selecția de stocare adecvate pentru conturile (AD sau ADAM), precum și aplicațiile de definire și de conversie. Poate fi necesară modificarea codului aplicației (depinde de aplicațiile care ar trebui să fie echipate cu instrumente pentru interacțiunea cu ADFS). Forțele și resursele investite în planificarea și proiectarea infrastructurii ADFS în viitor vor aduce avantaje valoroase atât organizației, cât și partenerilor săi federalizați.

Jean de Clerc ([email protected]) este membru al Biroului Secirity al HP. Specializată în gestionarea identității și problemele de securitate pentru produsele Microsoft

Distribuiți materialul împreună cu colegii și prietenii

Trimiteți-le prietenilor: