Odată cu dezvoltarea infrastructurii de rețea, accesul privilegiat la servere, care este, în esență, baza pentru securitatea și controlul schimbărilor, devine o necesitate urgentă și poate fi, de asemenea, o condiție pentru respectarea cerințelor stabilite. Luați în considerare problemele de acces cu care se confruntă multe companii și apoi pașii principali care vor contribui la îmbunătățirea securității sistemelor de informații ale organizației

Înregistrarea conferinței

Chiar și administrator mică echipă de lucru cu un număr mic de servere, folosind un control de acces privilegiat simt imediat diferența dintre un sistem stabil și sigur schimbări necontrolate de curgere, care amenință stabilitatea integrității sistemului de informații corporative și date.

Administratorii de domenii: cine este inutil?

În companiile mici, este adesea practică acordarea de privilegii administratorilor de domeniu conturilor tuturor profesioniștilor IT. Acesta nu este doar cel mai simplu mod de a oferi acces administrativ complet la toate stațiile de lucru și servere (deoarece grupul Domain Admins face parte din grupul local de administratori, atunci când computerele sunt membri de domeniu), dar, de asemenea, o modalitate de a oferi acces la citire / modifica obiectele din Active Directory (AD) . Dar cât de des administratorii de juniori și specialiștii în asistență tehnică au nevoie într-adevăr de privilegii de administratori de domeniu? nu compromite în mod necesar întreaga structură de rețea, oferind un nou angajat în prima sa zi de lucru de acces administrativ complet la ea ca accesul administrativ la stațiile de lucru poate fi realizat nu numai prin participarea la grupul de domeniu Admins. Cel mai bine este să oferiți acces administrativ complet la servere numai în caz de necesitate reală.

Determinarea nivelurilor de acces

Spre deosebire de sistemul de securitate UNIX, care controlează accesul la fișierele folosite de listele individuale de control al ACL-uri de acces (ACL), cu acces pentru Windows la toate site-urile este influențat de un set de grupuri încorporate, care simplifică foarte mult procesul de atribuire permisiuni. Cu toate acestea, în ciuda tentației de a face viața mai ușoară și se adaugă conturile administratorilor de sistem în toate grupurile, ar trebui să fie făcut cu mare atenție, deoarece în acest caz, ar fi dificil de a monitoriza schimbările din sistem. Pe de altă parte, este foarte posibil de a face un sistem de administratori membrii echipei drepturi doar pentru a citi, cum ar fi Readers Event Log Cititorii jurnal de evenimente, ca aceste grupuri nu au acces administrativ la serverele.

Conturile de servicii necesită adesea acces administrativ sau privilegii pe care utilizatorii obișnuiți nu le au. Astfel de conturi pot fi de asemenea utilizate pentru a rula sarcinile programate sau fișierele batch, care pot necesita și drepturi privilegiate. Conturile utilizate pentru a oferi acces temporar la servere (de exemplu, conturile firewall, conturile firecall) pentru scopuri de întreținere necesită și acces privilegiat. Toate celelalte solicitări de acces permanent privilegiat la servere în afara conturilor de servicii sau a conturilor de urgență trebuie să fie cântărite cu atenție, deoarece în majoritatea cazurilor acest acces nu este necesar.

Pregătirea preliminară

Vă rugăm să rețineți că, în plus față de container implicit pentru controlerele de domeniu (DC) înființat unitatea organizațională (OU) pentru înregistrările cont de acces de urgență, conturile de servicii și servere obișnuite WS08 CE. Astfel, conturile de servicii și de urgență vor fi separate de înregistrările oamenilor de știință de la utilizatorii obișnuiți, ceea ce vă va permite să delegeți gestionarea anumitor proprietăți ale acestor conturi unui număr limitat de utilizatori.

Conturi de acces în situații de urgență

Înainte de a dezactiva conturile de administrator încorporat și schimba parolele pentru a le, trebuie să creați un cont de utilizator de domeniu pentru fiecare server într-o divizie separată „Conturi de acces de urgență.“ Pentru a adăuga fiecare cont de acces de urgență la fiecare server, folosim politica privind grupurile restricționate. Contul de acces de urgență trebuie gestionat de grupul de securitate dedicat. Funcțiile sale includ includerea persoanelor cu handicap în restul conturilor și să genereze parole aleatorii pentru acestea, care sunt apoi furnizate administratorilor de sistem, și funcționează în același timp limitat, după care conturile de utilizator sunt dezactivate din nou și parolele pentru a schimba.

De fiecare dată când este activat contul de securitate și este administrată o parolă administratorului de sistem, echipa de securitate detaliază acest fapt în jurnal în detaliu. În acest caz, orice modificări efectuate în timpul sesiunii de înregistrare în sistem și care au cauzat probleme pot fi urmărite până la utilizatorul specific, momentul în care au fost făcute și cererea de modificare inițială. Dacă administratorii de sistem utilizează conturile proprii pentru a vă conecta la server, puteți urmări evenimentele de înregistrare în sistem și sfârșitul sesiunii cu sistemul, dar nu și nivelul de privilegii. În mod ideal, chiar și o echipă de securitate nu are nevoie să cunoască parolele alocate conturilor de acces, dar acest lucru poate necesita implementarea unui sistem separat de gestionare a parolelor.

Delegarea accesului la gestionarea conturilor de urgență

În exemplul nostru pentru servere de aplicații din OU „Conturi de acces de urgență“, înființat patru conturi de acces de urgență (de exemplu, AppServ01_Firecall, AppServ02_Firecall). De asemenea, avem un grup special de administratori de securitate care are autoritatea de a activa, dezactiva, debloca și reseta parolele de pe conturile din "Conturile de acces de urgență" ale OU.

Utilizați modulul snap-in "Active Directory Users and Computers" din MMC pentru a delega accesul la OU "Conturi de acces la urgență".

- În meniul "Instrumente de administrare", deschideți modulul snap-in "Utilizatori și computere Active Directory" cu drepturi de administrator pentru domeniu. În panoul din stânga, extindeți rândul de domeniu, dați clic dreapta pe OU "Conturi de acces" și selectați elementul de meniu "Delegare Management".

- Dați clic pe "Următorul" din ecranul de întâmpinare al Expertului de control al delegațiilor.

- În ecranul "Utilizatori și grupuri", faceți clic pe "Adăugați". În acest exemplu, se creează în prealabil grupul "Administratorii de securitate la execuție", cărora le delegăm gestionarea conturilor în filiala "Conturi de acces la situații de urgență". De fapt, orice grup de domenii poate fi folosit în aceste scopuri. În caseta de dialog Selectați utilizatori, computere sau grupuri, introduceți numele grupului pe care doriți să-l delegați controlului și faceți clic pe OK. Dați clic pe "Următorul" din ecranul "Utilizatori și grupuri".

- În ecranul "Sarcinile delegate", selectați "Creați o sarcină specială pentru delegare" și faceți clic pe "Următorul".

- În ecranul "Tipul obiectelor Active Directory", selectați "Numai următoarele obiecte din acest dosar" și "Obiecte utilizator" din partea de jos a listei. Dați clic pe "Următorul".

- În ecranul "Permisiuni", selectați "General" și "Permisiuni de proprietate". În listă, selectați următoarele permisiuni: schimbare parolă, resetare parolă, blocareTime citire, blocareTime înregistrare, citire userAccountControl, intrare userAccountControl. Dați clic pe "Următorul" și apoi pe "Finalizare".

Acum, orice utilizator al grupului „administratori în performanța de securitate“, care este utilizator de domeniu altfel obișnuit va fi capabil de a utiliza echipamentul, „The Active Directory Users and Computers“ pentru a realiza un set limitat de acțiuni asupra conturilor de utilizator în „Conturi de urgență de acces“ OU.

Gestionarea accesului privilegiat la servere printr-o politică de grup de acces restricționat

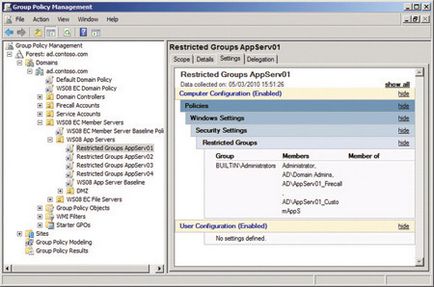

1 prezintă, în plus față de GPO bază «Servere de aplicații WS08», arată patru GPO suplimentar, asociat cu divizia «Servere WS08 Application“ și «Grupurile restricționate» prevăzute cu prefixul, fiecare dintre care este mapat la una din cele patru servere ale căror conturi sunt situate în acest OU. În plus, aceste GPO suplimentare conțin un filtru WMI pentru a se asigura că setările lor sunt aplicate numai serverului corect. Pentru a crea un GPO pentru grupuri cu acces restricționat, deschideți Gestionarea politicii de grup din submeniul Instrumente de administrare din meniul Start cu privilegii de administrator de domeniu.

Ecranul 1. Structura ierarhică optimă a departamentelor (OU)

Înainte de a asocia un GPO nou creat cu o unitate organizațională, trebuie să adăugați un filtru WMI pentru a vă asigura că politica este aplicată serverului corect. Alternativ, puteți crea un OU separat pentru fiecare server. Dar, în ambele cazuri, va fi necesar un obiect AD suplimentar.

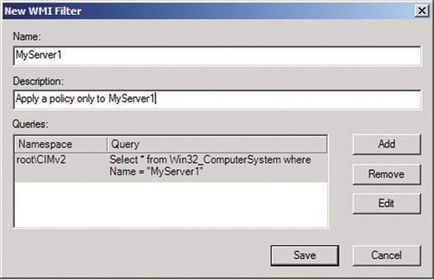

- Să revenim la Managementul politicilor de grup, faceți clic dreapta pe secțiunea "Filtre WMI" din panoul din stânga și selectați elementul de meniu "Creați".

- În caseta de dialog "Filtru WMI nou", specificați numele filtrului MyServer1, adăugați descrierea acestuia și faceți clic pe butonul "Adăugați" din dreapta câmpului "Solicitări".

- În caseta de dialog "WMI Query", introduceți Selectați Win32_ComputerSystem unde Name = "MyServer1" în câmpul "Request" și faceți clic pe OK.

- Acum, în caseta de dialog "Filtru WMI nou" (ecranul 2), faceți clic pe "Salvați".

- Apoi, în secțiunea "Obiecte de politică de grup", selectați GPO creată anterior.

- În panoul din dreapta, treceți la fila "Zona". În secțiunea Filtru WMI, din meniul drop-down, selectați filtrul MyServer1 pe care tocmai l-ați creat. Faceți clic pe "Da" din fereastra de avertizare pentru a aplica filtrul.

Ecranul 2. Caseta de dialog nouă Filtru WMI

Conturi Administrator încorporate

Conturi de servicii

Conturile de servicii necesită adesea acces privilegiat, în plus, ele, precum conturile de acces de urgență, au propriile lor pentru fiecare server. Conturile de serviciu, ca atare, pot fi controlate în același mod ca și conturile de acces de urgență, utilizând unități și delegatul de gestionare a acestora de organizare separată a unui număr limitat de persoane.

Audit logging și evenimente logare

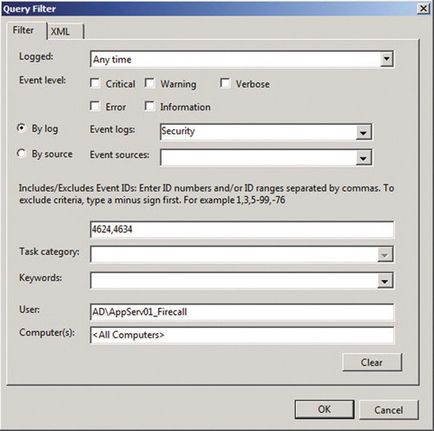

Ecranul 3: Redirecționați numai evenimentele specificate pentru utilizatorul specificat

În ciuda faptului că utilizarea grupurilor de politici cu acces restricționat - este o modalitate sigură de a asigura participarea grupului local de administratori pe serverele numai pentru conturile și grupurile specificate în mod clar, puteți utiliza un script special pentru auditul grupului local de administratori, iar apoi compara rezultatele cu lista aprobată de participanți în această grup pentru fiecare server. Codul de PowerShell postat mai jos folosește ADSI pentru a enumera membrii grupului local de administratori pe o mașină numit MyServer1:

Controlori de domeniu

acces privilegiat la controlerele de domeniu prezintă o problemă, deoarece nu există nici un grup local, precum și acces administrativ furnizate utilizatorului prin intermediul grupului integrat de AD (de exemplu, „operatori Server“), suficient ca un utilizator poate să se pentru a ridica autoritatea care nu poate complet Accesul separat la server și la AD.

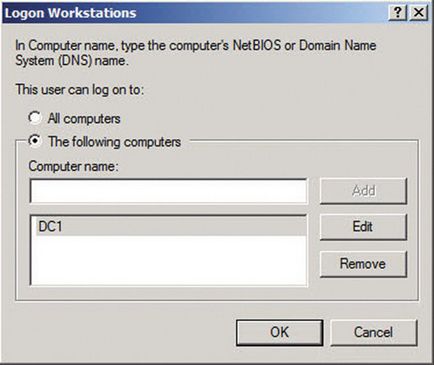

Ecranul 4. Funcția "Acest utilizator poate fi conectat"

Minimizarea riscului

Adoptarea unor proceduri simple și delegarea gestiunii poate reduce semnificativ riscul asociat cu posibila aplicare a integrității personalului IT daune sistemului sau pentru a obține acces neautorizat la datele companiei. Poate că tehnicile descrise în acest articol nu va fi suficient pentru a satisface cele mai stricte auditor, dar cel puțin te va îndruma pe calea cea dreaptă. Pentru organizații mai mari, putem recomanda produsele terță parte, cum ar fi compania BeyondTrust PowerKeeper și Password Manager Pro ManageEngine al companiei, care va ajuta la automatizarea complet gestionarea conturilor privilegiate pe sute de servere și pentru a asigura conformitatea cu standardele guvernamentale și industrie.

Russell Smith ([email protected]) este un consultant IT independent, specializat în managementul sistemelor

Distribuiți materialul împreună cu colegii și prietenii

Articole similare

Trimiteți-le prietenilor: