Conținutul acestui director este arhivat și nu mai este actualizat.

Pentru a rezolva această problemă, Windows CA (fie autonomă sau Enterprise CA și CA poate rula pe orice versiune de Windows Server) oferă posibilitatea de a atinge acest obiectiv prin utilizarea Enroll în numele (EOBO). Esența metodei este că un astfel de agent primește pentru el un certificat special bazat pe șablonul Agent de înscriere (sau orice alt model) care îndeplinește două cerințe:

- în Cererea de manipulare, tipul de utilizare cheie conține o Semnătura;

- În politicile de aplicație (în trecut Utilizarea extinsă a cheilor sau pur și simplu EKU), Agentul de solicitare a certificatelor este expus.

După aceasta, agentul respectiv poate solicita certificate pentru alți utilizatori. Pentru a face acest lucru, agentul lansează certmgr.msc snap-in. merge la Personal -> Certificate -> Acțiune -> Toate sarcinile -> Operațiuni avansate -> Înscrieți-vă pe lângă ... și începe procesul de solicitare a unui certificat. În a doua fereastră a expertului, agentul va trebui să specifice agentul său de înscriere. Acest pas este necesar pentru a dovedi că agentul este un agent de înscriere și acest certificat va fi folosit pentru a semna cererea de certificat. În fereastra de selectare a șablonului, veți vedea cel mai probabil numai șabloanele disponibile pentru versiunea 1:

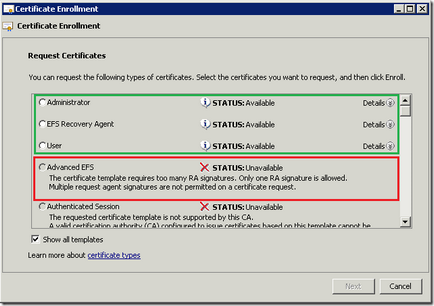

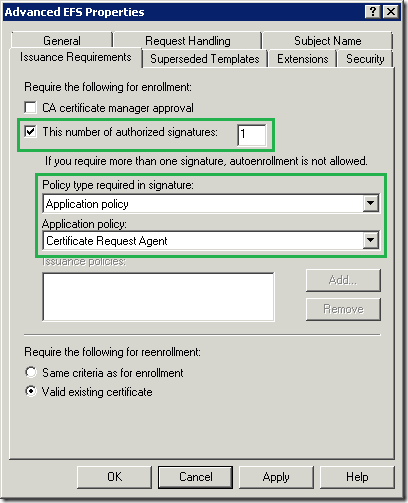

Am mai multe șabloane de versiunea 2, dar nu pot solicita certificate pentru ei. Mesajul de refuz din cererea pentru astfel de certificate este foarte tulbure și nu foarte clar. Deoarece șabloanele versiunii 1 nu pot fi modificate, ele suportă modul EOBO. Șabloanele versiunilor 2 și 3 ar trebui configurate separat. Pentru a face acest lucru, trebuie să deschideți proprietățile șablonului, să accesați fila Cerințe privind emiterea și să o editați astfel încât să arate ca în imagine:

Ie trebuie să specificați că cererea trebuie să fie semnată cu un certificat al cărui Politici de aplicație conține agentul Certifcate Request.

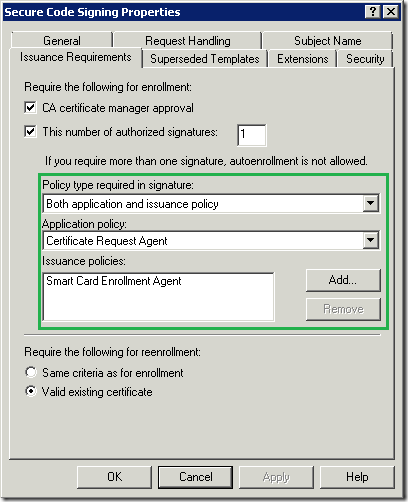

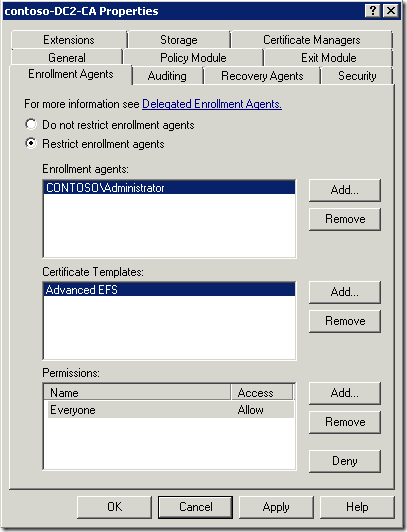

Pentru a împărți șabloane între agenți, le puteți configura astfel:

Acum solicităm ca certificatul agentului de înscriere să nu conțină numai o politică specifică de aplicare. dar și politica de emitere. Aceasta înseamnă că agentul de înscriere, care își păstrează certificatul în profil, nu va putea solicita certificate pentru un astfel de șablon. Iată un alt script pentru utilizarea OID-urilor. Aceasta este în cazul în care nu credeți că acest lucru este un fel de gunoi nimănui mitic.

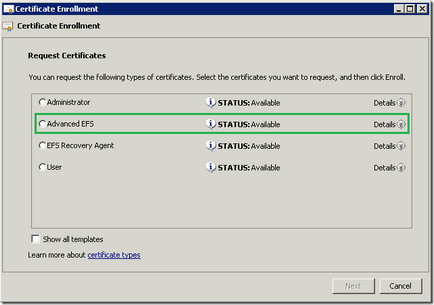

De fapt, după această configurație a șabloanelor versiunilor 2 și 3 le puteți folosi în EOBO:

În plus, puteți să descrieți mai exact capabilitățile agenților de recuperare:

Acest material nu revendică statutul de TK (cunoștințe secrete), dar oferă o mare hrană pentru administratorii de gândire ale companiilor mijlocii și mari pe tema cum să se extindă posibilitatea de utilizare a PKI și de a crea o diviziune mai clară a responsabilităților Agent de înscriere (înscriere Agent), folosind funcția INSCRIETI În numele lui (EOBO). După cum puteți vedea, Windows PKI chiar din cutie vă permite să vă scați și să vă administrați infrastructura PKI. Și, după cum am fâlfâind mit că infrastructura PKI poate pilota student la PTUshnik (petushatnik?), Ceea ce ridică CA pe genunchi în metrou.

Trimiteți-le prietenilor: