[edit] Identificarea utilizatorilor

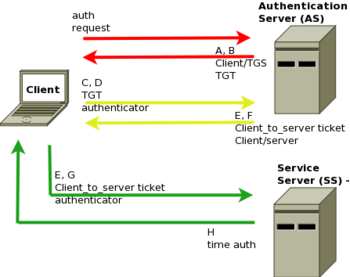

[modifică] Cum funcționează protocolul Kerberos (schematic)

- Client - utilizator, participant la domeniu care solicită acces la resurse;

- AS (Server de autentificare) - un server de autentificare (de exemplu, Microsoft Active Directory);

- TGS (Server Ticketing Granting) - server bilet (de exemplu, Microsoft Active Directory);

- SS (Service Server) - server care oferă acces la resurse (de exemplu, server proxy Squid);

- TGT (Ticket Granting Ticket) - bilet pentru a primi un bilet.

Definirea protocolului Kerberos, precum și explicații mai detaliate ale principiilor sale de funcționare, pot fi obținute din următoarele surse:

[edit] Configurarea utilizatorului pentru a utiliza Kerberos

Configurații de mașini client

Utilizatorul trebuie să fie membru al domeniului și este localizat în baza de date a administratorului domeniului Microsoft Active Directory. Mașina client trebuie să fie localizată în baza de date a controlerului.

În setările proxy ale browserului Web, setați numele de domeniu complet calificat (FQDN) al serverului proxy (de exemplu, [email protected]) și numărul portului (de exemplu, 3180).

Configurarea serverului Microsoft Active Directory

Trebuie să creați un utilizator în domeniu: proxy_squid. Parola utilizatorului nu trebuie să aibă o parolă care nu expiră. Pentru un nivel optim de securitate, parola trebuie să conțină opt caractere - un minim (litere, numere și caractere speciale). Pentru a autentifica serverul proxy pe controlerul de domeniu și apoi pentru a identifica utilizatorii cu serverul proxy Squid, trebuie să creați un fișier keytab. Keytab este un fișier care conține cheile Kerberos Principal (gazdă, utilizator și domeniu) și chei de criptare (definite din parola Kerberos). Acest fișier este utilizat pentru autentificarea în infrastructura Kerberos (nu este necesar să introduceți manual numele și parola). Squid va folosi keytab pentru a autentifica utilizatorii prin protocolul Kerberos.

După creare, fișierul keytab trebuie copiat pe serverul proxy (de exemplu, în directorul / etc /).

Crearea unui fișier keytab pe linia de comandă a controlerului de domeniu Microsoft Active Directory:

- numele de nume nbtname - netbios

- parolă - specificați parola.

tărâmul pentru Kerberos (ceea ce este scris după @) trebuie scris în litere de tip CAPITAL!

Configurarea accesului la rețea pentru serverul proxy

- Permiteți accesul serverelor proxy la Internet și înapoi prin protocoale: HTTP, HTTPS, SSH, FTP, DNS;

- Permiteți accesul serverelor proxy la rețeaua locală (LAN) și înapoi utilizând porturile:

- Kerberos, TCP / UDP: 88, 464, 749, 750; TCP: 4444;

- Ldap, TCP / UDP: 389;

- Squid, TCP: 3180;

- SSH, TCP: 22, 10010, 10011;

- Msft-gc, TCP: 3268;

- Klogin, TCP: 543;

- Kshell, TCP: 544;

- Spuneți, TCP: 754;

- Eklogin, minipay, TCP: 2105;

- DNS, TCP / UDP: 53;

- HTTPS, TCP: 443;

- HTTP, TCP: 80;

- NTP, UDP: 123;

- ICMP.

[edit] Squid configurația proxy bazată pe sistemul de operare Linux

Exemplu pentru CentOS

Serverul proxy trebuie să primească un nume (nume de gazdă): proxy_squid.domain.loc.

Este necesar să verificați disponibilitatea serverului DNS utilizând programele dig și nslookup. Dacă serverul DNS nu este configurat, configurați DNS. Numele serverului proxy trebuie introdus în baza de date a serverului DNS.

Este necesar să verificați sincronizarea timpului pe serverul proxy, pe controlerul de domeniu și pe client. Pentru o funcționare corectă a protocolului Kerberos, diferența de timp nu trebuie să depășească 5 minute. Sincronizați serverul proxy cu serverul NTP utilizând ntpdate.

Instalarea dintr-un depozit de pachete FTP pentru autentificarea Kerberos, pachetul Squid 3.0 și biblioteca SASL (Simple Authentication and Security Layer):

Modificați drepturile de acces pentru fișierul keytab (acesta este fișierul generat anterior pe controlerul de domeniu utilizând comanda ktpass).

Verificați corectitudinea fișierului keytab generat.

Dacă fișierul este creat corect, se va efectua autentificarea în domeniu: Autentificat la Kerberos v5.

Puteți vedea biletul Kerberos primit utilizând comanda klist.

Modificați configurația de autentificare Kerberos. Următoarele modificări trebuie făcute în fișierul /etc/krb5.conf:

Pentru autentificarea automată prin Squid, trebuie să efectuați următoarele modificări în fișierul executabil /etc/init.d/squid

Dacă doriți să utilizați un port standard (de exemplu, 3180) pentru a rula serverul proxy Squid, deschideți acest port în SELinux.

[edit] Autentificarea utilizatorilor Active Directory

Configurați autentificarea în fișierul de configurare /etc/squid/squid.conf. Pentru autentificare, programul Squid squid_kerb_auth este utilizat.

Opțiunea -W specifică calea spre fișierul care conține parola. Utilizatorul fișierului trebuie să fie squid. Parola trebuie să corespundă parolei din fișierul keytab Kerberos generat anterior cu ktpass.

Dacă funcționează testul, adăugați configurația pentru squid_ldap_group la /etc/squid/squid.conf.

Parametrul% LOGIN din descrierea grupului extern indică faptul că înainte de a verifica intrarea în acest grup, utilizatorul trebuie să se autentifice

[edit] Definirea regulilor de acces pentru utilizatori

Grupurile GG-KV-GOUP0 și GG-KV-GROUP1 sunt prevăzute cu acces la Internet prin Squid. Grupul GG-KV-GROUP0 nu are acces la fișiere de pe Internet, tipul acestora fiind specificat în fișierul / etc / squid / blocked (expresiile regulate pot fi folosite pentru a determina tipurile de fișiere). Grupul GG-KV-GROUP0 accesează toate fișierele al căror tip nu este specificat în fișierul / etc / squid / blocked. Grupul GG-KV-GROUP1 beneficiază de acces complet la toate fișierele.

[edit] Definirea politicilor QoS (baze de întârziere)

Anunțați fondurile de întârziere

Determinați dacă utilizatorii aparțin grupurilor de întârziere

Limita de lățime de bandă

[edit] Materiale pe proxy Squid pe Xgu.com

Articole similare

Trimiteți-le prietenilor: