Creșterea gateway-ului criptografic bazat pe Continent-AP 3.6 și PfSense

Odată ce spitalul nostru a trebuit să creeze o conexiune securizată cu MIAC și nu doar să conecteze un computer pentru câteva ore și astfel încât toate computerele din rețea să fie mereu conectate. Pentru a rezolva această problemă spitalele vecine sunt deja folosind hardware-ul kriptoshlyuz versiunea 3.6 și nu aburit, dar acum el nu mai este în producție și nu era nicăieri să-l, iar noua versiune nu este compatibilă cu versiunea 3.6. Ele oferă singura modalitate de a cumpăra fiecare utilizator separat CRYPTO-PRO + Continent AP 3.6 și obțineți o grămadă de certificate. Acest lucru nu este cazul și am decis să încerc să împărtășesc conexiunea continentului-AP instalată pe un singur computer, adică creați un gateway criptic bazat pe Continent-AP 3.6.

Spre deosebire de unele rapoarte că acest lucru este imposibil, nu este suportat și așa mai departe, am făcut-o încă. partajare:

Avem o unitate de sistem cu Windows XP instalată.

Instalați CRYPTO-PRO_3.6_R4. introduceți cheia de licență achiziționată anterior.

Instalarea continutului AP 3.6.19.47080 cu un firewall.

Instalarea unui canal de comunicații securizat cu KGBUZ "MIAC" MZ HK prin Continent-AP 3.6

De data aceasta, nu am avut nevoie să reinstalați .NET pentru munca obișnuită a Content-AP, deși ultima dată fără el a fost hacking pachete

Faceți clic pe butonul Finalizare și reporniți.

Acum trebuie să adăugați două certificate: root.p7b și user.cer.

Am un transportator JaCARTA cu care mă voi conecta. În ceea ce privește obținerea fișierelor root.p7b și user.cer, trebuie să contactați asistența tehnică a MIAC 8 (4212) 910-505. Solicitarea certificatului se face din meniul Continent-API Certificate -> Crearea unei cereri pentru un certificat de utilizator ...

Accesați meniul Continent-AP: Certificate -> Instalați certificatul de utilizator. specificați fișierul user.cer. Am selectat containerul cheie pe mediul JaCARTA, cu care am făcut o cerere pentru un certificat. Dacă toate sunt corecte, veți vedea mesajul:

Apoi din nou în meniu, faceți clic pe Setare / întrerupere conexiune -> Conectare conexiune continent-AP. Am selectat certificatul care tocmai a fost instalat, bifați aplicația Always use this certificate atunci când vă conectați.

Când apare un mesaj

La un moment dat, continent-AP vă va cere să introduceți fișierul root.p7b. Am introdus-o deja, așa că acum nu ma întrebat despre asta.

Ca rezultat, pictograma Continent-AP ar deveni albastră, ceea ce simbolizează instalarea cu succes a conexiunii.

Cum se face fără a utiliza un suport amovibil și care se scrie certificatul în registru este descris aici

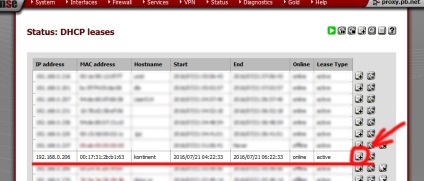

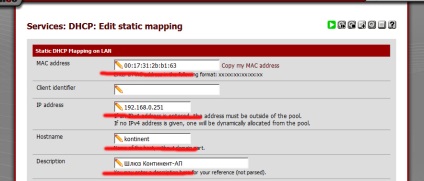

Distribuția Continentului-AP 3.6

și să o realocați

Pentru ca schimbările să aibă efect, trebuie să rupeți și să vă reconectați la computer cu AP continentală.

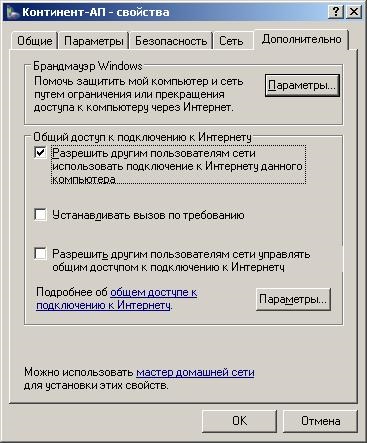

După aceasta, accesați Panoul de control -> Conexiuni în rețea -> Continent-AP -> Proprietăți -> fila Complex

În secțiunea Partajare conexiune la Internet, bifați caseta de lângă Permite altor utilizatori de rețea să utilizeze conexiunea la Internet a acestui computer. Celelalte două trebuie eliminate.

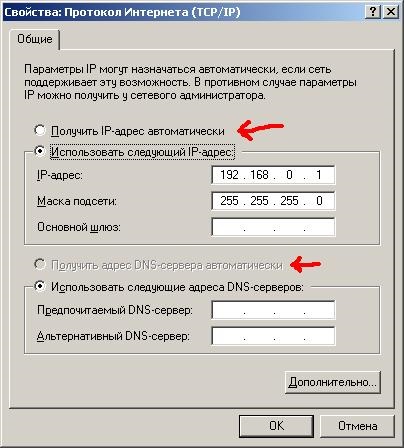

Acum accesați Panoul de control -> Conexiuni în rețea -> Conexiune locală -> Proprietăți -> Proprietăți protocol Internet (TCP / IP)

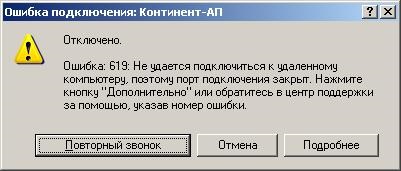

Dacă acest lucru nu se face, AP-ul continentului va refuza să se conecteze deloc, emite o eroare 619: Nu se poate conecta la computerul la distanță

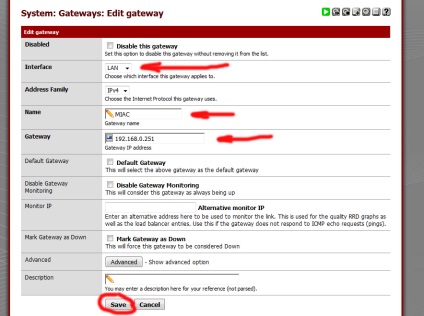

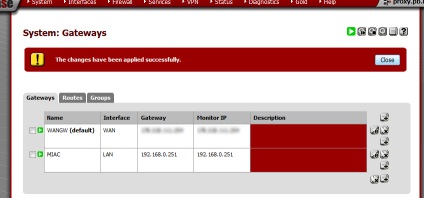

Pentru a face acest lucru, mergeți la PfSense -> System -> Routing și creați un gateway nou

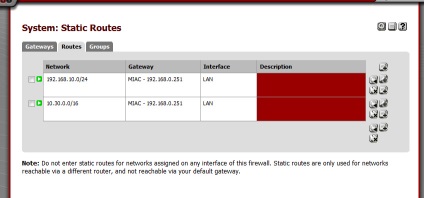

În continuare, vom merge la tab-ul Routes și de a crea două rute (192.168.10.0/24 și 10.30.0.0/16 prin gateway-ul 192.168.0.251):

Nu uitați să faceți clic pe Aplicați modificările.

Astfel, am creat reguli de rutare, cu toate acestea, rutarea va fi asimetrică și conexiunea RDP va zbura în mod constant. Pentru a face acest lucru, mergeți la System -> Advanced -> Firewall și NAT și verificați regulile bypass firewall pentru traficul pe aceeași interfață

Acum, de pe orice computer de pe site-urile rețelei

ar trebui să fie disponibile.

Adăugarea unui server DNS la MIAC

Pentru a accesa resursele MIBC de numele KGB, este necesar să adăugați serverul DNS la setările pfSense.

În primul rând, vom încerca să ping-o: ping 192.168.10.10

Acum mergeți la pfSense -> Services -> DNS Resolver și, la sfârșit, creați o intrare nouă în secțiunea Overrides Domain:

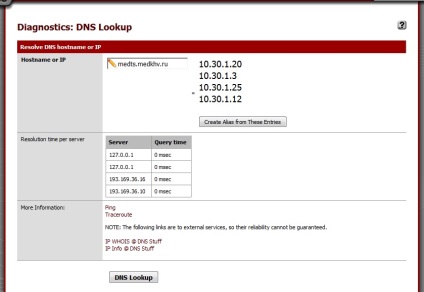

Pentru a verifica dacă mergem la pfSense -> Diagnostics -> DNS Lookup în încercați medts.medkhv.ru

Răspunsul ar trebui să fie așa (uneori nu funcționează pentru prima dată):

Teoretic, conexiunea RDP cu medologul pe toate calculatoarele ar trebui să funcționeze.

Dacă nu funcționează

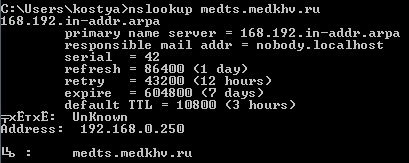

Apoi rulați cmd și executați comanda nslookup medts.medkhv.ru:

atunci înseamnă că încearcă să rezolve numele folosind serverul DNS 192.168.0.250 (am un controler de domeniu DNS). Prin urmare, trebuie să redirecționați către serverul proxy pfSense 192.168.0.254. care, la rândul său, vor fi redirecționați către MIACE DNS 192.168.10.10.

Controlerul de domeniu pe care l-am construit pe SerNet Samba 4. și pentru a configura redirecționarea de care aveți nevoie pentru a edita fișierul smb.conf:

Deschideți consola, accesați / opt / samba / etc și executați comanda nano smb.conf

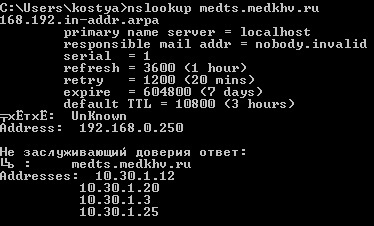

adăugați linia la secțiunea [global]. dns forwarder = 192.168.0.254 și sunt salvate. Reporniți controlerul de domeniu. Acum, nslookup medts.medkhv.ru arată următoarele:

Un răspuns neadevărat înseamnă că serverul DNS 192.168.0.250 nu se cunoaște însă, ci le-a cerut celuilalt. Acum totul ar trebui să funcționeze.

P.S. O altă pereche de comenzi

ipconfig / flushdns - resetați cache-ul de rezolvare

Start -> Run -> services.msc -> Enter

Descoperim serviciul "DNS-client" și îl restartăm.

Trimiteți-le prietenilor: