Există mai multe proceduri prin care puteți îmbunătăți securitatea rețelei dvs. De fapt, toate punctele enumerate mai jos sunt necesare în stadiul dezvoltării rețelei, dar dacă nu le puneți în aplicare, atunci este mai bine să le faceți - cu atât mai rapid cu atât mai bine.

Utilizați cheile WEP lungi, acest lucru va face dificil pentru hackeri să lucreze. Dacă echipamentul acceptă criptarea pe 128 de biți, atunci, desigur, utilizați-l.

Schimbați periodic tastele.

Plasați punctele de acces în spatele paravanului de protecție, în afara rețelei locale.

Utilizați VPN pentru toate protocoalele care pot transmite informații importante.

Utilizați mai multe tehnici pentru a cripta traficul, de exemplu IPSec. Probabil va fi necesar să instalați software pe clienți, să instalați un server IPSec în rețeaua locală, să utilizați VLAN-ul între punctul de acces și server. În acest caz, utilizatorii de rețea vor organiza tunelul IPSec pe server și vor transfera toate datele prin acesta.

Dacă este posibil, trebuie să schimbați firmware-ul pe toate dispozitivele de rețea. De exemplu, dezvoltatorii AirSnort (a se vedea articolul precedent) rețineți că nu toate punctele de acces sunt vulnerabile la hacking și nu pot sparge cheia WEP. Aceasta este lucrarea producătorilor - actualizările îmbunătățesc în mod constant dispozitivele lor și cu cât mai rapid implementați aceste îmbunătățiri în rețea, cu atât mai bine.

Dar cu siguranță nu este un panaceu. WEP utilizează algoritmul RC-4, care, prin definiție, este vulnerabil din cauza persistenței cheii. Singurul lucru din protocol ajută la rezolvarea acestei probleme și la schimbarea valorii cheii - valoarea pe 16 biți a lui IV. Își schimbă valoarea la fiecare 65.536 pachete, iar din punctul de vedere al hacker-ului nu contează ce firmware este folosit în echipamentul de rețea - dacă se repetă valoarea, deci poate fi preluată și pătrunsă în interior. Echipamentele de upgrade nu trebuie ignorate, dar este mai bine să se acorde atenție algoritmilor de protecție a rețelei.

Standard ieee 802.11x

Un pas în dezvoltarea metodelor de protecție a rețelelor fără fir a fost apariția standardului IEEE 802.11X compatibil cu IEEE 802.11. Noul standard a fost utilizat Extensible Authentication Protocol Extensible Authentication Protocol (EAP), Transport Layer Security Protocol Transport Layer Security (TLS) și serverul de acces RADIUS (Remote Access Dial-in server de utilizator).

Spre deosebire de protocolul WEP, standardul IEEE 802.11X utilizează chei dinamice de 128 biți care se schimbă periodic în timp. Cheia secretă este trimisă utilizatorului într-o formă criptată după trecerea pasului de autentificare. Durata cheii este limitată de timpul sesiunii curente. După încheierea sesiunii curente, este creată o nouă cheie privată și trimisă înapoi utilizatorului. Autentificarea reciprocă și integritatea datelor sunt implementate de protocolul de securitate pentru stratul de transport TLS. Pentru criptarea datelor, ca și în protocolul WEP, se utilizează algoritmul RC4 cu unele modificări.

În acest standard, erorile în tehnologiile de securitate utilizate în 802.11 au fost corectate - posibilitatea de hacking WEP și dependența de tehnologiile producătorului.

Grupul IEEE (Institutul de Inginerie Electrică și Electronică) a aprobat un nou standard pentru securitatea rețelelor fără fir. Numit 802.11i, acesta conține caracteristici suplimentare de rețele fără fir, cum ar fi AES (Advanced Encryption Standard) de securitate - standard de criptare îmbunătățită.

.. Ea se bazează pe corectarea deficiențelor de tehnologii de securitate utilizate în 802.11, în special, posibilitatea de cracare WEP, în funcție de producătorul de tehnologii, etc. 802.1X utilizează același algoritm ca în WEP, și anume - RC4, dar cu unele diferențe .

802.1X se bazează pe:

- EAP (Protocolul de autentificare extins). Protocolul de autentificare extins. Utilizat împreună cu serverul RADIUS în rețele mari. - TLS (Security Layer Security). Un protocol care asigură integritatea și criptarea datelor transferate între server și client, autentificarea reciprocă a acestora, prevenirea mesajelor de interceptare și spoofing. - RADIUS (Server de autentificare de la distanță pentru utilizator). Server pentru autentificarea utilizatorilor prin login și parola.

În plus, merită să adăugăm o nouă organizație de lucru a clienților de rețea. Odată ce utilizatorul a trecut de faza de autentificare, cheia secretă este trimis într-o formă criptată într-o anumită perioadă scurtă de timp - timpul de acțiune în momentul în care sesiunea. La sfârșitul acestei sesiuni, o nouă cheie este generată și apoi trimisă înapoi utilizatorului. Protocolul de securitate pentru stratul de transport TLS asigură autentificarea reciprocă și integritatea datelor. Toate tastele sunt de 128 de biți implicite.

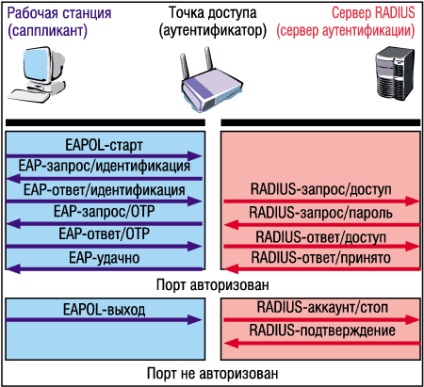

IEEE 802.11x definește trei componente principale într-un mediu în rețea:

Un server de autentificare este un obiect care oferă servicii de autentificare. Standardul nu este clar definit, care ar trebui să acționeze ca un server de autentificare, dar de obicei este un server RADIUS (Remote Dial de acces în User Service).

Authenticator (autentificator) este un obiect la sfârșitul unui segment punct-la-punct al rețelei locale de calculatoare, ceea ce facilitează autentificarea obiectelor. Cu alte cuvinte, este un dispozitiv intermediar situat între serverul de autentificare și solicitant. De obicei, rolul său este realizat de un punct de acces fără fir.

Autentificarea în 802.1x include câțiva pași. Schema specifică pentru schimbarea cadrelor EAP depinde de metoda de autentificare aleasă.

Într-una dintre cele mai simple versiuni (OTP - One Time Password), acest proces arată astfel (Figura 2):

Trimiteți-le prietenilor: