Oleg Lekshin,

Valerii Andreev

Protecția informației este o problemă complexă

Ideile sistemelor deschise au dat un impuls puternic dezvoltării tehnologiilor centrate pe rețea pentru furnizarea de computere distribuite pe infrastructura informațională existentă. Aici a fost trecută calea de la o simplă chemare la distanță către soluții arhitecturale. Putem spune că coroana creației în această zonă este arhitectura orientată spre servicii (SOA). În sistemele ale căror dezvoltatori respectă principiile conceptului SOA, sunt inițial stabilite soluții pentru multe probleme standard. Elementele independente, alocate sistemului (serviciilor) sunt strâns legate. Sarcina lor este de a returna în siguranță rezultatul în conformitate cu datele inițiale și cu implementarea componentei aplicației a serviciului. Pe de o parte, acest lucru sporește foarte mult flexibilitatea sistemului, dar, pe de altă parte, face dificilă gestionarea întregului sistem și, în special, a managementului securității.

După cum se știe, protecția informațiilor este o problemă complexă. La nivel tehnic, în compoziția sa se pot distinge următoarele sarcini:

- identificarea clientului (utilizator sau agent) în sistem;

- verificarea drepturilor de acces la datele protejate în contextul unui context de securitate valabil (sistemic);

- criptarea traficului între clienți și serviciile IS;

- asigurarea integrității datelor.

Grupuri de standarde pentru servicii Web

Până în prezent, numeroase aspecte legate de protecția informațiilor din IP cuplat în mod liber sunt bine dezvoltate. Tehnologia serviciilor Web, care este în prezent, de fapt, singura implementare universal recunoscută a SOA, este aproape complet standardizată, inclusiv securitatea informațiilor. Există mai multe seturi de specificații care descriu modul de rezolvare a sarcinilor de mai sus cu privire la serviciile Web. Primul set se referă la familia GXA (Global XML Web Service Architecture) și include seria WS- *. Al doilea set este format din grupul de standarde SAML (Security Assertion Markup Language) și XACML (extensible Language Markup Language Control), dezvoltat de OASIS și susținut de Sun Microsystems și Oracle.

Standardele enumerate rezolvă două sarcini de bază:- Crearea unui mediu de schimb de date de încredere care să asigure confidențialitatea, integritatea și autenticitatea informațiilor transmise.

- Distribuirea unui singur context de securitate într-un mediu de calcul cuplat slab, cu autentificare cu un singur utilizator (Single Sign-On, SSO).

Problema dovezilor de securitate stricte în SOA

Soluțiile standardizate menționate nu acoperă toate aspectele legate de gestionarea regulilor de control al accesului (APP) în sistemele cu cuplaj liber. Putem spune că, în general, este rezolvată numai sarcina de a controla accesul la aplicații (servicii) și obiecte de informare specifice acestor aplicații - resurse secundare de informare. Cu toate acestea, în general, aceste obiecte de informare în sine sunt rezultatul unor transformări complexe ale datelor de la resurse primare de nivel inferior, cum ar fi fișiere și baze de date și, eventual, alte surse de informare. Astfel de transformări sunt în mod inerent o descriere a logicii de afaceri a cererii. Indiferent de proprietățile modelului adoptat în IS al DTD față de resursele secundare, este imposibil să se vorbească despre dovada strictă a siguranței IS fără dovezi oficiale că implementarea corespunde modelului de informație dat.

Al doilea punct, care nu permite o dovadă riguroasă a sistemelor de siguranță descrise aici, este faptul că accesul la resursa primară reală efectuează procesul de același (serverul de aplicație) care rulează în numele unui utilizator de sistem. Sistemul de securitate poate monitoriza, în numele căreia cererea este trimisă la cerere, dar mecanismele de transfer de context de securitate în mediul care oferă acces la resurse primare disponibile, în general, așa cum se spune, „nu sunt moștenite.“

Amintiți-vă că în IS cu securitate strict demonstrabilă ar trebui utilizate astfel de sisteme de control ale DSP, pentru care se demonstrează matematic că utilizatorul nu-și poate îmbunătăți nivelul de acces fără să aibă dreptul să facă acest lucru. Uneori nu este necesară o dovadă strictă a siguranței. Aceste sisteme includ IP cu un model probabilistic de securitate a informațiilor (IB), în care este implementată gestionarea riscurilor IB bazate pe practici de succes.

Cu toate acestea, există sisteme în care criticitatea informațiilor care sunt procesate este atât de mare încât este necesară o eficiență maximă a mijloacelor de protecție corespunzătoare la toate nivelurile de funcționare ale IC. În primul rând, aceasta se referă la informațiile care constituie secretul de stat al Federației Ruse, precum și la anumite tipuri de informații cu acces limitat, de exemplu date cu caracter personal. Stabilirea unor astfel de sisteme, chiar și cu utilizarea tehnologiilor de integrare certificate și arhitecturi necesare pentru a efectua nu numai o dovadă a absenței în problemele aplicate de capacități nedeclarate, dar, de asemenea, dovada conformității lor strictă cu proprietățile declarate ale modelului de informații de sistem. Apoi, asigurând în același timp sistemul de securitate stricte dovada, indiferent de modelul său de informații și punerea în aplicare concretă a serviciilor poate reduce în mod semnificativ cerințele de securitate pentru stratul de aplicație. Pentru a rezolva problema într-o astfel de formulare, este încă necesar să se efectueze un studiu serios al modelului IS în sistemele informatice cuplate în mod liber.

Elementul central în SOA este un bus corporate service (ESB) sau o coloană vertebrală

ESB este, în același timp, un mijloc de schimb de informații între servicii și o legătură de control în sistem care asigură implementarea unei politici de securitate unificate pentru IP centrat.

Formulăm cerințelor ESB, dintre care de punere în aplicare va permite construirea sistemelor informatice de infrastructură-SOA de securitate strict demonstrabil fără a ține cont de particularitățile componentelor aplicației logica de afaceri:- Implementarea sistemului de management al TPS, care acoperă toate mijloacele de bază de acces la resursele informaționale primare și secundare dintr-un singur centru de control, în cadrul modelului unificat de control extensibil al TDP. În plus, este necesar să se sincronizeze acreditările utilizatorilor ("moștenirea" stratului de acces) în ESB și sistemele conectate la acesta.

- Asigurarea faptului că orice proces de acces la date este efectuat în contextul securității asociate utilizatorului care a inițiat procesul, indiferent dacă acesta este local sau îndepărtat de utilizator (virtualizarea utilizatorilor).

"IVK Jupiter ™"

De mulți ani compania desfășoară cercetări în domeniul protecției informațiilor într-o arhitectură pe trei niveluri, precum și dezvoltarea soluțiilor SOA aplicate bazate pe produsul IVK Jupiter ™.

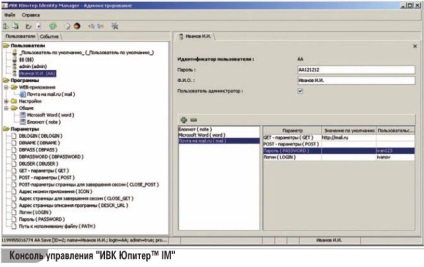

"JVP Manager Jupiter ™ Identity"

"JVP Jupiter ™ IM" implementează, de asemenea, o oportunitate importantă de a monitoriza starea sesiunilor utilizatorilor în interacțiunea cu aplicațiile și finalizarea acestor sesiuni atunci când un oficial pleacă din sistemul principal de monitorizare - "IVK Jupiter ™".

Datorită faptului că transferul IP către subsisteme este transparent pentru utilizatori, "JVI Jupiter ™ IM" poate fi considerat un server de securitate la nivel de aplicație care delimitează accesul utilizatorilor la aplicațiile IP. Interzicerea accesului este asigurată de faptul că funcționarii nu au informații despre IP-ul lor în anumite subsisteme.

Ca facilitate de stocare, IM IMI Jupiter ™ poate utiliza DBMS standard, inclusiv Oracle, precum și un magazin securizat de date încorporat în JVP JV.

În prezent, se finalizează lucrările privind integrarea sistemelor de control al accesului "IVC Jupiter ™ IM" și a software-urilor cheie-sistem-DBMS (Oracle, etc.), Microsoft Active Directory și LDAP. Soluția acestor probleme va oferi oportunitatea de a construi un sistem integrat de management integrat al politicii de securitate în întregul sistem informatic și în componentele sale de aplicație pe baza produselor "IVK Jupiter ™" și "IVK Jupiter ™ IM".

Trimiteți-le prietenilor: