Ce sa schimbat în Paravanul de protecție Windows

În ultimii ani, problemele de securitate a informațiilor devin tot mai mult obiectul atenției universale. Acest lucru sa întâmplat după o serie de atacuri publicate pe scară largă asupra sistemelor informatice, de la hacking-ul brut și până la lansarea deghizată a malware-ului prin e-mail. În trecutul recent, hackerii, de regulă, au folosit lacune specifice în software, iar pentru intruziune, a fost necesar accesul la distanță la sistemul vulnerabil. Firewall-urile configurate corect din perimetrul rețelei au ajutat la respingerea majorității atacurilor venite de pe Internet.

Un nou modul snap-in MMC

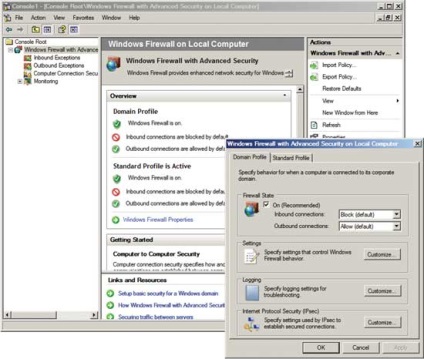

Windows Firewall ia „sub aripa sa“ ca calculatoarele personale ale utilizatorilor obișnuiți și stații de lucru, companii mari, care susțin, pe de o parte, administrația centrală a produsului și, pe de altă parte, menținând în același timp simplitatea utilizării sale. La prima vedere, nu se poate observa chiar nici o diferență în comparație cu versiunea anterioară a firewall-ului, din moment ce Microsoft a inclus toate noile caracteristici în noul MMC-consola, cunoscut sub numele de Paravan de protecție Windows cu securitate avansată (a se vedea. Figura 1). Unele setări de firewall pot fi configurate la nivel central prin intermediul politicii de grup sau puteți configura paravanul de protecție la nivel local utilizând utilitarul de comandă Netsh. Ca și alte module de acces, Windows Firewall cu Advanced Security acceptă acces la distanță, ceea ce vă permite să gestionați configurarea paravanului de protecție la o stație la distanță.

Ecranul 1. Paravanul de protecție Windows cu fereastra de securitate avansată

Rețineți că, deși regulile create în Panoul de control sunt vizibile în noul modul snap-in, regulile modificate sau create direct în MMC nu sunt întotdeauna afișate în Panoul de control. De exemplu, dacă noul modul snap-in este utilizat pentru a edita o regulă de bază creată inițial în Panoul de control, după ce ați terminat editarea, nu veți mai vedea această regulă în Panoul de control.

Blocarea conexiunilor de intrare și ieșire

Paravanul de protecție Windows Vista blochează în mod implicit traficul de intrare, astfel încât trebuie să configurați imediat lista Excepții dacă intenționați să lucrați cu o aplicație de rețea. Excepțiile sunt ceea ce Microsoft numește regulile și, mai specific, ACL-urile.

În multe cazuri, firewall-urile bazate pe gazde scrise de dezvoltatori independenți emite avertismente atunci când încearcă să stabilească o conexiune de ieșire și solicită permisiunea utilizatorului. Pe baza răspunsului primit, paravanul de protecție poate crea chiar o regulă pentru a răspunde la astfel de evenimente în viitor. Paravanul de protecție Windows Vista nu funcționează - toate traficul de ieșire este permis în mod implicit. Crearea de excepții pentru traficul de ieșire nu este o procedură ușoară, dar necesită utilizarea unui nou modul snap-in. Majoritatea utilizatorilor nu-și amintesc nici măcar acest lucru, dar administratorii de sistem ar trebui să înțeleagă corect toate setările obligatorii ale paravanului de protecție Windows cu securitate avansată.

Accesați caracteristici firewall noi

în câmpul de căutare și apăsați Enter. Ca răspuns la cererea care apare, dați clic pe Permiteți pentru a permite MMC să funcționeze în modul privilegiat. În meniul Fișier, faceți clic pe Adăugare / eliminare modul snap-in, selectați Paravan de protecție Windows cu securitate avansată și faceți clic pe Adăugați. Selectați computerul pentru a gestiona, faceți clic pe Terminare, apoi faceți clic pe OK.

Cei care sunt familiarizați cu versiunile anterioare de Windows Firewall, se va observa că noua versiune a păstrat conceptul de domeniu și profilurile standard. Puteți configura reguli individuale pentru fiecare profil, iar Windows va determina automat ce profil să utilizeze în fiecare caz în parte. Profilul de domeniu este utilizat când conectați computerul la rețea, care utilizează numele de domeniu, cum ar fi rețeaua locală a unei companii. Profilul standard este utilizat în toate celelalte cazuri când computerul este conectat la o rețea externă. Proprietățile firewall pot fi configurate în moduri diferite pentru domeniul și profil standard - de exemplu, puteți crea o regulă care va permite traficul de intrare pentru a accesa computerul când este conectat la LAN, și pentru a preveni accesul la gară, în cazul în care călătoriți. În plus, puteți seta acțiunea implicită (de exemplu, bloca sau permite instalarea de conexiuni de intrare și de ieșire) și setările IPSec (cum ar fi schimbul de chei folosite de criptare și decriptare, metode de autentificare).

Învățați prin exemple

Microsoft împreună cu Windows Firewall oferă o serie de reguli pregătite. În mod implicit, sunt dezactivate, dar cu ajutorul lor nu este dificil să vă creați propriile reguli sau să modificați regulile existente. Toate firewall-urile, de regulă, vă permit să configurați regulile, permițând sau refuzând lucrul cu anumite protocoale (TCP, UDP etc.) și porturi. În plus, paravanul de protecție Windows oferă posibilitatea de a restricționa accesul diferitelor programe sau servicii la porturi sau protocoale.

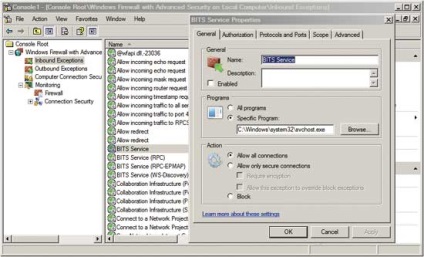

Restricții la aplicații. Pentru a ilustra flexibilitatea regulilor utilizate în Paravanul de protecție Windows, să examinăm regula pentru serviciul Serviciu de transfer inteligent de fundal (BITS), care este folosit pentru a descărca actualizări de la computerele la distanță. Această regulă vă permite să blocați numai serviciul BITS specificând aplicația părinte și portul de rețea corespunzător. În modulul de securitate Windows Firewall cu securizare avansată, specificați Excepții de intrare din panoul din stânga și faceți dublu clic pe regula serviciului BITS din panoul de mijloc pentru a accesa pagina de proprietăți a regulii selectate. În fila General, trebuie să specificați numele regulii, să o activați și să specificați dacă este posibilă rularea tuturor programelor pe computer sau numai a unor programe. După cum puteți vedea din ecranul 2, regula a arătat că poate fi utilizat numai programul svchost.exe (shell-ul programului pentru executarea serviciilor Windows). Când faceți clic pe OK pentru toate programele, altele decât svchost.exe, este setată imediat interzicerea utilizării acestei reguli. Secțiunea Acțiuni vă permite să permiteți sau să blocați toate conexiunile sau să setați opțiunea Permiteți numai conexiuni securizate. Conexiunile securizate se bazează pe IPSec în problema criptării și menținerii integrității comunicațiilor în rețea și permite autentificarea conexiunii pentru a specifica numele de utilizator sau numele computerului.

Setări pentru proprietățile BITS pentru setarea restricțiilor aplicațiilor

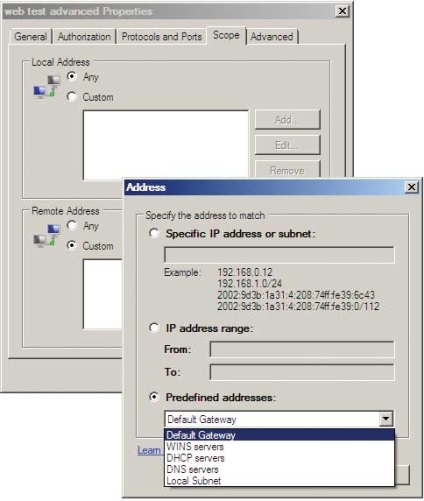

Restricții la protocol și port. prima versiune a firewall-ul Windows permite deja să configurați portul de la distanță, dar numai pentru două protocoale: TCP, UDP și. De exemplu, pentru a permite conexiuni de ieșire HTTP, ar trebui să specifice protocolul și numărul portului (de exemplu, TCP 80) pentru conexiuni. Vista firewall-ul vă permite să personalizați mai mult de 20 de rapoarte pre-definite sau descrie propriul protocol și, în plus față de portul de la distanță a specifica portul local de pe computer. În plus, cu o singură regulă, puteți asocia mai multe porturi. De exemplu, pentru „absorbția“ și deschide un web-trafic criptat într-o regulă de a apela această regulă, de exemplu, de trafic web și permit trecerea porturilor TCP 80 și 443. Pe Protocoalele și porturi pentru regula BITS dezvoltatorii de servicii Microsoft au descris BITS-trafic ca TCP pe un port local 2126. puteţi specifica protocolul de a utiliza Internet de control Message protocol (ICMP), stabilind un parametri speciali modul cum ar fi solicitarea de ecou și răspuns router sau un tip special și codul ICMP.

Restricții privind tipul de interfață. Fila Avansat vă permite să aplicați o excepție de la un anumit tip de interfață: Local Area Network, acces de la distanță sau fără fir. În cazul în care utilizatorul, în plus față de local (în cadrul companiei) conexiunea pe care doriți să vă conectați la o rețea de la distanță, dar nu este de dorit să risc de date corporative ca urmare a deschiderii de acces extern, puteți configura o excepție (excepție) pentru a bloca toate conexiunile de intrare și de a aplica această regulă la interfața în căutarea „în afara“. În acest caz, utilizatorii vor putea să primească noi conexiuni din rețeaua locală - dar nu și din rețelele de la distanță.

Restricții la serviciu. Mulți oameni își amintesc probabil că regula predefinită a serviciului BITS permite conexiunile primite pe portul TCP 2126 în programul svchost.exe. Strângerea suplimentară pentru serviciul BITS poate fi configurată în fereastra Servicii. Aici specificați serviciile care sunt acoperite de regulă. Pentru a face acest lucru, accesați fila Avansat în fereastra Proprietăți BITS, apoi faceți clic pe Setări. În multe cazuri, va fi suficient doar să restricționați traficul prin protocol și port, dar uneori este posibil să trebuiască să ajustați restricțiile și va trebui să detaliați serviciile care sunt permise sau interzise pentru a stabili conexiuni de rețea.

Conexiuni de ieșire

Paravanul de protecție din Vista vă permite să configurați conexiunile de ieșire în aproximativ același fel ca și traficul de intrare. Abilitatea de a recunoaște și de a filtra conexiuni la ieșire - acesta este unul dintre punctele forte ale firewall-ului, deoarece vă poate ajuta să gestionați funcționarea computerului rețea în modul cel mai detaliat. excepții de ieșire (excepții de ieșire) - acesta este mecanismul care permite aplicațiilor de acces la rețea, cum ar fi Microsoft Internet Explorer (IE), Outlook și alte programe de rețea bine cunoscute și, în același timp, dezactivează restul traficului.

De exemplu, în cazul în care societatea este necesară conexiuni autentificate proxy server folosind portul implicit TCP 8080, vă puteți înregistra și bloca tot traficul de ieșire pe portul TCP 80 (portul standard TCP) pentru a închide „alte“ programe proxy să fie ocolite în încercarea de a stabili o conexiune cu extern web-server. Foarte des, utilizatorii instala involuntar la programe spion și alte software-uri neautorizate care încearcă să pătrundă în Internet, ca bloc de excepție menționată astfel de încercări.

Spre deosebire de firewall-urile altor companii proiectate să fie instalate pe gazda clientului, versiunea beta a Windows Firewall nu emite un avertisment atunci când conexiunea la ieșire este blocată. Dar dacă configurați jurnalul de firewall, conexiunile blocate pot fi văzute în fișierul jurnal.

Ca parte a Windows Firewall există mai multe filtre de ieșire, conexiuni de la distanță, și prin utilizarea lor, puteți bloca de la distanță computerele suspecte - probabil acestea sunt infectate cu un virus sau „vierme“. Îmi amintesc că, în astfel de cazuri, singura opțiune disponibilă în versiunile anterioare ale Windows Firewall - pentru a opri stația și deconectați-l de la rețea. Vista firewall-ul vă permite conectarea de la distanță la un computer suspect prin intermediul consolei MMC, permite blocarea traficului de ieșire și de a activa jurnalizarea firewall-ul, care permite schimbul de date prin intermediul portului de rețea numai un anumit set de calculatoare. Acest lucru face posibilă limitarea amploarea dezastrului și să păstreze postul de control de la distanță.

Microsoft a adăugat, de asemenea, un nou context pentru paravanul de protecție Windows în Netsh pentru a gestiona noile caracteristici de firewall, cum ar fi regulile pentru traficul de ieșire. Puteți rula interactiv comanda Netsh sau o asociați cu alte comenzi și subcontexte. De exemplu, comanda:

netsh advfirewall outbound arată toate

pornește Netsh, modifică contextul la advfirewall și subcontextul de ieșire, apoi pornește comanda Show All. Rezultatul acestui design va fi afișarea excepțiilor de ieșire configurate pe paravanul de protecție. În orice comandă, puteți specifica simbolul "?". Pentru a lista comenzile și subcontextele acceptate. Netsh vă permite să exportați configurații și să le copiați pe alte computere sau să utilizați scripturi pentru a adăuga noi reguli din linia de comandă. Pentru a obține o listă cu regulile disponibile, folosiți comanda Afișare și Adăugare pentru a crea o nouă regulă.

jurnalizarea

Ca și versiunile anterioare ale paravanului de protecție Windows, firewall-ul Vista acceptă logarea firewall-ului (în mod implicit acesta este fișierul c: \ windows \ pfirewall.log). Înregistrarea pachetelor blocate și a conexiunilor de succes poate fi de asemenea configurată.

Integrarea cu IPsec

Vista firewall-ul include în normele sale de configurare IPSec. Microsoft este foarte interesat de promovarea IPSec, dar, în experiența mea, foarte puțini oameni vor folosi această oportunitate. Pe drum IPSec răspândit pe dificultățile reale sau percepute - nu atât de ușor de configurat corect lucrarea utilizând IPSec, există riscul de a bloca accesul la calculator, în cazul unor setări incorecte, nu există nici o modalitate de a utiliza instrumente tradiționale de monitorizare a rețelei sau de gestionare a traficului IPSec. Noul firewall nu elimină aceste riscuri, deși simplifică procedura de configurare IPSec. Microsoft a rescris asistentul de configurare IPSec pentru a simplifica lucrul cu acest protocol.

Instrumentul este același, mai multe posibilități

Cred că profesioniștii în domeniul securității vor dori să testeze funcționalitatea noului paravan de protecție Windows Vista. Abilitatea de a crea liste bidirecționale de control al accesului va fi interesantă pentru mulți. Da, există dezvoltări ale unor firewall-uri independente de gazdă, în care există mai multe funcții, însă Windows Firewall bate toți concurenții la prețul produsului și includerea în fiecare versiune de Vista va proteja chiar și computerul "cutie". În plus, paravanul de protecție de la Microsoft vă oferă posibilitatea de a activa setările Netsh și GPO. Organizațiile care utilizează Politica de grup și Vista vor primi o soluție eficientă, gestionată centralizat pentru implementarea firewall-urilor bazate pe gazdă.

Articole similare

Trimiteți-le prietenilor: