Infrastructura IT pentru întreprinderea dvs.

1. Dezactivarea serviciilor neutilizate

Una dintre metodele de propagare a lui Nimda implică găsirea de servere și computere care rulează Microsoft IIS pentru a infecta aceste mașini folosind un bug IIS. Dezactivarea oricăror servicii și funcții inutile este cea mai eficientă metodă de protecție împotriva posibilelor atacuri. Pe orice rețea de calculatoare într-adevăr nevoie pentru a instala IIS și totul este built-in servicii IIS (de exemplu, FTP, SMTP, Network News Transfer Protocol, NNTP) sunt necesare chiar și pe aceste mașini? Nimda atacă serviciul WWW (care este World Wide Web Publishing Service), dar cine poate garanta că următoarea „viermele“ nu folosește locul vulnerabil telnet? Vă recomandăm fără un motiv bun să nu calce pe servere și operează următoarele stații de service: Clipbook, FTP Publishing, IIS Admin, Indexing, Internet Connection Sharing (ICS), NetMeeting Remote Desktop Sharing, NNTP, Remote Registry, rutare și acces de la distanță, Simple TCP / IP, SMTP, telnet, Terminal Services, World Wide Web Publishing și Windows Media Services (WMS).

Ce ar trebui să fac cu computerele care au nevoie de acces la unul sau mai multe servicii blocate? De exemplu, ce despre stațiile de lucru care au nevoie de acces la Web IIS pentru a lucra cu Microsoft FrontPage? Puteți crea obiecte GPO speciale care să activeze serviciile corespunzătoare pentru computerele individuale.

2. Blocarea IIS

Tipul poate fi setat la valoarea din prima pagină: UnattendedServerType = frontpage; setați Unattended = TRUE și salvați fișierul.

Apoi, creați un fișier batch numit LockDownIfNotAlreadyDone.bat și scrieți următoarele rânduri:

Pentru a edita un FrontPageWorkstationsPolicies PG, aveți nevoie pentru a deschide managemenul Console Console Microsoft (MMC), și selectați Group Policy. În panoul din stânga, selectați elementul de calculator ConfigurationWindows SettingsScripts (pornire / Shutdown) și dublu-clic pe butonul de pornire din panoul din dreapta pentru a deschide proprietățile de pornire are o casetă de dialog. Conținutul folderului Startup poate fi văzut făcând clic pe Afișare fișiere. Este necesar să se creeze un nou subfolder numit IISlockD și copia conținutul C: iislockd în Startupiislockd. Apoi, el ar trebui să se întoarcă la caseta de dialog Startup Properties, faceți clic pe butonul Adăugați, apoi Răsfoire, apoi navigați la directorul Startupiislockd și dublu-clic pe fișierul LockDownIfNotAlready Done.bat. În concluzie, faceți clic pe OK. În Proprietăți de pornire se va LockDownIfNotAlreadyDone.bat de dialog fișier. Expertul IIS Lockdown Expertul va rula în mod automat pe orice computer cu FrontPageWorkstationsPolicies GPO. Data viitoare LockDownIfNotAlreadyDone.bat va fi executat atunci când computerul este pornirea, fișierul batch detectează iisalreadylockeddown dosar și se închide.

3. Blocarea serviciului de servere

„Vierme“, a Nimda se raspandeste penetrantă în folderul de rețea partajat, și puteți presupune că obiectivele viitorului „viermi“ devin fișierele și documentele din dosarele partajate executabile. Serviciul Server, este activată în mod implicit pe ambele servere și stații de lucru, oferă partajarea de fișiere și servicii de acces la rețea, jurnalele de evenimente și sarcinile programate. Puteți dezactiva serviciul Server pe o stație de lucru, dar doare pentru a controla de la distanță computerul de la Computer Management snap-in MMC consola. În cazul în care aparatul nu poate fi sau nu este de dorit să dezactivați serviciul Server, compușii de blocare prin intermediul serviciului, puteți utiliza două acreditări de utilizator - Pentru a accesa acest computer din rețea și Interzice accesul la acest computer din rețea ( «permite sau interzice accesul la acest computer din rețea") . Utilizatorii care nu au dreptul de a accesa acest computer din rețea și modul de operare Interzice accesul la acest computer din rețea, nu se poate referi la orice resursă, serviciu deschis Server.

De regulă, accesul de la distanță la stațiile de lucru au nevoie doar de servicii profesionale. Puteți organiza grup WorkstationSupport, și apoi să creați GPO, aplicat la toate stațiile de lucru. În cazul în care compania dvs. are o unitate organizațională (OU) Stații de lucru, Procuratura Generală ar trebui să fie în legătură cu aceasta. Apoi, trebuie să modificați un GPO (a se vedea Computer ConfigurationWindowsSettingsSecurity SettingsLocal PoliciesUser Drepturi Alocare), pentru a atribui grupul dreptul de a accesa acest computer din rețea.

În al doilea rând, este necesar să aflăm dacă toți membrii pădurii au nevoie într-adevăr de acces la serverele de fișiere și la computerele pe care rulează serviciul Server. În mod obișnuit, doar un subset de utilizatori (angajați ai unui anumit departament sau grup) au nevoie de acces la server. În mod implicit, membrii grupului Everyone, care se alătură tuturor utilizatorilor de pădure, au dreptul să acceseze acest computer din rețea. Prin acordarea acestui drept numai unui subset de utilizatori, puteți reduce numărul de conturi care pot servi drept traversă pentru a ataca serverul prin intermediul serviciului Server.

În al treilea rând, este nevoie de un sistem de protecție bine gândit. Nu trebuie uitat că măsurile de securitate de bază, în special restricțiile stricte privind accesul la dosare, permit limitarea drastică a răspândirii "viermilor". Scrierea și crearea de permisiuni trebuie să fie acordate numai celor care au cu adevărat nevoie de ele în domeniu și să respecte întotdeauna principiul limitării maxime a autorității.

4. Blocarea accesului la rețea la computerele care utilizează IPSec

Trebuie reținut faptul că scopul nu este de a proteja calculatoarele individuale, ci de a proteja rețeaua și de a restrânge zona de distribuție a "viermei". Prin urmare, politica IPSec trebuie distribuită pe scară largă tuturor serverelor și stațiilor de lucru ale pădurii AD.

Ar fi foarte convenabil să împiedicăți computerele să primească orice pachete, cu excepția celor trimise de mașinile cu care sistemul ar trebui să comunice, dar este extrem de dificil să compilați și să actualizați în timp util lista mașinilor de încredere. Este mai bine să se elaboreze politici IPSec pe baza caracteristicilor de trafic generalizate.

Există diferite metode de autentificare - Kerberos, cu o cheie prealabilă și autentificare bazată pe certificate.

În cazul nostru, metoda Kerberos este inutilă, deoarece fiecare computer din pădurea AD suportă automat autentificarea Kerberos. Trebuie să utilizați o cheie sau certificate pre-partajate pentru a urmări computerele care fac schimb de date între ele. Este mai ușor să autentificați cu o cheie pre-partajată decât să utilizați certificate care necesită o autoritate de certificare (CA). Prin urmare, consider exemplul interzicerii comunicațiilor între stațiile de lucru utilizând o cheie pre-transmisă.

În acest scop, trebuie să creați două politici IPSec: una pentru stații de lucru, una pentru servere.

În primul caz, stațiile de lucru trebuie să utilizeze modul de comunicare IPSec AH, autentificarea folosind cheia preparată anterior. Pentru schimbul de date între stații de lucru și Internet externe Web-servere în politica pentru stațiile de lucru trebuie să fie o excepție. Politica Server va răspunde la computerele care necesită modul de AH cu o cheie specifică. Pentru a implementa această soluție, trebuie să construiască mai întâi unitățile organizatorice și stații de lucru OU OU servere, stații de lucru și servere fac sunt membri ai OU relevante, și apoi a crea obiecte aferente OU GPO pentru a pune în aplicare politica IPSec.

Restricționarea traficului între stațiile de lucru este doar o modalitate de a încetini răspândirea viermilor cu IPSec. Politica IPSec vă permite să restricționați comunicarea cu anumite servere sau să specificați tipuri de trafic permise între nodurile fizice pentru a preveni răspândirea viermilor. Cu toate acestea, în acest caz, administratorul trebuie să analizeze cu atenție consecințele și să cunoască caracteristicile traficului de rețea, astfel încât să nu blocheze accidental conexiunile de lucru.

5. Protejarea contului de administrator

Infectarea unei stații de lucru (și a altor mașini din rețeaua internă) cu astfel de "viermi" precum Nimda se poate întâmpla chiar dacă utilizați Internetul sau citiți e-mailurile. Și dacă "viermele" intră în mașina unui utilizator cu puteri administrative, atunci zona înfrângerii va crește și mai mult. Prin urmare, este foarte important să urmați măsurile de precauție (în special, principiul minimului necesar de autoritate) atunci când lucrați cu conturile grupurilor Administratori, Domeniu administratori și Administratori de întreprinderi.

În primul rând, fiecare administrator ar trebui să primească două conturi: una cu autoritate administrativă, cealaltă fără ele.

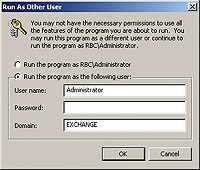

Ecranul 1. Comutați pentru a porni aplicația cu un cont de administrator.

6. Ștergerea asociațiilor periculoase cu tipul de fișiere de pe stațiile de lucru

REGEDIT4 - antet obligatoriu, care determină tipul fișierului. Pentru fiecare asociere pe care doriți să o ștergeți, copiați și editați a doua linie, înlocuind VBS cu extensia corespunzătoare (de exemplu, CMDFile). Înainte de a salva fișierul, trebuie să îi dați numele deleteFileAssociations.reg. Apoi trebuie să deschideți o fereastră de comandă pe mașina locală (pentru a elimina legarea numai pe computerul local) și introduceți-o din tastatură

Comanda va șterge subcheiile specificate în secțiunea de registru HKEY_CLASSES_ROOT unde sunt stocate asociațiile de fișiere. De exemplu, în exemplul de mai sus, subcheia VBSFile trebuie să fie eliminată. Folosind script-urile de politică de grup și de pornire, puteți să redirecționați fișierul .reg către toate stațiile de lucru din rețea și să îl rulați automat (așa cum este descris în Recomandarea 2).

Cu toate acestea, în timpul instalării pachetului service pack sau a unei noi versiuni a sistemului de operare, asociațiile de la distanță cu tipul de fișier pot fi restabilite. Prin urmare, în loc de a elimina periculoase asociațiile pot fi legate cu alte extensii de fișiere, programe inofensive (de exemplu, Notepad.exe), sau de a folosi un șablon de securitate pentru a refuza accesul la citire registru HKEY_CLASSES_ROOT, care corespund asociațiilor de tip fișier blocat.

7. Blocați IE

Nimda se răspândește prin infectarea paginilor web; fără îndoială, același lucru va fi comportamentul "viermilor" în viitor. Frații au găsit multe modalități de a ocoli funcțiile de securitate integrate ale Java și alte limbi de scripting pentru a avea acces la discurile locale de pe calculatoarele din browser și apoi la resursele serverelor enterprise conectate la rețea.

În Microsoft Internet Explorer (IE), există mai mult de 20 de setări de securitate care pot fi configurate în patru zone: Internet, Intranet local, Site-uri de încredere și Site-uri restricționate. Dezactivarea comenzilor ActiveX și a scripturilor este cea mai fiabilă metodă, însă această măsură nu este populară pentru utilizatori. O poveste detaliată despre modurile de securitate IE depășește domeniul de aplicare al acestui articol.

După alegerea parametrilor IE necesari, nu este necesar să le configurați manual pentru fiecare stație de lucru: puteți utiliza din nou Politica de grup. Pentru a edita GPO pentru politica implicită a domeniului, deschideți modulul snap-in Active Directory Users and Computers (Grupul de utilizatori și computere Active Directory), gadgetul Group Policy și găsiți setările zonei de securitate IE din secțiunea Maintenance User ConfigurationWindowsSettingsInternet Explorer. Apoi, trebuie să găsiți setările necesare în secțiunea Configurare utilizator a șabloanelor Internet Explorer pentru AdministrativeComponents și să împiedicați utilizatorii să schimbe configurarea IE ocolind politica. Trebuie avut în vedere că editarea zonelor de securitate IE poate afecta comportamentul Outlook și Outlook Express, deoarece metodele de procesare a mesajelor e-mail bazate pe HTML în ambele programe sunt determinate de zonele de securitate IE.

8. Actualizarea în timp util a IE, aplicații și Windows

Planificare avansată

Biscuiții moderni folosesc metode complexe combinate, iar administratorul are nevoie de o apărare gândită, pe mai multe niveluri. Pe lângă protejarea rețelei de perimetru, puteți dezactiva funcțiile inutile și puteți restrânge traficul pentru a încetini răspândirea "viermilor". Un avantaj suplimentar al acestor măsuri este că nu este nevoie să descărcați imediat unele soluții, de exemplu, concepute pentru funcții IIS insuficient utilizate sau servicii Windows inutile. O rețea în care sunt blocate funcțiile și serviciile inutile este mult mai puțin vulnerabilă. Desigur, în timp, ar trebui să descărcați toate remedierile pentru a vă asigura protecția cea mai fiabilă. Nu trebuie să uităm că automatizarea este necesară pentru blocarea și actualizarea în timp util a tuturor computerelor. Scripturile Windows și politicile de grup simplifică foarte mult sarcina administratorului.

Distribuiți materialul împreună cu colegii și prietenii

Articole similare

-

Efectele psihotrope ale pericolului, metodele, protecția împotriva acțiunii, rezonatorul gras

-

Plasarea prin pulverizare cu plasmă ca metodă de protecție a produselor cu metalizare prin difuzie

Trimiteți-le prietenilor: