1.0 Despre spammeri

1.1 Ce este spamul?

În timp ce „spam“ - numele vasului, care conține o carne necunoscută, acest cuvânt este, de asemenea, folosit de persoanele care le numesc toate e-mailurile nesolicitate primite de pe internet. Originea acestui concept vine de la conturul lui Monty Python, unde cuvântul "spam" este folosit atît de des, încît el îneacă toate celelalte sensuri ale cuvântului. Ideea este că, dacă Internetul ar fi inundat cu spam, nimeni nu ar fi capabil să facă distincția între unde spam și unde sunt scrisorile obișnuite de la utilizatori.

În acest articol vom folosi cuvântul spam pentru a descrie corespondența în masă nerevendicată (UBE) și corespondența comercială nerevendicată (UCE). Exemplele și jurnalele de programe din acest articol sunt preluate din evenimente reale, dar au fost modificate pentru a păstra anonimatul.

1.2 Cum funcționează spamerii.

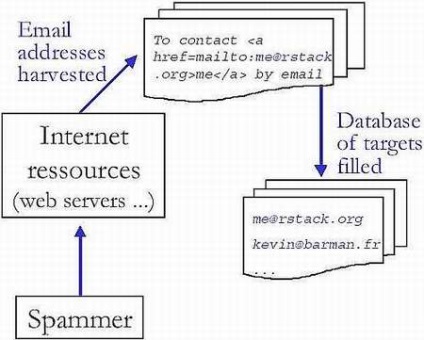

· Colectare: crearea unei baze de date a victimelor ca urmare a căutărilor de cutii poștale electronice de operare.

· Servicii de transmitere a mesajelor spam și a serviciului de retransmitere deschisă: căutați și utilizați servere care acceptă redirecționarea mesajelor de mail oriunde.

Ar fi nevoie de o ediție întreagă pentru a descrie toate metodele folosite de spammeri, iar Internetul este plin de resurse excelente pe această temă, deci să nu acordăm atenție doar detaliilor principale.

1.2.2 Deschideți proxy servere.

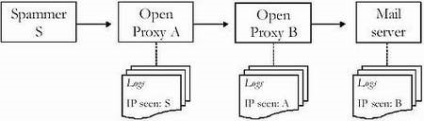

Un server proxy deschis este un serviciu deschis pentru lume pentru o mare varietate de interogări, permițând oricărui utilizator să rămână anonim când călătoresc pe Internet. Astfel de proxy-uri sunt folosite extensiv în metrou: pălării negre, epave, etc. Proxy-urile deschise sunt, de asemenea, utile spammerilor, pentru că vor să rămână în umbră, trimițând corespondența nereclamată.

Mai jos este un exemplu al programului TCP-a sesiune a înregistrat Snort, arătând test de server proxy la distanță este probabil rulează serverul Earthlink. Clientul se conectează la proxy-ul ascultă pe portul 8080 (TCP), și nu solicită o pagină web, și în schimb cere o sesiune cu TCP-SMTP-nord (207.69.200.120). În continuare, protocolul SMTP sesiune, deschide direct la SMTP-serverul (HELO, MAIL DE LA, RCPT DATELOR, QUIT).

Cu cât un astfel de lanț este mai lung, cu atât mai mult anonimatul spammer-ului, dar trebuie remarcat faptul că aceasta afectează viteza de conectare.

1.2.3 Servicii de retransmitere.

Serviciul de releu deschis ( „releu deschis“, uneori se face referire la serviciile de retransmisie ca nesigure, sau releynymiservisami parte terță) - un Agent de transfer de poștă electronică (MTA) care primește e-mail de la un „terț“, chiar dacă nu este proiectat pentru domeniul serviciului. Deoarece relee deschise de a transmite e-mail care nu aparține și nu sunt destinate utilizator local la destinație, acestea sunt utilizate de către autorii de spam pentru a promova o cantitate mare de e-mailuri nesolicitate.

Configurarea defectuoasă a MTA oferă efectiv resursele de sistem și de rețea unui atacator care primește bani pentru spam. De multe ori o organizație transmite din neatenție spam-ul, poate intra în internațional „lista neagră“ (RBL și altele.) Este angajați foarte enervant ale organizației, precum și un furnizor important de servicii de Internet, care este inclus în aceste liste este de natură să piardă unii clienți și suportă pierderi financiare.

2.0 Sisteme de honeypot împotriva spammerilor.

Citatul principal dezvoltatorul proiectului Honeypot Lanza Spittsnera (Lance Spitzner): „honeypot - un sistem informatic de resurse, a căror esență constă în utilizarea neautorizată și ilegală a acestei resurse“

În acest capitol vom analiza dacă sistemele honeypot ar trebui utilizate în următoarele cazuri:

Când spammerii se conectează la serverele proxy și utilizează serviciile pentru profitul propriu.

atunci când utilizatorii de spam utilizează serviciile SMTP pentru a trimite o mulțime de corespondență nerevendicată prin intermediul acestora.

2.2 Sisteme Honeypot și proxy-uri deschise.

Una dintre principalele modalități prin care spamatoarele utilizează pentru a accesa un server de e-mail este să se conecteze prin servere proxy deschise care acceptă și trimit în mod liber orice solicitare. Acest proxy joacă rolul de ecrane, în spatele căruia se ascund spamerii.

Este atât de dificil să instalați un server proxy fals în sistemul honeypot? Desigur, nu, și acesta este ceea ce vom lua în considerare acum.

Privind prin jurnalele firewall-ului, ați observat probabil încercări de conectare la următoarele porturi TCP:

1080 server proxy de șosete

3128 server proxy squid

8080 serviciul de cache web

Mulți adolescenți curajoși, folosind programe pe care nu le-au creat și ale căror principii de lucru nu le înțeleg, scanează rețeaua pentru servicii "interesante". Mulți dintre aceștia împărtășesc informațiile pe care le-au găsit cu bazele de date publice ale serverelor proxy deschise (de exemplu, introduceți "lista gratuită de proxy" în orice motor de căutare). Conectând la ascultarea porturilor TCP și trimiterea mai multor pachete, se poate înțelege dacă proxy-ul este deschis sau nu.

Ce se întâmplă dacă vom instala mai multe honeypots care vor răspunde pozitiv la cererile primite? Putem pacali mulți spamatori.

Honeypot-ul meu preferat, creat de Niels Provos (Niels Provos), este numit Honeyd. Pentru a crea un server de relee fals care simulează proxy-urile deschise și serviciul de retransmitere deschisă, puteți utiliza următorul fișier de configurare:

Pentru a păcăli un atacator de la distanță, va trebui să simulam un întreg sau întregul proces de transfer de date.

Ca o dovadă interesantă, vom examina Bubblegum Proxypot, un program foarte puternic. Singurul scop al acestui program este să trișeze spam-uri excesiv de enervante, simulând un proxy deschis. Spre deosebire de Honeyd, ea nu poate pretinde nimic altceva (Honeyd se poate preface că este ceva); nu poate schimba comportamentul stivei ip etc. În ciuda faptului că acesta este cel mai simplu program, cu ajutorul acestuia, învățăm rapid o mulțime de interese despre spammeri.

În funcție de abilitățile spammerului, acesta poate verifica dacă proxy-ul este deschis sau dacă funcționează corect. Amintiți-vă că scopul principal al unui spammer este de a face o mulțime de bani. Ei nu își pot permite să piardă timp prețios, trimițând mii de mesaje pentru nimic. Pe honeypots meu temporar, am observat ambele tipuri de comportament.

Cu Proxypot, puteți alege una dintre cele trei modalități de a păcăli spammeri:

smtp1: conexiunea este complet falsă.

Plus: nu este necesar un trafic SMTP care să expire, ceea ce va salva performanța rețelei.

Minus: acest lucru poate înșela numai începători și va trebui să alegeți tipul de server SMTP care trebuie simulat. În cazul în care un spammer se conectează la proxy, vă rugăm să-l trimită la server Sendmail, în timp ce imagine Qmail, el poate suspecta honeypot.

smtp2: conecta la serverul de mail real, lectură 220 de banner și, probabil, comanda de execuție HELP pentru a afla versiunea de server, și apoi deconectați și de a folosi aceste informații într-o înșelăciune mai plauzibilă.

În plus: dacă spammerul cunoaște versiunea serverului folosit, el poate crede că acesta este serverul adevărat.

Minus: acest lucru necesită trafic de ieșire. Trebuie să fiți sigur de versiunea serverului, pentru a nu deveni o rampă de lansare pentru o adevărată atașare de mesaje spam sau atac hacker. Dacă serverul SMTP aparține unui spammer, va observa că sesiunea prin proxy nu se potrivește cu cea care merge la serverul SMTP.

smtp3: conectarea la serverul SMTP real și săriți toate comenzile cu excepția DATA și EXPN. De asemenea, restricționarea RCPT și VRFY.

Plus: aceasta este simulare cea mai extremă și este aproape imposibil pentru a obține cele mai bune rezultate, deoarece utilizarea corectă a comenzii DATA poate livra de fapt, e-mail (pe care doriți să evitați).

Mai puțin: la fel ca toate simulatoarele, poate fi definit ca un spammer, iar posibilitatea de amprentă rămâne.

Articole similare

Trimiteți-le prietenilor: