Prima schemă

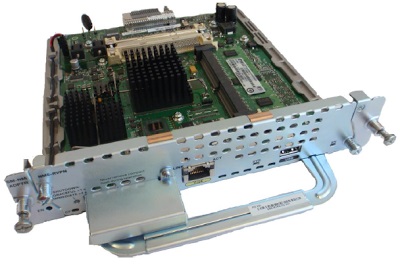

S-ar părea că sarcina de zi cu zi este de a uni cele două birouri cu un canal criptat. Tot ce trebuie să faceți este să construiți o rețea VPN de la o locație la alta și să o criptați utilizând harta crypto. Toate acestea sunt adevărate, dacă nu este vorba de structura statului. Nu puteți folosi algoritmi de codificare inamic și hardware. În acest scop au fost selectate routerele ISR ale celei de-a doua generații 2911R. Scrisoarea R de la sfârșitul numelui spune că aceste routere au fost produse pe teritoriul Federației Ruse. Pentru a cripta traficul, vom folosi modulele pentru aceste routere - NME RVPN, executate ca card de extensie pentru ISR. Ei au la bord software-ul rusesc de la compania S-Terra și, desigur, "Crypto pro". De fapt, plăcile de bază sunt o mașină separată care rulează redhat linux cu mai multe ferestre personalizate. Dispune de un port extern în afară de magistrala comună de comutare, care leagă toate modulele de acestea de ISR.

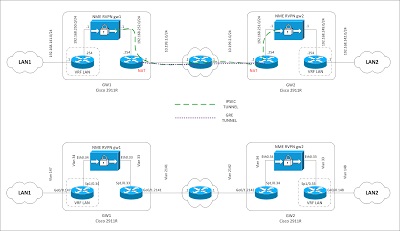

Pentru teste am decis să asamblez circuitul, care este descris în prima figură.

Colectați această schemă nu reprezintă o complexitate. Întrebările au început să apară, așa cum am stabilit despre setarea modulului în sine.

Cum se adaugă interfața dot1.q

Această procedură este descrisă în manualul modulului, dar după efectuarea acțiunilor specificate, nu am trecut prin interfața creată. Acestea au fost în mod explicit filtrate prin procesul vpnserver. Încă o dată, după ce am citit secțiunea din manual, am acordat atenție următoarelor aspecte:

„Dacă if_mgr adăuga comanda a fost înregistrată o nouă interfață protejată după conversia de configurare-cisco cum ar fi, pentru această interfață va rula o regulă implicită renunța la toate, pentru că atunci când convertiți de configurare-cisco cum ar fi filtre pentru fiecare interfață sunt prescrise în mod individual data viitoare când conversia de configurare-cisco cum ar fi Noua interfață va fi adăugată la această configurație și se vor aplica reguli generale pentru aceasta, ca și pentru celelalte interfețe. "

Deci, adăugați o interfață de conducător auto, du-te la comando cs_console coajă, du-te în contextul de interfață, faceți închidere, lăsați modul de configurare. Aici apare "configurația de tip cisco de conversie". Din nou intrați în modul de configurare, nu oferiți nici o oprire, lip-ty-ti, pachetele merg. Singurul lucru pe care trebuie să știi (ce am venit) cs_console rescrie incorect fișierul de interfață, dacă interfața DOT1.Q. După ce efectuați această operație, reparați fișierul /etc/sysconfig/network-scripts/ethX.X. În manual este scris că ONBOOT ar trebui să fie egal cu FALSE. Am decis să fiu adevărat. După repornire, interfața a urcat, dar pachetele nu au mai revenit. Am făcut manualul - a adăugat o linie în /etc/rc.local "/ sbin / ifup ethX.X"

Cum se criptează (config standard)

Configurația pentru testul de încercare a fost preluată din "RVPN_Quick_Start_Guide.pdf".

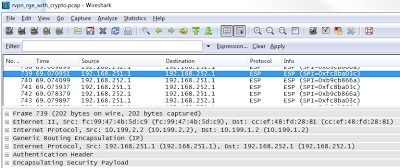

În prima schemă am rupt router-ul în 2 vrf: LAN și global. Legătura de conectare pentru ei, doar, a fost modulul RVPN. Tunelul IPSEC a pornit în modulul unui router, respectiv în modulul celuilalt. Tunelul GRE a pornit de la interfețele externe ale tabelului de rutare globală a ruterului. Astfel, sa dovedit că anteturile GRE nu au fost criptate, iar încărcătura utilă a devenit deja în formă de ESP.

Acest lucru ar putea fi oprit, dar nu mi-a plăcut cele două hamei în plus când trimiteam pachetul pe Internet. În pachetele de Internet zboară prin modulul RVPN. A fost posibil să se facă o legătură între VLAN VRF printr-un comutator și două interfață router sau Ruth mapom pachete de aruncări în cazul în care doriți, dar clientul nu acceptă comutatorul VLAN și Ruth mapom nu este foarte frumos se obține datorită NAT. Deci, în acest caz, nu este nevoie să utilizați partiționarea pe vrf.

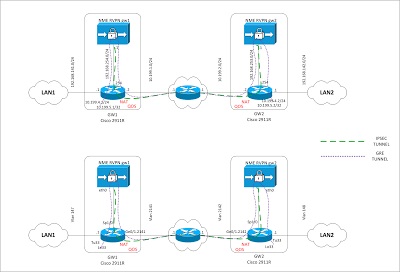

După toate încercările și erorile, sa format o schemă simplă și inteligibilă. După cum sa dovedit, că acesta este considerat primul într-un manual de configurare tunel site_to_site între routerele folosind modulul RVPN.

Problema cu căderea lui ospf.

în lanț încercând să stivuiască

Soluție: Nu anunțați traseul tunelului în tunelul însuși.

Ultimul lucru pe care trebuie să-l faceți este să configurați QOS. Într-un birou conexiunea este de 5 mbps, în celelalte anunțuri 8/1 (ieșire de 1 Mbps). Utilizăm politica pentru clasificarea la intrare și șarpelul ierarhic la ieșire.

Trimiteți-le prietenilor: