ESET a acordat asistență Microsoft, agenției CERT poloneze și agențiilor de aplicare a legii din întreaga lume în lichidarea botnet-ului Dorkbot, folosind mecanismul de gheare pentru gestionarea serverelor CC ale acestui botnet.

În plus față de îndeplinirea funcțiilor obișnuite ale programelor de troieni, cum ar fi furtul de parole de populare Facebook și Twitter, servicii Dorkbot este specializată în instalarea în sistemul de compromis cu unul sau mai multe alte tipuri de malware. Am remediat instalarea de bot malware-ului kakWin32 / Kasidet (Neutrino bot) și Win32 / Lethic. Primul este folosit de hackeri pentru DDoS-atac, iar al doilea este un bot de spam.

Dorkbot este încă foarte frecvent în multe țări ale lumii. În fiecare săptămână, vedem mii de infecții ale utilizatorilor acestui program rău intenționat și probele proaspete de bot vin în fiecare zi în laboratorul nostru anti-virus. Nu este surprinzător că Dorkbot a devenit obiectivul aplicării legii. Pentru a testa sistemul dvs. pentru infecția Dorkbot și eliminarea ulterioară a acestuia, utilizați instrumentul Dorkbot Cleaner gratuit.

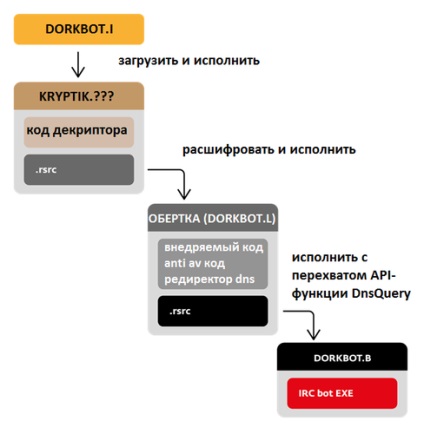

Diagrama de mai jos prezintă diferitele componente care sunt utilizate în cele mai recente versiuni ale Dorkbot, am putut să le analizăm.

Luați în considerare procesul tipic de infectare cu un program rău intenționat prin intermediul unei unități USB detașabile, ceea ce va contribui la o mai bună ilustrare a rolului fiecărui modul. Deoarece Dorkbot caută suporturi amovibile conectate la sistemul infectat pentru compromiterea lor ulterioară, multe dintre modelele noastre de detectare a acestui program rău intenționat au fost declanșate pe suporturi amovibile. În același timp, au găsit două tipuri de fișiere Dorkbot: fișier dropper executabil și fișiere .LNK cu nume de phishing care indică fișierul dropper.

După terminarea instalării malware, botul va încerca să se conecteze la serverul IRC și va aștepta ca anumite comenzi să ajungă pe canalul fix de la atacatori. De regulă, botul primește comenzi pentru a încărca și a executa noi programe rău intenționate în sistem, care au fost menționate mai sus.

Botnet bazat pe Dorkbot a fost activ pentru o lungă perioadă de timp și atacatorii folosesc-o cu succes până în prezent. Infrastructura serverelor CC de gestionare a acestui botnet este una dintre cele care sunt monitorizate de specialiștii ESET. Aceste informații sunt foarte importante pentru urmărirea schimbărilor în comportamentul unui program rău intenționat, precum și pentru acumularea de informații despre acesta, în scopul utilizării acestuia de către agențiile de aplicare a legii.

* paypal. *

* google. *

* aol. *

* screenname.aol. *

* bigstring. *

* rapidmail. *

* gmx. *

* login.live. *

* login.yahoo. *

* facebook. *

* hackforums. *

* steampowered *

* nu-ip *

* dyndns *

* runescape *

* .moneybookers. *

* twitter.com / sesiuni *

* secure.logmein. *

* officebanking.cl / *

* signin.ebay *

* depozite *.

* megaupload. *

* trimitespace.com / autentificare *

* mediafire.com / *

* freakshare.com / autentificare *

* netload.in / index *

* 4shared.com / login *

* hotfile.com / login *

* fileserv.com / login *

* uploading.com / *

* uploaded.to / *

* filesonic.com / *

* oron.com / login *

* what.cd / login *

* letitbit.net *

* sms4file.com / *

* vip-file.com / *

* torrentleech.org / *

* thepiratebay.org / login *

* netflix.com / *

* alertpay.com / autentificare *

* godaddy.com / autentificare *

* namecheap.com / *

* moniker.com / *

* 1and1.com / xml / config *

* enom.com / login *

* dotster.com / *

* webnames.ru / *

*: 2082 / login * (eventual, targeting cpanel)

*: 2083 / login * (posibil pentru a viza cpanel)

*: 2086 / login * (eventual care vizează GNUnet)

* whcms *

*: 2222 / CMD_LOGIN * (posibil direcționarea DirectAdmin)

* bcointernacional *

* members.brazzers.com *

* youporn. *

* membri *

Articole similare

Trimiteți-le prietenilor: