Orei bune din timpul zilei.

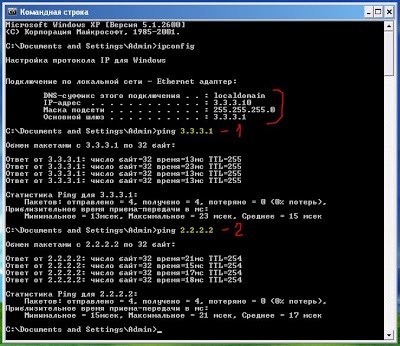

-

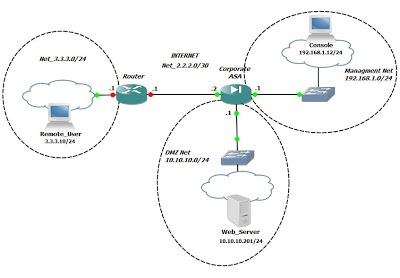

în cazul în care:

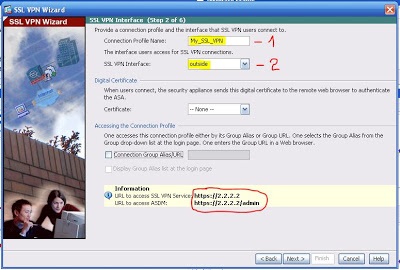

- 1 - gateway-ul implicit (Router);

- 2 - în afara interfeței ASA.

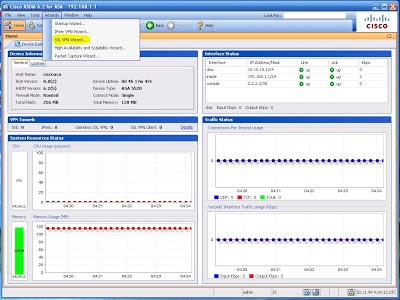

Din prima fereastră, accesați fila "Wizards" și selectați "SSL VPN Wizard":

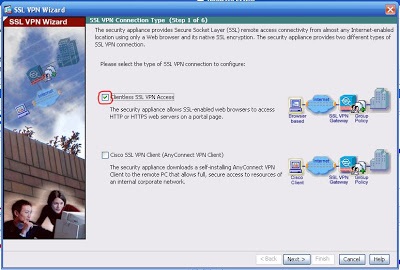

Fereastra "Wizard" se va deschide:

Vom selecta primul element ("Acces SSL VPN Clientless") și faceți clic pe următorul:

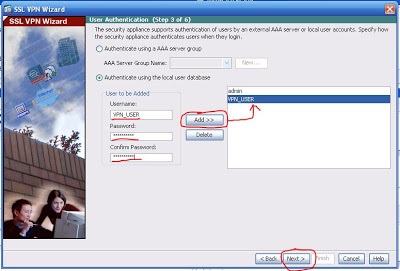

Selectăm autentificarea folosind baza de date locală de utilizatori. Să creați un exemplu pentru un utilizator nou. Faceți un nume și o parolă, faceți clic pe "Adăugați" și ar trebui să apară în listă. Faceți clic pe "Următorul":

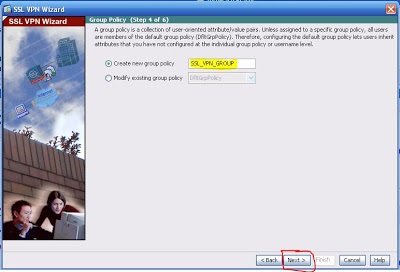

Aici vom crea o nouă politică de grup pentru utilizatorii noștri VPN SSL. Faceți clic pe "Următorul":

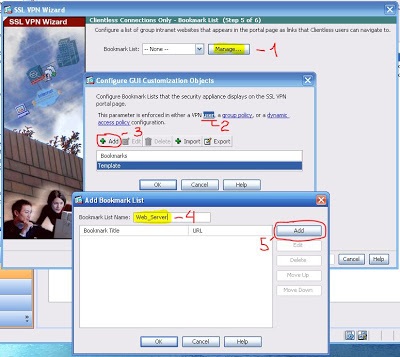

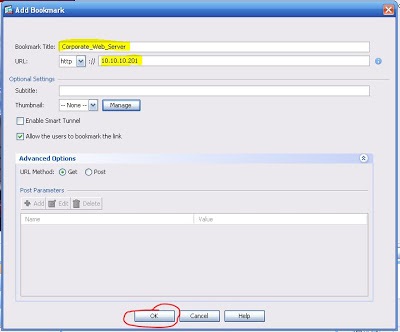

Deci, aici trebuie să specificăm lista serverelor care vor fi afișate ca link-uri pe pagina browser-ului web al clientului și la care va avea acces. Dați clic pe "Gestionați" (1). O fereastră mică se va deschide (centrat). În acesta, putem aloca cui să afișați această listă. Fie pentru un anumit utilizator, fie pentru întregul grup și așa mai departe. Lăsați utilizatorul (2) și faceți clic pe "Adăugați" (3). Apare următoarea fereastră. Aici setăm numele (4) și dă clic pe "Adăugați" (5). Apare următoarea fereastră:

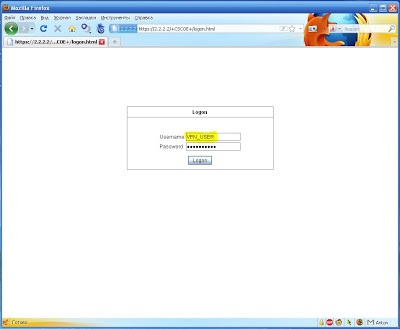

După adăugarea site-ului la încredere și primirea unui certificat (https), va apărea o fereastră pentru introducerea parolei și a parolei. Introduceți numele de utilizator și parola, pe care le-am creat mai devreme. Faceți clic pe "Conectare":

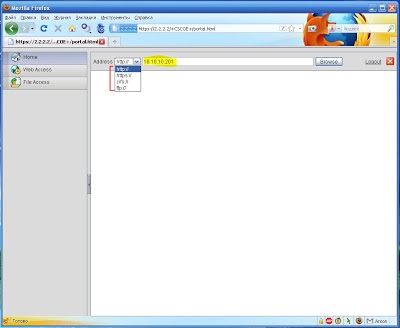

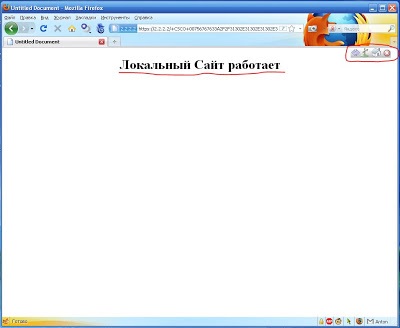

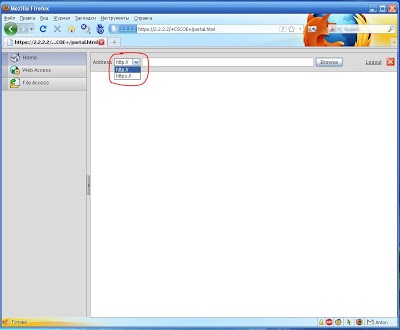

Site-ul funcționează. Acum ftp:

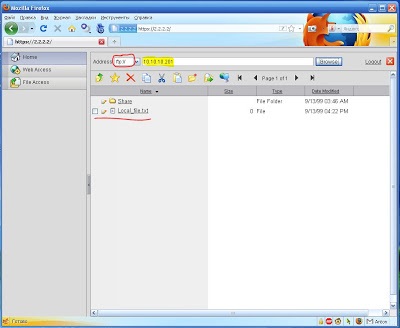

FTP funcționează, de asemenea.

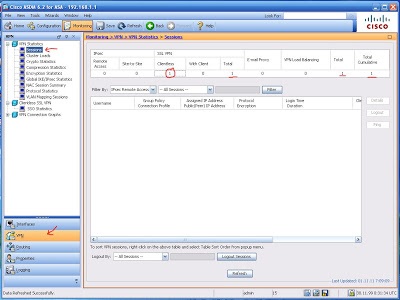

Să verificăm conexiunea la ASA ("Monitorizare" - "VPN" - "Sesiuni"):

Puteți vedea că există o conexiune :).

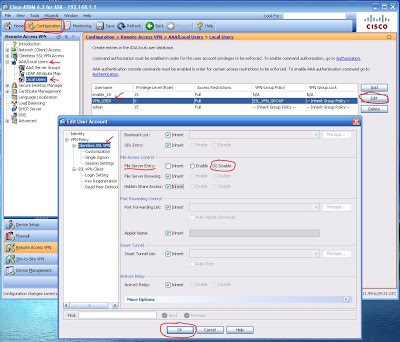

Dar, prin condiție, avem nevoie doar de http sau de https. Pentru aceasta, trebuie să adăugăm câteva interdicții. Puteți adăuga reguli atât pentru întregul grup, cât și pentru utilizatorii individuali. Adăugați numai la utilizatorul nostru VPN_USER. Pentru a face acest lucru, vom trece pe această cale: "Configurare" - "AAA / Utilizatori locali" - "Utilizatori locali", acolo alegeți "VPN_USER" din listă, faceți clic pe "Editare". În fereastra deschisă mergem la "VPN Policy" - "Clientless SSL VPN" și acolo dezactivăm accesul la ftp "File Server Entry". Iată cum ar trebui să arate:

Avem doar ocazia de a deschide pagina prin http sau https.

Deci, totul sa dovedit. Accesul la serverul Web prin intermediul http este terminat. Desigur, am făcut setări generale. Dacă începeți să mergeți mai adânc, o puteți configura la fel de mult ... Pornind de la proiectarea "paginii de pornire" la intrare și terminând cu redirecționarea porturilor sau altceva interesant :). Ei bine, acesta este subiectul următoarelor postări, așa cred. Dacă vrei să te uiți la această tuning, atunci scrie, voi încerca să accelerez acest proces :).

Pentru un exemplu voi da un exemplu de comanda show run:

Și pe asta termin acest post. În următorul post vom descrie configurația unei alte metode (SSL VPN Client (SVC-Tunnel Mode).) Deci, bine ai venit, vino.

Aștept cu nerăbdare să vă văd în posturile următoare.

Cu sinceritate, Antonia

Bună ziua! Aici am început să fac toate aceste lucruri pe măsură ce le-ați scris și ați dat peste câteva momente interensoh.

Deci, am aceeași schemă ca și a ta:

utilizator -> router cu acest -> asa. Ca server https, am un alt router (nu există niciun server și nu există loc pentru ao pune în dulap). Pe etomu, planul meu a fost de așa natură încât a trebuit să creez un FSS și prin el să merg la ruterul ASMM.

Și apoi nuanța este numărul unu. Conectarea la SSL a fost de lucru și când am încercat să merg la router, mi sa cerut un login și o parolă. Dar ei nu au permis 100% din parola să fie introduse corect. hmm. bine încă nu ar fi încărcat - se pot găsi alte motive, dar nu mă așteptam la o întoarcere.

Nuanța celui de-al doilea este că utilizatorul prin care se autentifică când se conectează la Ace, am cel mai simplu, fără asmd și ssh. Consultați-vă:

nume utilizator user1 parola tJsDL6po9m1UFs.h criptată

username username1

Valoarea vpn-filter SSL_VPN ***

serviciu de acces de la distanță

iar acum acest utilizator vreau să permit să merg doar la router-ul https. Pentru aceasta am adăugat un șir cu asteriscuri *** și o listă de acces:

lista de acces SSL_VPN linia 1 permis extins tcp orice eq https (hitcnt = 0) 0x8df70d62

După reconectare, SSh a murit oricum.

Ce crezi?

Bineînțeles că e misto :)

Dar eu sunt un pic confuz în ceea ce privește modul în care puteți obține pe router de asdm? Routerele folosesc SDM și trebuie să fie încărcate acolo.

Dacă vrei, poți să-mi scrieți o scrisoare pe săpun, acolo se atașează, dacă este posibil, o schemă cu IP. Mă voi uita și voi încerca să vă ajut. Doar nu îmi este destul de clar sarcina.

Cu sinceritate, Antonia

Și câteva cuvinte despre cum să limitați accesul clientului la anumite protocoale care sunt scurgeri prin SSL.

Deci, deja toată lumea știe că pentru a crea SSL aveți nevoie de grupul de tuneluri, politica de grup și contul de utilizator. Capabilitățile utilizatorului sunt limitate în politica de grup în parametrul valoare a filtrului.

Arăt imediat dintr-un exemplu. Să presupunem că vrem să permitem utilizatorului să meargă numai pe masa robotizată de la distanță (protocolul RDP, portul 3389) la Web_Server - toate ca în imagine. Scriem o listă de axe:

lista de acces Clientless_SSL_LIST tipul de web permite tcp gazdă 10/10 / 10.201 eq 3389

toată lumea a observat cuvântul webtip. este necesar, fără ea, kina nu va fi :) Această foaie devine doar "standard", iar gazda sau grupul de gazde este locul în care vrem să ajungem și nu de unde. Кароче ето destination ip.

Apoi, înșelăm această foaie la politica grupului:

grup-politica Clientless_SSL atribute

vpn-tunel-protocol webvpn

webvpn

valoarea filtru Clientless_SSL_LIST

Ei bine, toate :) acum merge doar ceea ce au permis, toate namans :)

Apropo, am citit articolul despre siguranța tuturor etogo SSL Clientless. Am înțeles că acest lucru într-adevăr VPNom Mona utiliza atunci când accesul este acordat numai acelor resurse Ktorov nu prea importante sau secrete de autentificare în mod inutil slyamzit și parola utilizatorului în construcția inițială Etap tunelului nu este prea provocator. De exemplu, omul-in-the-middle.

Și, cu adevărat, cine și în ce scop folosești acest SSL?

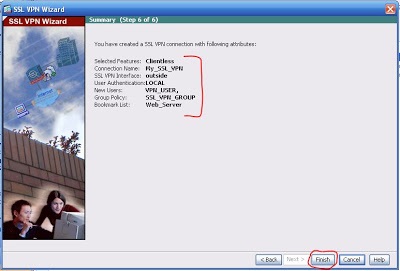

„Faceți clic pe«Finish». Dacă utilizați GNS3 și aveți orice erori, nu te alarma. Acest lucru se datorează faptului că lista creată anterior de link-uri către server (Bookmark List) nu pot fi înregistrate în memorie. Acest lucru nu ar trebui să fie pe hardware-ul reale. "

De atunci, configurați SSL VPN pe ASA folosind GNS3. La mine, după apăsarea "Finish", ASDM încearcă să trimită o configurație pe ASA, atunci există o eroare Eroare la trimiterea comenzii c sub lista de comenzi specificată:

webvpn

permiteți afară

numele de utilizator vpn_user parola KWnm4PTAw8cXJNu privilegiul criptat 0

numele de utilizator vpn_user atribute

politica vpn-grup-ssl_vpn

politica grupului ssl_vpn internă

grup-politica ssl_vpn atribute

vpn-tunel-protocol webvpn

webvpn

adresa url-listă web_server

tunel-grup ssl_vpn de tip acces de la distanță

tunel-grup ssl_vpn atribute generale

politica implicită-grup-ssl_vpn

Și, în același timp, în consola:

Și, în general, totul. ASA nu se încarcă. Rămâne doar să o opriți sau să o reporniți cu forța.

Bine ai venit!

Multumesc pentru articol!

Confruntați cu o problemă interesantă aproape în subiectul respectiv.

Există un site la distanță cu servere, există un birou central.

Între ele se află tunelul L-2-L. Biroul central este ASA 5505.

Webvpn crescut. Și există o dorință de a da utilizatorului RDP serverului pe un site de la distanță prin intermediul acestui webvpn.

Da, nu căutăm modalități ușoare :-)

Are cineva idee cum să împingă traficul RDP în conducta L-2-L?

Dacă vă conectați prin RDP la serverul din birou - sa observat că în antetul RDP al ferestrei IP de tip 127.1.2.3.

Sincer, Alexander

accidental a dat peste blogul tău, vreau să mulțumesc pentru articole excelente! Totul este simplu și accesibil chiar și pentru fetiță))

Nu doriți să atingeți subiectul de configurare a vpn cu ipsec pe același așa? ar fi foarte interesant să citiți!

Articole similare

Trimiteți-le prietenilor: