Software de securitate testat

* EMET 4.1 a fost utilizat, deoarece EMET 5.0 nu suportă Windows XP.

Seturile exploateaza si atacuri asupra utilizatorilor de acasă, iar compania este in prezent axat pe exploatarea vulnerabilităților aplicației, ca browsere web, browser-ul add-on-uri Flash, Silverlight, și Java, Acrobat Reader, Microsoft Office Word, Excel, PowerPoint, playere media și alte programe populare.

Scopul acestor atacuri este de a executa de la distanță codul, invizibil pentru utilizator și fără a se baza pe acțiunile sale, pentru a infecta mașina cu o amenințare ascunsă. Această testare comparativă arată eficiența diferitelor tehnologii proactive incluse în programele antivirus populare și protejează instrumentele specializate de exploatări.

Există mai multe metode pentru a bloca infecțiile dăunătoare care exploatează exploatează vulnerabilitățile. Una dintre metode este instalarea celor mai recente patch-uri de securitate, cealaltă este instalarea de instrumente de securitate care includ anumite tehnologii pentru protecția împotriva exploatelor.

Pentru a testa posibilitatea blocării exploziilor, PCSL a folosit Windows XP SP3 cu browserul web Internet Explorer 8 și aplicații populare care sunt vulnerabile la un număr de exploate. Chiar dacă testele au fost efectuate sub Windows XP SP3, este de remarcat faptul că cererea poate fi utilizată sub rezerva vulnerabilități în sistemele de operare mai noi, cum ar fi Windows 7 și Windows 8. De fapt, cele mai multe exploateaza intr-un test care să vulnerabilități găsite în ultimii doi (2) ani.

Acest test a testat doar capacitatea de a bloca atacurile folosind exploatații, mai degrabă decât un nivel general de protecție pentru produsele testate.

Acest test a fost efectuat la cererea de oportunități Malwarebytes pentru testarea comparativă a diferitelor produse de securitate la blocul corespunzător exploatează vulnerabilitățile (adică aplicații vulnerabile, care sunt de obicei obiectele vizate de atacuri și exploatează seturi). Laboratorul PCSL și-a dezvoltat propria metodologie de cercetare și, de asemenea, a selectat exploziile (CVE) pentru testare. Probele exploatelor nu au fost furnizate de Malwarebytes.

Metodologia de testare

• Cele mai multe exploatații au fost configurate utilizând instrumentul Metasploit, unele au fost preluate din surse private.

• Exploatările au fost alese pe baza prevalenței în diferite seturi de kituri de exploatare și relevanță (nu mai vechi de doi ani).

• Fiecare exploit a fost testat folosind diferite configurații de sarcină utilă. Sarcina utilă include: executarea, încărcarea și execuția, utilizarea "cojilor inversați" și a altor opțiuni găsite în Metasploit.

• Detectarea accesului la fișiere a fost închisă dacă antivirusul la detectat ca fiind rău intenționat prin intermediul semnăturilor. Astfel, a fost posibil să se verifice capacitățile de detectare ale exploatării în sine. Deoarece exploatările și variantele de execuție pot fi ușor modificate pentru a ocoli detecția semnăturii, aceasta este o acțiune validă în metodologia de testare a capabilităților de blocare a exploatării.

• A fost luată în considerare o blocare reușită dacă produsul a împiedicat complet efectuarea sarcinii utile sau dacă a oprit conexiunea backdoor după efectuarea încărcăturii utile.

• Toate testele sunt efectuate în sistemul de operare Windows XP SP3 în limba engleză, fără alte patch-uri suplimentare.

• Toate produsele de securitate testate au fost descărcate de pe site-urile lor oficiale.

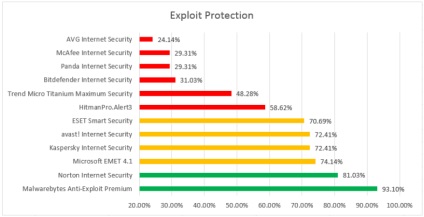

Rezultatele testelor

Rezultatele testelor sunt prezentate de site-ul Comss.ru. Cu un raport complet, puteți citi acest link.

Trimiteți-le prietenilor: