Acum că înțelegeți detaliile rețelelor firewall ISA / TMG, următorul pas este să înțelegeți cum să conectați aceste rețele. Pentru ca o gazdă din aceeași rețea firewall ISA / TMG să se conecteze la o gazdă pe o altă rețea firewall ISA / TMG, trebuie conectată rețeaua sursă și rețeaua vizată. Rețelele de firewall ISA / TMG sunt conectate prin crearea unei reguli de rețea.

Regulile rețelei conectează rețelele firewall ISA / TMG într-unul din două moduri: NAT sau Route. Când conectați rețelele de firewall ISA / TMG unul la celălalt, definiți și relațiile de rutare între ele.

Notă: Acordați atenție formei de scriere a cuvântului de rețea, când scriu despre rețele. rețea Word ( 'rețea'), scrisă cu o literă mică 'n', înseamnă rețeaua într-un sens general, în timp ce rețeaua cuvântul (Network), scrisă cu majusculă 'N', aceasta înseamnă că rețeaua ISA / TMG Firewall de rețea.

Utilizați serviciile unei tipografii moderne "Almaz-print". Puteți tipări broșuri, cărți de vizită, broșuri, postere și multe altele ...

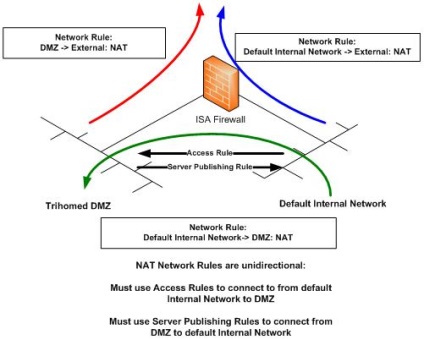

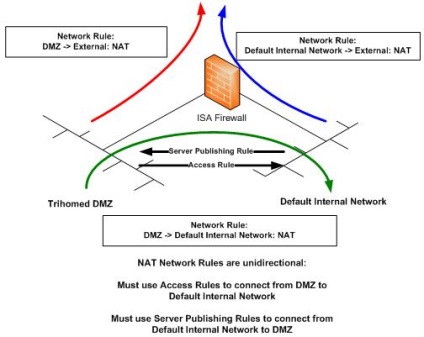

În general, utilizați reguli de acces pentru a permite traficul în ambele direcții dacă există relații de rutare între rețeaua sursă și rețeaua vizată. De exemplu, în cazul în care standardul între rețeaua internă și DMZ au o relație de traseu, puteți utiliza regulile de acces pentru a permite conexiuni de la implicit de rețea internă a rețelei DMZ, și de a folosi regulile de acces pentru a permite conexiuni din Rețeaua DMZ la valorile implicite de rețea internă.

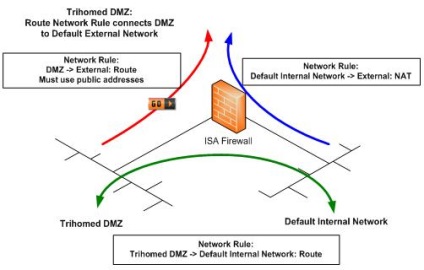

O regulă de rețea exemplu este prezentată în Figura 1. Acest exemplu prezintă regula de rețea care conectează rețeaua DMZ la rețeaua internă standard, iar relația de rutare este Rută.

Rețineți că ar trebui să existe întotdeauna o regulă de rețea care să conecteze rețeaua sursă și rețeaua vizată. Chiar dacă creați o regulă de acces, care permite un nod să se conecteze la o rețea la un nod pe o altă încercare de conectare la rețea va fi fără succes, deoarece web nu este conectat la o regulă de rețea. Această problemă este destul de dificil de a detecta și corecta, ca si cum ai verifica jurnalele de evenimente de firewall ISA / TMG, în ele veți găsi numai informațiile că încercarea de conectare este respinsă, dar nu a găsit nici o informație despre ceea ce problema este în absența regulă de rețea. Cel puțin așa sa întâmplat cu firewall-urile ISA. Nu am avut încă șansa să testez acest lucru pe firewall-urile TMG. Cu toate acestea, această problemă ar trebui să fie mai puțin frecventă în firewall-urile TMG, deoarece atunci când creați o nouă rețea TMG, expertul va cere să creați o regulă de rețea înainte ca rețeaua să fie creată. Cu firewall-urile ISA, totul era invers, ai putea crea o rețea fără a crea o regulă de rețea.

Exemple de reguli de rețea

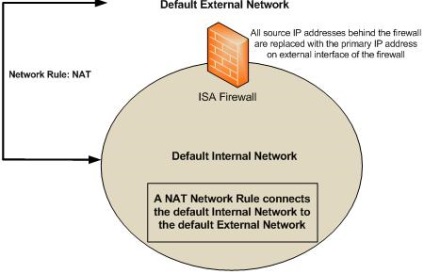

Pentru a înțelege mai bine modul în care funcționează regulile rețelei atunci când se conectează rețeaua de firewall ISA / TMG, să analizăm câteva exemple. Figura 2 de mai jos prezintă o configurație firewall tipică ISA / TMG cu o rețea internă standard și o rețea externă standard. În acest exemplu, există o regulă de rețea care conectează rețeaua internă standard cu rețeaua externă standard și o regulă de rețea care definește interacțiunea NAT între rețele.

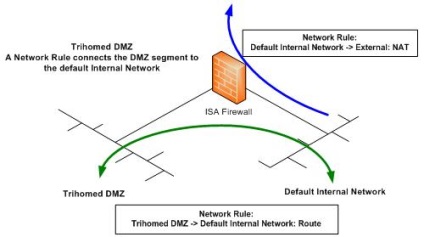

Firewall-urile ISA și TMG pot fi configurate cu mai multe carduri de rețea. Numărul de carduri de rețea care pot fi instalate pe firewall-urile ISA sau TMG este nelimitat. De fapt, puteți crea chiar și hărți virtuale utilizând etichetarea VLAN 802.1q dacă cardurile de rețea și driverele de rețea de rețea suportă această configurație. Când ISA firewall aveți mai multe plăci de rețea, puteți crea ISA / TMG Firewall Network este pentru fiecare card de interfață de rețea (amintiți-vă discuția noastră de rețele ISA / TMG Firewall Networks, în prima parte a acestei serii pe care fiecare placă de rețea este rădăcina ( "rădăcină" a fiecărei rețele firewall ISA / TMG).

Figura de mai jos arată că paravanul de protecție ISA are trei carduri de rețea instalate. Un card este conectat la o rețea externă standard, una la o rețea internă standard și una la rețeaua DMZ. Paravanul de protecție este configurat cu două reguli de rețea:

- O regulă de rețea care conectează rețeaua internă standard cu rețeaua externă standard și relația de rutare este NAT

- O regulă de rețea care conectează o rețea internă standard cu rețeaua DMZ și o relație de rutare este Rută

O idee interesantă este școala de bloggeri. Al doilea set. Grăbește-te!

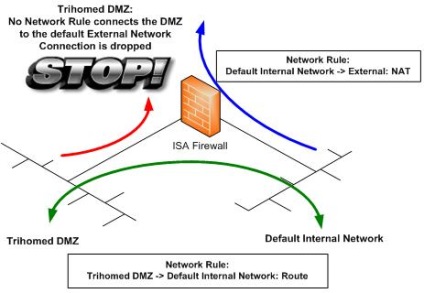

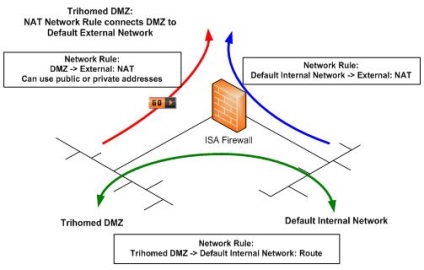

Ce credeți că se va întâmpla dacă nodul de rețea DMZ încearcă să se conecteze la un nod de rețea extern extern? Deoarece nu există nicio regulă de rețea care să conecteze nodurile rețelei DMZ la nodurile rețelei externe standard, încercarea de conectare va fi respinsă, după cum se arată în figura 4 de mai jos. Chiar dacă există o regulă de acces care permite conectarea, încercarea de conectare va eșua, deoarece nu există o regulă de rețea care să ofere o conexiune între aceste rețele.

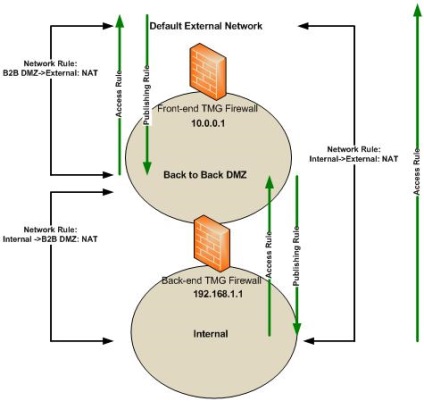

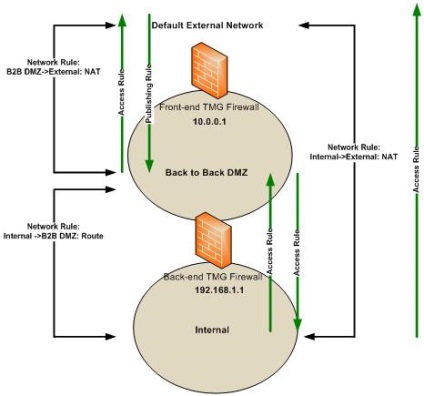

Următoarea situație cauzează, de obicei, dificultăți: configurarea firewall-ului ISA / TMG pentru conexiunile interne back-end. Configurația internă a compușilor au o interfață externă (front-end) ISA / TMG firewall, conectat la Internet, precum și intern (back-end) ISA / TMG firewall-ul care este conectat la web DMZ pentru firewall extern și o rețea internă în spatele firewall-ul intern.

Într-o situație tipică, firewall-ul extern ISA / TMG are o relație de rutare NAT între rețeaua DMZ din spatele firewall-ului extern și rețeaua externă primară. Paravanul de protecție internă ISA / TMG are o relație de rutare NAT între rețeaua internă primară și rețeaua externă principală.

concluzie

Trimiteți-le prietenilor: