Controlul asupra dispozitivelor de rețea terminale din companie reprezintă o durere de cap constantă a trei departamente dintr-o dată: IT, securitatea informațiilor și rețeaua. În ciuda faptului că au sarcini diferite, fiecare ar trebui să se asigure că dispozitivele utilizator conectate la rețea sunt sigure și că configurațiile lor corespund normelor stabilite pentru accesul la resurse corporative.

În acest scop, există o tehnologie. Pe piața rusă, această tehnologie este prezentată în principal în soluțiile Cisco Network Admission Control (Cisco NAC), Symantec Network Access Control (Symantec NAC), Microsoft Network Access Protection (Microsoft NAP) și soluțiile Juniper Networks Unified Access Control. Vom încerca să explicăm esența ei pe exemple concrete.

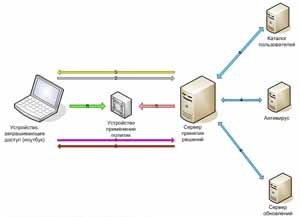

- Dispozitivul este conectat la rețea. Serverul de decizie primește notificarea unui nou dispozitiv de rețea.

- Serverul de decizie inițiază procesul de verificare a dispozitivului pentru respectarea regulilor de securitate.

- Dispozitivul transmite datele solicitate de server.

- Serverul de decizie trimite datele recepționate serverelor interne (LDAP, antivirus, server de actualizare software) și fiecare dintre ele primește o decizie cu privire la gradul de conformitate.

- Dispozitivul transmite rezultatul testului. Regulile se aplică fie dispozitivului, fie dispozitivului pentru aplicarea politicilor.

- Dispozitivul are acces la rețea - complet, limitat sau numai pentru actualizarea serverelor.

Scenariile de utilizare pentru NAC în rețeaua corporativă

Cea mai simplă modalitate de a utiliza NAC este de a interzice accesul la o rețea de dispozitive care nu respectă politica de securitate. Să presupunem că o companie impune ca toate computerele care rulează Windows să aibă cele mai recente actualizări critice ale sistemelor de operare instalate, antivirus corporativ, etc. Dacă cel puțin una dintre aceste cerințe nu este îndeplinită, atunci computerul nu va fi permis în rețea. Această opțiune este de obicei combinată cu alții.

În exemplul următor, luați în considerare cazul cel mai comun. În companiile mari, rețeaua este deseori divizată în diviziuni și diviziuni. Această segmentare este efectuată în mod obișnuit utilizând rețele virtuale (VLAN). Tehnologia NAC permite angajatului să aparțină uneia sau altei unități pentru a-l conecta la segmentul VLAN corespunzător. Pentru a face acest lucru, utilizați serviciul de directoare corporativ, de exemplu, Microsoft Active Directory.

Un alt exemplu de control al accesului este separarea rețelei corporative de segmente de lucru și de carantină.

Segmentul de carantină este destinat calculatoarelor care nu corespund politicilor stabilite de anumite puncte; conține servere de actualizare, astfel încât computerele să fie în starea cerută de politica de securitate a rețelei. În acest caz, utilizând NAC, nu puteți numai să testați dispozitivele utilizatorilor pentru a respecta politicile de securitate, ci și să le îndepliniți să realizeze aceste politici. NAC va ajuta computerul să actualizeze sistemul de operare, antivirusul, să pornească firewall-ul și așa mai departe. După aceea, computerul este din nou supus verificării și, dacă toate condițiile sunt îndeplinite, acesta este plasat în segmentul de lucru al rețelei.

Separarea rețelei într-un segmente de lucrători și de carantină nu este cea mai dificilă opțiune, pot exista cât mai multe segmente necesare. Cu ajutorul tehnologiei NAC, accesul la rețeaua corporativă a partenerilor, angajații sucursalelor și oaspeților poate fi controlat: pe baza informațiilor primite de la partenerul / angajatul / calculatorul oaspete, li se permite accesul la resursele interne necesare.

În plus față de aceste exemple, tehnologia NAC vă permite să monitorizați starea dispozitivelor conectate la distanță. Atunci când vă conectați de la o rețea corporativă la o rețea prin VPN, verificați, de asemenea, starea computerului dvs. pentru a respecta politicile de rețea și a lua decizia corespunzătoare.

Luați în considerare componentele NAC. Cea mai dificilă soluție din sistemul NAC, în opinia noastră, este mediul de aplicare a politicilor. Cele mai comune variante ale unui astfel de mediu sunt prezentate în Tabelul. 1. Opțiuni posibile pentru clienții care solicită accesul la rețea, vom rezuma în Tabelul. 2. Ca server de decizie, există produse de la diferiți furnizori, cum ar fi Cisco NAC Appliance, Cisco ACS, Microsoft NPS, Symantec SEPM și așa mai departe.

Principalele motive pentru implementările nereușite

Multe companii se gândesc la implementarea soluțiilor folosind tehnologia NAC, cu toate acestea, în țara noastră nu există sisteme de lucru. Putem numi o serie de motive pentru această circumstanță.

Există multe oferte pe piață de la diferiți furnizori, din care este dificil să alegeți cel mai potrivit. Unii furnizori (de exemplu, Cisco, Juniper, Microsoft) susțin că posibilitățile soluțiilor lor sunt aproape nelimitate și cu care este posibilă integrarea tuturor sistemelor informatice ale clientului. Alții (de exemplu, Trend Micro, Sophos) se bazează pe faptul că soluția lor se integrează perfect cu produsele lor și, deși capabilitățile acestor soluții sunt limitate, vă permit să faceți față rapid oricărei sarcini.

În primul caz, posibilitățile sunt foarte bune, dar trebuie să vă asigurați că toate dispozitivele și serviciile clientului care trebuie integrate cu soluția NAC sunt suportate de furnizorul său. Este semnificativ faptul că, în prezent, Cisco Systems nu este un partener Microsoft pentru NAP (implementarea tehnologiei NAC oferită de Microsoft), dar acest lucru nu împiedică utilizarea NAP în rețelele construite pe echipamentele Cisco. În cel de-al doilea caz, clientul devine ostatic pentru funcționalitatea și soluțiile limitate de la un singur furnizor, însă sarcina ca întreg este simplificată și rezolvată într-o perioadă mai scurtă.

Deși tehnologia NAC se află la intersecția intereselor serviciilor IT și IS, principalul client și consumator al soluțiilor construite pe acesta ar trebui să fie departamentul responsabil pentru infrastructura IT, și nu pentru securitate. Departamentul de Securitate a Informațiilor ar trebui să acționeze ca un consultant, de exemplu, atunci când elaborează politici de accesare a rețelei. Dar, după cum arată experiența, fiecare companie rezolvă această problemă cât de bine poate. Aceasta depinde foarte mult de rolul și autoritatea departamentului IT și de departamentul de securitate dintr-o anumită organizație.

NAC este întotdeauna un hibrid

Credem că Rusia are trei soluții de bază ale NAC (evaluarea noastră nu este atât de mult legată de funcționalitatea produselor, de poziția vânzătorului și de capacitatea de a obține ajutor atunci când implementăm și menținem produsul). Acestea sunt Cisco NAC, Symantec NAC și Microsoft NAP. Aproape întotdeauna am ajuns la schema de a folosi o soluție de cel puțin doi furnizori (și câteodată trei) și întotdeauna unul dintre ei a fost Microsoft. Faptul este că Vista și XP SP3 au un client încorporat pentru a lucra cu NAC. (În prezent există clienți pentru alte sisteme de operare, de exemplu, pentru Linux și Mac OS, dar nu sunt la fel de funcționali ca și clienții pentru Windows). Și despre produsele sale este cel mai bine cunoscut de Microsoft în sine, deci aveți nevoie de NPS (Network Police Server). Pe de altă parte, aplicarea politicilor la nivelul dispozitivelor de rețea nu este cel mai puternic loc în Microsoft NAP. Prin urmare, trebuie să te uiți la Cisco sau Symantec.

Schema aplicației NAC

Tabelul 1. Mediile tipice de utilizare a politicilor

Mediul care acceptă protocolul 802.1x

Toate dispozitivele trebuie să aibă un client instalat și corect configurat (o supplex)

VLAN segmentează rețeaua în zone separate. Mutarea portului de comutare de la un VLAN la altul, puteți delimita accesul la resursele de rețea

Tehnologia VLAN este simplă și simplă, iar multe companii utilizează deja VLAN-uri în rețelele lor

Arhitectura VLAN poate fi foarte complexă și dinamică, ceea ce va face dificilă depanarea rețelei. Nu toate dispozitivele de rețea pot funcționa cu VLAN-uri

Stație de lucru cu auto-monitorizare

Probabil, a fost ideea inițială a NAC, când dispozitivul determină și controlează accesul la rețea prin propriul firewall

Permite monitorizarea traficului nu numai la nivelul rețelei, dar și la nivelul aplicației

Este necesar să se gestioneze centralizat software-ul și să se monitorizeze starea acestuia, ceea ce poate fi dificil în unele cazuri

Ușor de implementat și susținut

Trimiteți-le prietenilor: