Configurarea corectă a Forefront TMG, care rulează pe cea mai recentă versiune a unui sistem de operare de rețea Windows configurat în siguranță, este un paravan de protecție sigur și de încredere și un gateway web securizat. Nivelul general al soluțiilor de securitate poate fi îmbunătățit cu ajutorul sfaturilor prezentate în acest articol.

Cu ajutorul sfaturilor de configurare a TMG, puteți îmbunătăți semnificativ starea generală de securitate a sistemului și puteți reduce spațiul de atac, care la rândul său asigură cel mai înalt nivel de securitate TMG. Atunci când se creează o politică de management pentru TMG, este mai bine să se asigure respectarea principiului celui mai mic privilegiu. Mai jos este o listă de recomandări care vor fi utile pentru punerea în aplicare a acestui principiu.

Top sfaturi pentru administratori

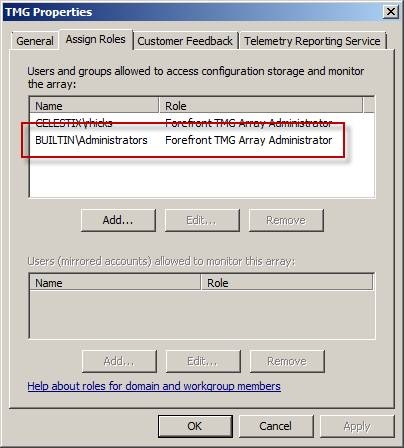

Limitați calitatea de membru în rolul administrativ al nivelului matricei Forefront TMG - rolul de administrator al administratorului de nivel TMG oferă drepturi complete de administrare a matricei pentru orice utilizator și / sau grup de utilizatori care alcătuiesc rolul. După instalarea TMG în sistem, acest rol este atribuit implicit grupului Administratori locali din Windows (și, de asemenea, utilizatorului care a instalat TMG).

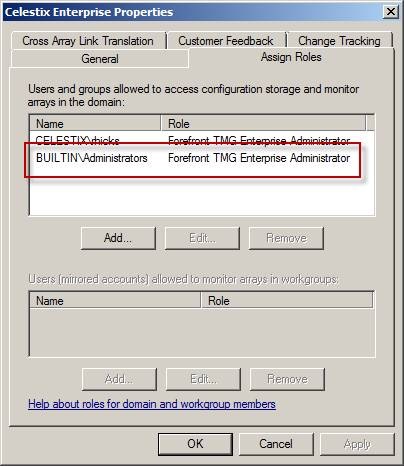

Limitați calitatea de membru în rolul administrativ al Forefront TMG la nivel de întreprindere - rolul administrativ al TMG la nivel de întreprindere oferă tuturor membrilor acestui rol accesul deplin la întreaga întreprindere, inclusiv toate matricele TMG din cadrul întreprinderii. După instalarea TMG EMS, grupul local Administrators încorporat devine implicit membru al rolului (și, de asemenea, utilizatorul care a instalat aplicația).

Este recomandat să eliminați grupul Administrators încorporat din acest rol din motivul descris mai devreme pentru administratorii matricei TMG.

Limita de membru de control de la distanță obiect de rețea software - Limitati numarul de control de la distanță de calculatoare ale membrilor rețelei obiectului este metoda principala de a reduce atacul spațiului de pe UIT TMG. În mod implicit, gazdele, fac parte din facilitatea de software de control de la distanță au acces la mai multe servicii care rulează pe TMG UIT, inclusiv PDR, NetBIOS, RPC, Ping și altele. Acordarea accesului la aceste servicii creează un nivel de risc care poate fi redus semnificativ prin limitarea accesului la acest grup. În mod ideal, acest grup va avea doar o stație de lucru alocată pentru sarcini administrative.

Limitați accesul la rețea pentru agenții de administrare - de multe ori ITU TMG necesită instalarea de agenți de administrare de sistem de la Microsoft sau de la furnizori terți. Evitați crearea unor politici de acces care să permită unui agent să se conecteze la o întreagă rețea sau subrețea. Politica ITU ar trebui să permită conectarea agenților numai la gazdele solicitate.

Nu utilizați ITU TMG ca o stație de lucru - evitați utilizarea browser-ul de pe TMG pentru a vizita site-uri de pe Internet, vizitați motorul de căutare sau descărca patch-uri și actualizări. Toate corecțiile, precum și software-ul necesar pentru a fi descărcate de pe o stație de lucru regulat (nu pe stația de lucru, care este utilizat pentru a gestiona TMG - pentru ca gazdă ar trebui să fie interzis accesul la Internet!), În cazul în care fișierele pot fi scanate înainte de a descărca și instala pe TMG.

Nu utilizați UIT TMG pentru a efectua sarcinile de zi cu zi - cel mai bine este de a instala Consola de gestionare TMG pe o singură stație de lucru, așa cum este scris mai sus, și pentru a limita numărul de intrare locale în sistemul ITU TMG.

Nu instalați utilitare de administrare terțe pe ITU TMG - multe componente pentru ITG TMG conțin propriile software-uri de management, uneori folosind un server HTTP (de exemplu, IIS, Apache etc.). Un astfel de software este problematic deoarece crește spațiul de atac pe ITU TMG și introduce vectori de atac potențial suplimentari. Acolo unde este posibil, nu instalați software de gestiune terță parte în ITU TMG în sine. Acest software trebuie instalat pe un sistem separat, de preferință pe o stație de lucru pentru gestionarea TMG.

Nu creați foldere publice pe ITU TMG - în versiunile anterioare ale serverului ISA, după instalarea produsului în sistem, a fost creat un folder public pentru a comunica cu clienții ITU. Această opțiune a fost ulterior eliminată din produs, deoarece nu este sigură. ITU TMG este un firewall și numai. Acesta nu ar trebui niciodată folosit ca server de fișiere în nici un caz. Dacă aveți nevoie de acces de la distanță la sistem, de exemplu, pentru a prelua jurnalele de text, trebuie să se facă folosind un utilitar de jurnal terță parte, cum ar fi Epilog, ArcSight sau Splunk.

concluzie

configurat corect Forefront TMG, care rulează pe cea mai recentă versiune a rețelei de Windows-securitate minte, este firewall-ul în condiții de siguranță și de încredere și sigur gateway. Nivelul general al soluțiilor de securitate poate fi îmbunătățit cu ajutorul sfaturilor prezentate în acest articol. Respectând principiul cel mai puțin privilegiu prin restrângerea membru în roluri administrative TMG matrice de nivel și de a folosi întreprindere conturi individuale pe o stație de lucru izolată, restricțiile de membru într-o entitate de rețea de control la distanță de calculatoare, restricții de acces la rețea pentru agenții de management al TMG va reduce atacul asupra spațiului UIT TMG. În plus, respingerea utilizării practicilor nesigure TMG ca o stație de lucru pentru a instala software-ul administrativ de la o terță parte, crearea de foldere publice sau stabilirea unor servicii de infrastructură va oferi protectie si mai mare.

Articole similare

Trimiteți-le prietenilor: