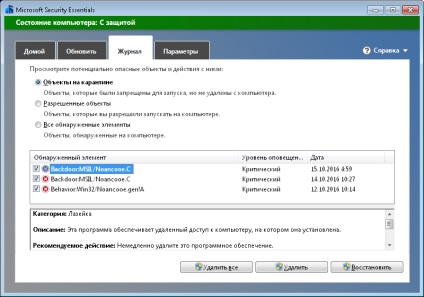

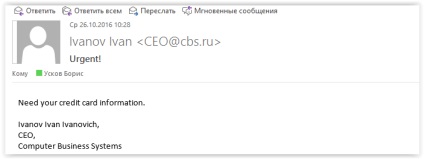

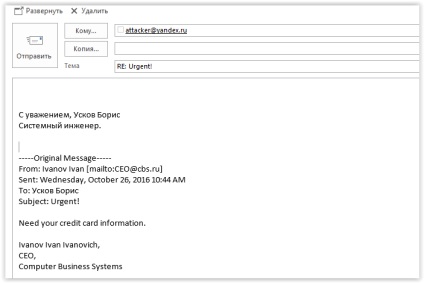

Bună ziua! În acest articol am decis să atingem tema protecției împotriva emailurilor false (Email spoofing, e-mail forjat). Va fi vorba despre scrisori, în care informațiile despre expeditori sunt falsificate într-un fel sau altul. Destinatarul vede o scrisoare trimisă de o persoană aparent de încredere, dar, de fapt, scrisoarea a fost trimisă de atacator.

Contul de e-mail al atacatorului a inclus numele "best @ bestofall" și numele de familie ".com". O parte din corespondență provenea de la un dispozitiv mobil al cărui client de poștă electronică afișa numai numele și prenumele expeditorului în câmpul expeditorului. La fel și toți clienții de e-mail mobil. Prin urmare, scrisoarea de intrare din acest client de mail a fost văzută ca fiind cea mai bună @ bestofall "blank" .com. Care este foarte similar cu originalul. Mai jos este o scrisoare de la atacator și sub ea o scrisoare legitimă în interfața Yandex.Mail:

În Outlook, scrisoarea atacatorului a arătat, de asemenea, destul de similară cu originalul, dacă nu vă uitați atent, de asemenea, nu puteți observa falsul.

- Filtrați pe baza reputației serverului de trimitere.

- Filtrarea bazată pe verificările înregistrărilor DNS ale serverului expeditorului.

- Filtrarea bazată pe verificarea înregistrărilor DNS ale domeniului expeditorului din litera plicului.

- Filtrarea bazată pe verificarea înregistrărilor SPF.

- Filtrarea bazată pe DKIM.

- Filtrarea bazată pe DMARC.

- Creați filtre granulare "manual".

Metodele 4-6 ajută la abordarea substituțiilor exacte ale expeditorilor, adică situațiile în care atacatorul indică în antetele scrisorii către expeditorul exact înlocuitor.

7 Pe metoda care urmează să fie invocată în cazurile ca în exemplul despre corespondența cu societatea străină la început, atunci când antetul mesajului este modificat în așa fel încât să fie la fel ca expeditorul real. Dar, în același timp, antetul în scrisoarea falsificată este încă diferit de antetul expeditorului real, ceea ce vă permite să ocoliți metodele de validare 4-6.

Să luăm în considerare metodele listate în mai multe detalii.

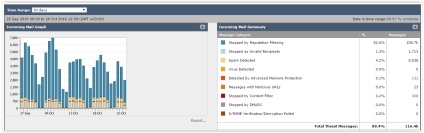

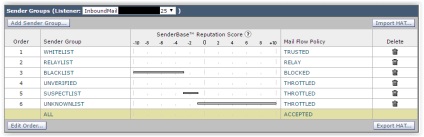

Exemplu de Cisco ESA. Filtrarea reputației.

Un pic specific pe exemplul Cisco ESA. Soluția folosește baza de date Reputation Base. Vedem că filtrarea reputațională ajută la oprirea a 80% din e-mailurile rău intenționate din regiune. Și de mulți ani de experiență în implementarea și menținerea acestei soluții, pot spune că numărul de falsuri pozitive ale filtrării reputației Cisco ESA tinde la zero.

Următoarea este un rezumat al organizației noastre:

În funcție de reputația expeditorului, Cisco ESA nu numai că decide să renunțe la mesajul respectiv, ci să determine și un script suplimentar pentru procesarea mesajului. Pentru diferite valori ale reputației putem aplica politici diferite:

Luați în considerare verificările DNS utilizând Cisco ESA ca exemplu. La stabilirea unei sesiuni TCP, următoarele verificări DNS sunt efectuate de DNS:

3. Filtrarea bazată pe verificarea înregistrărilor DNS ale domeniului expeditorului din plicul literei. Informațiile din poștă electronică sunt, de asemenea, supuse verificării prin DNS. Cu exemplul Cisco ESA, o scrisoare poate fi eliminată dacă:

- Informațiile despre domeniul expeditorului nu sunt în plic.

- Numele de domeniu nu este permis în DNS.

- Numele de domeniu nu există în DNS.

Acest tip de verificări nu este deosebit de eficient, literele cu plicuri în mod deliberat incorect sunt eliminate.

În prezent, nu toate companiile formează înregistrările SPF.

5. Filtrarea bazată pe DKIM. DKIM - DomainKeys Identified Mail - tehnologie pentru autentificarea mesajelor electronice. Să ne întoarcem la exemplul revizuirii SPF-înregistrări atunci când compania mycompany.ru trimite corespondenta la exterior prin MTA smtp01.mycompany.ru furnizor și smtp02.provider.com. Pentru MTA există înregistrări SPF, prin urmare, scrisorile de la mycompany.ru, trimise prin intermediul acestor servere, sunt testate cu succes. Dar ce se întâmplă dacă datele MTA sunt compromise, iar atacatorul va putea să trimită e-mailuri false prin aceste servere? Cum pot autentifica expeditorul în acest caz? Autentificarea scrisorilor vine la salvare.

Pentru autentificare se utilizează funcții de criptografie asimetrică și hash. Cheia privată este cunoscută numai serverului către expeditor. Cheia publică este publicată din nou utilizând DNS într-o înregistrare specială TXT. Serverul expeditor generează o imprimare a anteturilor mesajelor utilizând o funcție hash și o semnează utilizând cheia privată. Semnul amprentat semnat este inserat în antetul literei "DKIM-Signature:". Acum, destinatarul mesajului care utilizează cheia publică poate obține printarea decriptată și poate compara cu imprimarea câmpurilor literei primite (funcția hash este cunoscută). În cazul în care printurile se potrivesc, antetele semnate nu au fost modificate în timpul transmisiei, iar expeditorul literei care a generat antetul "DKIM-Signature:" este legitim.

7. Creați filtre granulare "manual". Din păcate, nu toate organizațiile folosesc SPF, DKIM, DMARC atunci când trimit e-mail. În plus, în unele cazuri, verificările SPF, DKIM și DMARC pot avea succes, dar scrisorile sunt încă falsificate (domeniul Cousin, conturile gratuite de e-mail). Pentru astfel de cazuri, setările de filtrare ajută. Posibilitățile diferitelor sisteme pentru crearea regulilor de filtrare variază. Filtrele sunt configurate pentru diferite scenarii de atac și depind de organizarea sistemelor de poștă electronică în companii. De exemplu, în unele companii pot proveni din afara scrisorii cu domeniul expeditorului aceleiași companii. Deși în majoritatea cazurilor astfel de e-mailuri trebuie trimise numai în perimetrul organizației.

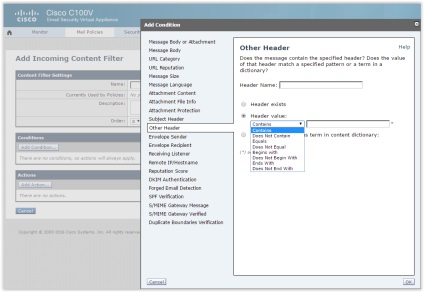

Exemplu de Cisco ESA. Filtre.

Cisco ESA oferă două tipuri de filtre: Filtre de conținut și Filtre de mesaje. Primele sunt configurate folosind GUI și oferă lista finală (deși destul de extinsă) a condițiilor și acțiunilor. Exemplu din GUI:

Dacă Filtrele de conținut nu sunt suficiente pentru a descrie condițiile în care mesajul să cadă sub acțiunea filtrului, puteți utiliza Filtre de mesaje. Filtrele de mesaje sunt setate din linia de comandă, folosind expresii regulate pentru a descrie mediul înconjurător și poate crea condiții dificile (de exemplu, dacă (((A și B) și nu C) sau D)). Filtrele de mesaje procesează mesajul către Filtrele de conținut și vă permit să creați reguli mai granulare.

Luați în considerare mai multe scenarii de expediere false și filtrele Cisco ESA corespunzătoare pentru a combate atacul.

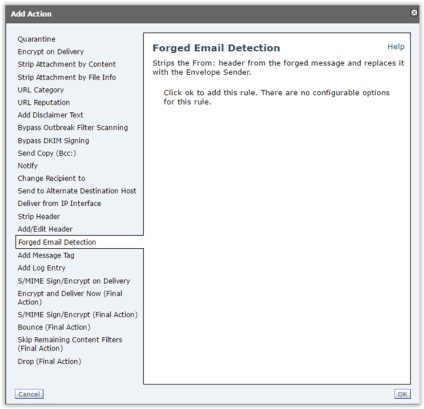

Ca acțiune, puteți alege alte opțiuni: trimiteți în carantină, aruncați litera etc.

Putem face față acestei situații prin verificarea egalității valorilor din e-mail și din antetul "From". Imediat, merită menționat faptul că, în general, RFC absolut nu impune ca e-mailul să fie egal cu From. Prin urmare, trebuie să aplicați acest filtru numai anumitor expeditori.

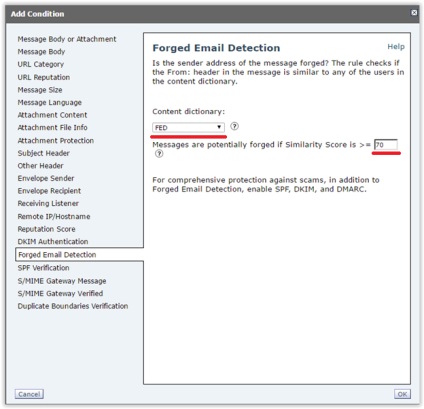

De exemplu, în cazul în care dicționarul are „John Simons“, și apare în From [email protected] antet, sistemul va probabil contrafăcut 82. În cazul în care la antet apare [email protected] (adică, același nume , dar un domeniu diferit), sistemul va da probabilitatea de contrafacere 100.

Detectarea forțată a e-mailurilor este configurată prin Filtre de conținut sau Filtre de mesaje. Mai jos este o captură de ecran a setării Filtrul de conținut:

Trebuie să specificați numele dicționarului și valoarea pragului de probabilitate, după care considerăm că expeditorul trebuie să fie falsificat. Pentru această condiție, puteți alege oricare dintre acțiunile disponibile (eliminarea, carantina, modificarea subiectului literei etc.). În plus, a existat o nouă acțiune suplimentară pentru detectarea forțată a e-mailurilor: înlocuiți valoarea antetului De la valoarea de la e-mail de la. Această acțiune nu oferă nicio opțiune:

Articole similare

Trimiteți-le prietenilor: