Datele inițiale: rețeaua locală configurată cu DNS activ, în primul rând, a configurat Kerio Winroute pentru toți utilizatorii. Cine nu a citit articolele CORRECT DNS setup and interfaces de rețea. și Kerio Winroute Firewall: CORRECT Politica de trafic. face-o acum. Ele sunt puțin depășite, în legătură cu lansarea de noi versiuni de Kerio Winroute, dar, în principiu, totul este corect.

Maparea utilizatorilor din Active Directory

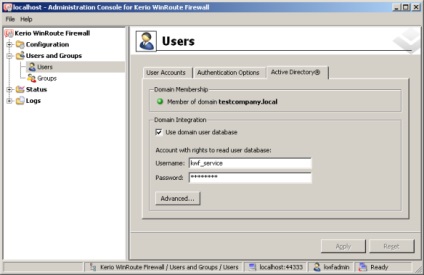

Mai întâi, trebuie să configuram conexiunea Kerio Winroute către Active Directory (așa-numita cartografiere a utilizatorilor). Pentru aceasta, trebuie să configurați maparea automată a utilizatorilor din AD.

Pentru a face acest lucru, mergeți la KWF> Utilizatori și grupuri> Utilizatori> fila Active Directory, puneți o bifă în baza de date Utilizare domenii de utilizare și introduceți datele necesare acolo:

Nume utilizator - numele utilizatorului de domeniu care se conectează la baza de date AD (suficient pentru utilizatorul normal). Vă recomandăm să configurați utilizator special pentru conexiunea (de exemplu, kwf_service) și a pus să-l DAW «Parola nu expiră niciodată» și «Utilizatorul nu poate schimba parola», că la un moment dat nu au căzut de pe conexiunea la Active Directory.

Parola - parola acestui utilizator.

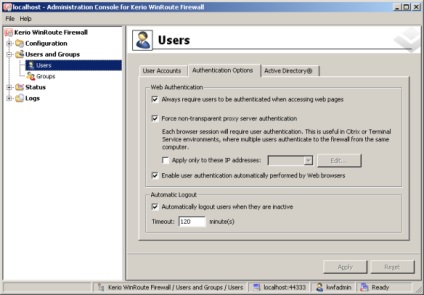

Apoi, accesați Opțiuni de autentificare din fila rămasă și puneți-l în acest fel:

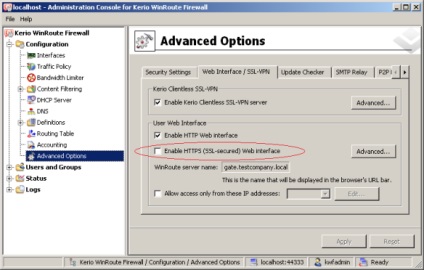

Apoi mergeți la Configurație> Opțiuni Avansate> Interfață Web / SSL-VPN și debifați secțiunea Enable Web Interface HTTPS (securizată SSL). Firește, dacă nu aveți nevoie de acces la interfața web prin SSL.

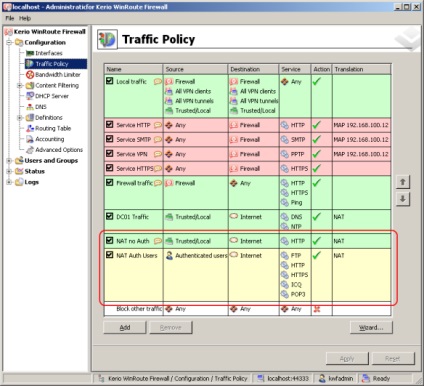

unde suntem interesați doar de două reguli, utilizatorii NAT nu au Auth și NAT Auth. Restul regulilor sunt destul de standard și sunt discutate în articolul Kerio Winroute Firewall: CORRECT Policy Traffic. .

Regula NAT nu Auth - această regulă fără autentificare, care este necesară pentru a permite utilizatorilor neautentificate încearcă să deschidă site-ul pentru a obține de pe pagina de autentificare KWF (în cazul în care acesta este redirecționat, ca urmare a setărilor noastre anterioare). Acolo este autentificat fie manual, fie automat folosind NTLM și după aceea rulează deja regula utilizatorilor NAT Auth. care definește protocoalele disponibile pentru utilizatorii autentificați.

Fiecare utilizator trebuie să facă acest lucru, desigur, deoarece există politici de grup. Această politică poate fi găsit aici: User Configuration> Ferestre Setări> Internet Explorer Întreținere> Securitate> Zonele de securitate și evaluări de conținut> Zonele de securitate și confidențialitate> Internet (Security Level: Personalizat)> Autentificare utilizator> Logon> log on automat cu numele de utilizator și parola curentă.

Utilizăm două astfel de scripturi, unul pentru Logon, altul pentru Logoff.

De ce este necesar în domeniu? Eu, sincer spun, ați uitat deja, dacă termin scrierea articolului, o voi verifica.

Ei bine, în certificat, în principiu, este scris, ce pentru, este necesar pentru un server terminal. Din nou, voi reflecta acest punct dacă scriu acest articol.

trebuie să fie în domeniu pentru a obține acreditările în domeniu. În cazul în care computerul nu este membru al domeniului, atunci controlerul de domeniu nu îi va oferi niciun fel de date.

dar cum rămâne cu utilizatorii care folosesc alte browsere?

se dovedește că NAT nu Auth este o gaură .... permite utilizatorilor neautorizați să utilizeze fără griji protocolul HTTP.

norme de manual)) pare rău pentru sarcasm)

Și citiți cu atenție, poate nu puteți 🙂

Regula NAT nu Auth - această regulă fără autentificare, care este necesară pentru a permite utilizatorilor neautentificate încearcă să deschidă site-ul pentru a obține de pe pagina de autentificare KWF (în cazul în care acesta este redirecționat, ca urmare a setărilor noastre anterioare). Acolo este autentificat fie manual, fie automat folosind NTLM, după care rulează deja regula utilizatorilor NAT Auth, care determină protocoalele disponibile pentru utilizatorii autentificați.

Este necesar să dezactivați UAC.

Aceasta este, desigur, o opțiune. Dar un alt moment incomod a apărut. Cu UAC dezactivat, acum este imposibil să executați ceva în numele administratorului, când un utilizator obișnuit este conectat la sistem. Trebuie să vă conectați la contul de admin. Desigur, îmi place că UAC nu atât de deconectat. A trecut prin GP.

Trimiteți-le prietenilor: