Colaborarea cu ruterul Cisco și cu sistemul de operare Internetworking (IOS) este o modalitate excelentă de a experimenta conceptele și echipamentele de rețea cu beneficiile creșterii carierei.

ARUBA INSTANT WI-FI: SIMPLĂ, PUTERNICĂ, DISPONIBILĂ

Este necesar un router Cisco care are cel puțin două interfețe Ethernet. Modelele 806, 836, 851 și 871 sunt convenabil de utilizat la domiciliu sau într-un birou mic, fiind proiectate pentru aceasta. Modelul 851 poate fi cumpărat de la magazinul de internet pentru câteva sute de dolari. Cu toate acestea, modelul 2610 este la fel de eficient și probabil deja instalat în dulap pentru echipamentul din birou și poate fi solicitat un timp.

Este necesar, de asemenea, un cablu Cisco (cablu de răsturnare). La celălalt capăt, se află o mufă modulară cu opt poziții și opt conductori pentru conectarea la router; pe de altă parte - un conector serial DB-9. În ultimii ani, cablurile de consolă furnizate împreună cu echipamentele Cisco au fost vopsite în albastru.

Conectați routerul la computer și porniți programul de emulare a terminalului

Conectați routerul la computer prin intermediul cablului consolei și porniți programul de emulare a terminalului. Parametrii portului sunt 9600.8, N, 1. Dacă nu aveți experiență de conectare a dispozitivului direct printr-o conexiune serială asincronă, este util să solicitați ajutor de la un specialist cu experiență cu produsele Cisco.

Începeți cu comanda de activare pentru a comuta la modul EXEC preferat. Apoi, tastați erase startup-config pentru a obține o configurație goală. Reporniți ruterul utilizând comanda de reîncărcare. Dați un răspuns negativ promptului IOS pentru a intra în caseta de dialog de configurare inițială.

Acești pași pot părea incomprehensibili pentru cei care anterior trebuiau să lucreze numai cu dispozitive Cisco care funcționau într-un mediu de producție. Unii administratori au mai multe șanse să utilizeze Telnet pentru configurarea hardware sau chiar SSH mai bun. Această opțiune nu este potrivită dacă doriți să începeți cu o configurație curată, deoarece în acest caz, accesul prin Telnet sau SSH nu este posibil la început.

Identificarea interfețelor routerului

Uită-te la panoul din spate al router-ului și determina ce porturi Ethernet vor fi utilizate în ce scopuri. Un port va fi utilizat pentru conectarea la un dispozitiv care accesează rețeaua globală WAN, cum ar fi un modem de cablu; altul se va conecta la rețeaua locală. Dacă utilizați un dispozitiv 851W, acordați atenție etichetei: FastEthernet4 este interfața WAN, iar porturile cu FastEthernet0 la FastEthernet3 sunt interfețe LAN.

Dacă nu există marcaj pe interfețele routerului, puteți introduce comanda

arata scurta interfata ip

din modul privilegiat EXEC pentru a afla numele.

Acum puteți începe instalarea în sine. Din modul EXEC privilegiat (dacă nu este activ, introduceți comanda de activare), porniți modul de configurare a terminalului utilizând comanda

nici un domeniu de căutare ip

pentru a împiedica IOS-ul să încerce să convertească numele de domeniu introduse cu greșeli. Utilizatorii care sunt siguri de infailibilitatea datelor de intrare pot sări peste acest pas.

De asemenea, este util să introduceți comanda

fără consolă de înregistrare

astfel încât IOS nu emite mesaje syslog la consola în timp ce rulează. Sunt foarte deranjante în procesul de introducere a datelor de pe tastatură.

Pentru a intra în modul de configurare pentru această interfață. Comandă pentru modelul 851W:

Folosesc 192.168.100.1 cu o mască de clasă C, astfel încât comanda arată astfel:

adresa IP 192.168.100.1

255.255.255.0

Comanda este afișată pe două rânduri, dar trebuie să fie introdusă într-o singură linie. Dacă doriți, puteți utiliza vizualizarea Routing Inter-Domain Classless (CIDR), apoi comanda va arăta astfel:

adresa IP 192.168.100.1/24

și apoi echipa

adresa IP dhcp

apoi utilizați comanda de ieșire pentru a ieși din modul de configurare a interfeței.

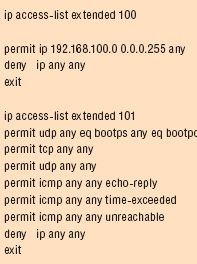

Lista de acces 100 va fi aplicată la interfața LAN. Primului rând i se atribuie o listă de acces, iar ruterul este transferat în modul de configurare a listei de acces. Următoarea linie este lăsat să curgă în interfața de oricare dintre IP-trafic în funcție de rețea (192.168.100.0/24). Masca de subrețea poate părea ciudată, dar nu este o greșeală. Listele de acces IOS utilizează măști de subrețea inversate. Ele sunt ușor de calculat manual, scăzând fiecare octet al măștii convenționale 255. Astfel, 255.255.252.0 mască convertită în 0.0.3.255, 255.252.0.0 și transformate în 0.3.255.255 t. D.

Cincea, a șasea și a șaptea rânduri permit orice trafic ICMP care provine de la orice sursă; este trimis la orice destinație; este un răspuns ping, un mesaj de expirare sau o lipsă de disponibilitate care ajunge la interfața WAN. Selectați cu atenție tipurile de trafic ICMP permise în rețea, deoarece protocolul ICMP este vulnerabil la diverse atacuri, în special la refuzul de serviciu (DoS). Cu toate acestea, aceste trei linii sunt necesare pentru utilizarea comenzilor ping și traceroute în scopuri de diagnosticare. Ultimele două linii sunt aceleași ca în lista de acces LAN.

Configurarea verificării TCP / UDP / ICMP de bază

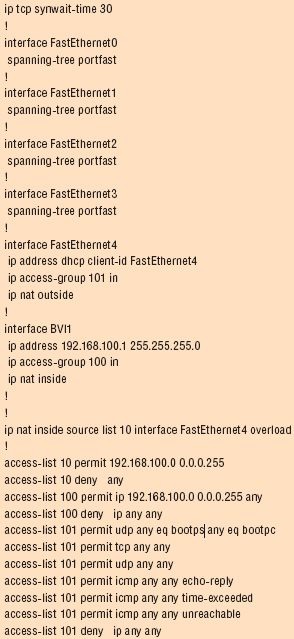

Asigurați-vă că setați pragul de expirare TCP SYN pentru a preveni inundațiile SYN cu refuzul de serviciu:

ip tcp sinwait-time 30

Această comandă spune IOS să închidă orice sesiune TCP care nu a fost instalată timp de 30 de secunde.

Apoi atribuiți reguli separate de verificare pentru ICMP, TCP și UDP:

ip inspectați numele InspectRule icmp

ip inspectați numele InspectRule tcp

ip inspectați numele InspectRule udp

InspectRule poate fi înlocuit cu un nume diferit.

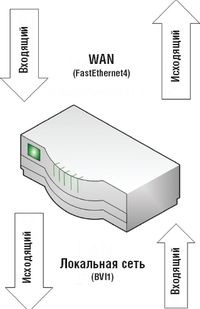

Aplicarea listelor de acces și a regulilor de validare

Aplicați ambele liste de acces și reguli de validare la interfețele corespunzătoare în direcția de intrare. Pentru interfața WAN (în acest caz FastEthernet4), trebuie să introduceți mai întâi modul de configurare a interfeței:

Aplicați apoi lista de acces:

ip-grup de acces 101 in

Rețineți că grupul de acces este utilizat și nu lista de acces. Aplicați regula de verificare:

ip inspectează InspectRule în

În cele din urmă, ieșiți din modul de configurare a interfeței:

Introduceți pentru interfața LAN (în acest exemplu BVI1):

interfața BVI1

ip-grup de acces 100 in

ip inspectează InspectRule în

ieșire

Merită menționat faptul că regula de verificare a IP în direcția de ieșire poate fi aplicată alături de sau în locul direcției de intrare.

standardul listei de acces ip 10

permiteți 192.168.100.0?0.0.0.255

respinge orice ieșire

interfața BVI1

ip nat interior

ieșire

interfață FastEthernet4

ip nat afară

ieșire

În cele din urmă, se introduce instrucțiunea NAT reală (într-o singură linie):

ip nat în interiorul sursei listă 10

interfață supraîncărcare FastEthernet4

Activarea interfețelor și dezactivarea STP

Aproape totul este pregătit pentru testarea configurației. Dar mai întâi trebuie să vă asigurați că niciuna dintre interfețe nu este în stare închisă. Pentru FastEthernet4, tastați:

interfață FastEthernet4

nici o oprire

ieșire

Procedura trebuie repetată pentru fiecare interfață fizică a routerului.

Uneori este util să dezactivați protocolul STP pe interfețele interne ale rețelei locale, dacă o asemenea măsură este furnizată în router. Dacă intenționați să organizați o rețea complexă de switch-uri, atunci nu ar trebui să dezactivați STP; dar într-o rețea mică, prin dezactivarea STP, timpul de conectare al dispozitivelor interne ale rețelei locale la router poate fi redus cu un interval de până la 30 de secunde. Pentru fiecare interfață LAN (în acest caz FastEthernet0 la FastEthernet3), introduceți

interfață FastEthernet0

spanning-tree portfast

ieșire

Este timpul să salvați configurația. Introduceți comanda

pentru a salva setările efectuate în memoria nevolatilă și pentru a vă asigura că configurația este restabilită după repornirea ruterului, întreruperea alimentării și în alte situații.

De asemenea, trebuie să introduceți comanda

Problemă: Este necesar să vă îmbunătățiți abilitățile în tehnologiile de rețea într-un mediu de testare.

Soluție: Lucrați cu setările routerului Cisco într-un laborator de testare sau acasă.

De ce aveți nevoie: Cisco router cu două porturi Ethernet cu IOS versiunea 12.2 sau mai târziu, cablu Cisco consola (crossover cablu), un computer cu un port serial, un program de emulare de terminale, și două cabluri Ethernet.

Conectați routerul la computer și porniți programul de emulare a terminalului.

Identificați interfețele routerului

Creați liste de acces.

Configurați verificarea TCP / UDP / ICMP de bază.

Articole similare

Trimiteți-le prietenilor: