Delegația este importantă deoarece stabilește un lanț de autentificare pentru zonele copilului. Dacă toate zonele din lanț sunt semnate utilizând DNSSEC, rezoluția serverelor DNS poate avea doar o singură delegare a ancoră de încredere semnată (DS), cu condiția ca intrările AD DS corespunzătoare să fie disponibile în zona părinte.

Cu delegarea, nu trebuie întotdeauna să setați ancorele de încredere pentru fiecare zonă, verificând cache-ul serverului DNS. În anumite condiții, puteți crea un lanț de autentificare (lanțul de încredere), unde este suficient să aveți numai servicii de domeniu Active Directory ancorele de încredere instalate pentru zona părinte a serverului DNS.

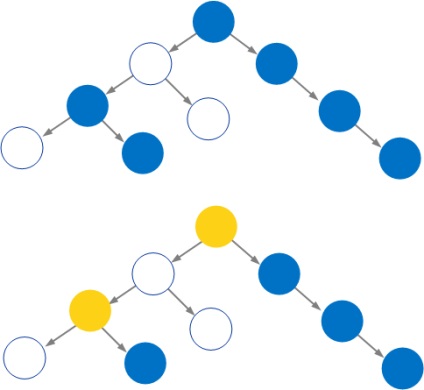

Cu toate acestea, atunci când lanțul de încredere al zonei copilului este rupt, trebuie să aibă instalată propria ancoră de încredere. De exemplu, răspunsurile DNS pentru o zonă abonată A.B.C.com pot fi verificate utilizând ancora de încredere pentru o zonă C.com semnată, cu condiția ca B.C.com să fie, de asemenea, o semnătură. În cazul în care B.C.com nu este semnat, C.com devine o insulă de încredere și necesită o legătură de încredere. Următoarea diagramă arată acest scenariu.

În scenariile în care există insule de încredere, ancora de încredere trebuie să fie înființată pentru rădăcina fiecărei insule. În schema anterioară, încă nu există zone albe care să fie afișate în albastru. În partea dreaptă a copacului este o semnătură completă; în partea stângă a copacului este o semnătură periodică. Pentru ca serverul DNS să poată efectua verificarea DNSSEC pentru zonele semnate, trebuie să configurați ancorele de încredere pentru zonele galbene.

Puteți adăuga legături suplimentare de încredere în zonele abonate ale serverului DNS, dar ancorele de încredere pentru zona în galben sunt suficiente pentru a verifica pe deplin toate zonele semnate.

După semnarea zonei DNSSEC și a zonei părinte este, de asemenea, o semnătură DNSSEC, semnul delegării semnului trebuie adăugat la zona părinte și zona părinte trebuie să fie re-semnat. Acest proces se efectuează de fiecare dată când o nouă zonă copilă este abonată pentru prima dată sau dacă cheia de semnătură este re-semnată folosind noua cheie cu noua cheie. În cazul în care proprietarul zonei semnat, dar nu fac parte din zona de copii, iar în cazul în care procesul de DNSSEC semnătură alternativ zone pentru copii, trebuie să vă re-semna zona după adăugarea delegației înregistrează de fiecare dată când este semnat o nouă zonă de copil. Cu toate acestea, procesul de înregistrare a mai multor zone poate fi optimizat dacă aveți un obiect parent, precum și zonele copil care trebuie să fie semnate.

Ca înregistrare a resurselor DNSKEY, înregistrarea de resurse a semnatarului (DS) poate fi utilizată pentru a crea o ancoră de încredere pentru zona semnată. O înregistrare a serviciilor Active Directory Domain (AD DS) este o dimensiune mai mică decât o înregistrare DNSKEY deoarece conține doar o hash cheie public.

Înregistrările serviciilor de domeniu Active Directory nu sunt adăugate în zona procesului de semnare ca unele înregistrări de resurse asociate cu DNSSEC, chiar dacă delegația există deja în zonă. Pentru a adăuga o intrare Active Directory Domain Services, trebuie să o adăugați sau să o importați manual. Din fericire, setul de înregistrări al resurselor pentru Active Directory Domain Services (ADS) este adăugat automat la fișierul cheie master atunci când semnați zona. Puteți utiliza acest fișier cu Import-DnsServerResourceRecordDS scrie cmdlet pentru a importa servicii de domeniu Active Directory în zona părinte. Vedeți exemplul următor.

În exemplul anterior, scrie Active Directory Domain Services pentru zona corp.adatum.com copil, au fost importate în zona adatum.com mamă de fișier DSSET care este Bc: \ Windows \ system32 \ directorul dns. Fișierul DSSET se afla în acest director, deoarece serverul DNS local este cheia primară pentru zona copilului. Dacă serverul DNS este cheia principală pentru zona copil nu este același computer ca principal autoritate DNS-server pentru zona părinte, în cazul în care se adaugă Active Directory Domain Services intrări, trebuie să obțineți fișierul DSSET pentru zona de copil și să-l accesibil la serverul principal proxy pentru zona părinte. În plus, puteți adăuga manual intrări AD DS.

Pentru fiecare zonă părinte, înregistrările Serviciilor de domeniu Active Directory trebuie adăugate la lanțul de autentificare. De exemplu, intrările AD DS pentru finance.corp.adatum.com trebuie adăugate la corp.adatum.com pentru a completa autentificarea de la lanțul adatum.com finance.corp.adatum.com. Vedeți exemplul următor.

În cazul în care autentificarea lanț este completată cu delegația necesară în fiecare zonă și scrie Active Directory Domain Services, a adăugat la elementul de bază, un server DNS recursiv poate fi prezent numai în zona de încredere ancora părinte și verificați toate zonele de copil. În exemplul următor, clientul DNS necesită verificarea spațiului de nume adatum.com.

Deoarece ancore de încredere sunt chei publice pentru zonele respective, încredere de ancorare trebuie să fie actualizate la schimbarea cheilor publice pentru zona, de exemplu, în cazul în care zona este re-semnat. În plus, dacă ancorele de încredere sunt distribuite după semnătura zonei și zona devine nesemnată în viitor, trebuie să eliminați ancorele de încredere pentru zonă. În cazul în care ancorele de încredere nu sunt șterse în cazul în care zona nu este semnat, serverele DNS-va continua să încerce să verifice răspunsurile DNS pentru zona, dar acest lucru nu se verifica și, astfel, există DNS eșec rezoluție pentru regiune.

Legăturile de încredere care au fost incluse pentru actualizarea automată a RFC 5011 au informațiile stocate în fișierul% windir% \ system32 \ dns \ RFC5011.csv de pe serverul DNS unde sunt instalate ancorele de încredere.

De exemplu, după semnarea zonei secure.contoso.com, următoarele fișiere sunt create pe cheia master.

În timpul semnării zonei, înregistrările de resurse DNSKEY sunt adăugate, de asemenea, la înregistrările RRSIG, NSEC și alte înregistrări. Active Directory Domain Services nu sunt adăugate automat în zonă.

Fișierul KEY (DNSKEY) are următorul format: <имя зоны>

Două chei sunt prezente în fișier. Dacă câmpul de steag este un număr impar, cheia reprezintă cheia de semnare a cheii (punct de intrare sigur). Dacă câmpul de pavilion este un număr par, cheia este ZSK. In exemplul anterior, ambele chei sunt KSKs, deoarece câmpul de pavilion 257. Protocolul întotdeauna DNSSEC, ceea ce reprezintă numărul 3, iar algoritmul este RSA / SHA-256, care corespunde numărului 8.

Fișierul DSSET (DS) are următorul format: <имя зоны>

Dacă adăugați o ancoră de încredere în serviciile de domeniu Active Directory pentru Active Directory DNS-server și înregistrarea DS este prezent în zona de DNS, trebuie amintit că Active Directory Domain Services intrările nu sunt adăugate automat în timpul Zona de semnare - DNS-server utilizează Active Directory Domain Services intrările Digest pentru a obține DNSKEY pentru zonă.

Articole similare

Trimiteți-le prietenilor: