ARUBA INSTANT WI-FI: SIMPLĂ, PUTERNICĂ, DISPONIBILĂ

Amenințarea ascunsă este găsirea și distrugerea

Creșterea amenințării

Având în vedere disponibilitatea kitului rădăcină pentru toți agenții, rămâne să fiți surprinși de faptul că nu toți hackerii folosesc acest instrument pentru a-și masca virușii. Chiar mai surprinzător este faptul că setul rădăcină este neglijat de către dezvoltatorii de programe spyware și alte programe rău intenționate, care datorită acestei tehnologii ar putea deveni complet invizibile. Unitatea de asistență și suport Microsoft CSS (Service și asistență pentru clienți MS) și companiile antivirus uneori raportează descoperirea de pachete similare instalate pe computerele client, dar acest lucru este rar.

Elementele de bază ale kitului rădăcină

Acest lucru ia determinat pe dezvoltatorii pachetelor de kituri radicale să caute soluții mai complexe, care nu sunt înlocuite de aplicații individuale, ci de apelurile API utilizate de toate utilitățile pentru a obține informațiile necesare. Interceptarea apeluri API în care programul primesc o listă de procese active, și poate detecta malware-ul, kit de rădăcină ascunde nu numai din Task Manager, dar din toate programul de procesare lista de procese, fie direct sau indirect, provocând API. Kit Modern rădăcină este utilizat pentru a intercepta apelurile API pentru a ascunde fișiere, directoare, chei de registry și valori, servicii Windows, drivere de dispozitiv, TCP / IP, porturi conturi și procese de utilizator - pe scurt, orice obiect care poate ascunde programe rău intenționate. Cu kitul rădăcină, malware-ul poate obține drepturi complete de a gestiona sistemul infectat.

Ecranul 1. Fișiere ascunse ale Hacker Defender

Figura 1 prezintă un exemplu de kit comun rădăcină, cunoscut sub numele de Hacker Defender. Hacker Defender constă dintr-un fișier de configurare și un modul executabil. La pornire, hxdef.exe ascunde fișierele, directoarele, unitățile, serviciile, procesele și porturile TCP / IP listate în fișierul de configurare. În mod implicit, fișierul de configurare ascunde toate elementele conținute în hxdef. Prin urmare, după ce a sunat hxdef, directorul care conține kitul rădăcină pare gol.

În Windows, există mai multe niveluri de apeluri API, așa cum se vede în Fig. 1. Diferitele seturi de root-uri funcționează la diferite niveluri API, în funcție de obiectivele și abilitățile dezvoltatorului. API-urile de nivel superior sunt mai bine documentate și mai accesibile pentru înlocuirea kit-ului rădăcină, interceptarea API la nivel inferior vă permite să ascundeți mai îndeaproape funcțiile "adăugate". Un kit root, care interceptează un API de nivel superior, poate fi detectat prin apelarea directă a funcțiilor API de nivel inferior.

Cele mai puternice (și greu de dezvoltat) sunt kitul rădăcină, care rulează în modul kernel. Cu toate acestea, sistemul de bază la nivel de kit de rădăcină ar trebui să solicite ca programul să lucreze cu drepturile de a instala drivere de dispozitiv și, prin urmare, atunci când executați ca un utilizator neprivilegiat, ea nu poate face nimic (spre deosebire de kit de root la nivel de utilizator). Nivelul kitului de bază al kernelului sistemului cere ca dezvoltatorul să aibă cunoștințe aprofundate și codificare expert, deoarece cea mai mică eroare poate duce la un accident de sistem imediat. Și prăbușirea sistemului este extrem de nedorită pentru dezvoltatorul kitului rădăcină, deoarece sarcina sa principală este de a face ca afacerea lui neagră să fie invizibilă.

Nivelul de utilizator al kitului de bază

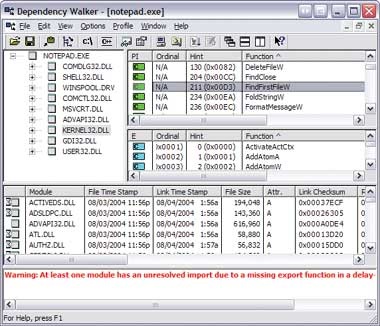

Ecranul 2. Importați funcția FindFirstFile cu aplicația Notepad

Kitul rădăcină la nivel de utilizator modifică, de asemenea, API-ul Windows și API-ul kernel-ului în modul utilizator. Deja menționată Hacker Defender folosește această tehnică. Modificarea constă în scrierea codului kitului rădăcină la procesul țintă și înlocuirea primilor câțiva octeți ai funcției de variabilă astfel încât controlul să fie transmis codului kitului rădăcină. După ce kitul rădăcină devine controlat, este apelată versiunea originală a funcției numite, atunci datele după procesarea corespunzătoare sunt returnate procesului de apelare.

Nivelul kitului de bază al kernelului

Utilizată pe scară largă este tehnologia kitului rădăcină pentru nivelul kernel-ului sistemului de operare, care constă în manipularea directă a obiectelor de kernel. Această metodă de atac înlocuiește structurile de date ale kernelului sistemului, și nu API-urile care returnează informații despre structurile de date. Pentru a ascunde procesul, de exemplu, kitul rădăcină elimină procesul din lista proceselor active, care este susținută de kernel-ul sistemului. Astfel, informația NtQuerySystem nu poate raporta prezența unor procese, deoarece funcția extrage această informație din lista proceselor active, dar nucleul intenționează să transfere controlul la firele de execuție care se află în proces. Acest tip de ascundere se aplică, de asemenea, structurilor driverului dispozitivului, dar nu poate fi aplicat cheilor de registry, setărilor de registry, fișierelor și directoarelor, deoarece aceste obiecte nu pot fi reprezentate ca simple structuri de date statice. Tehnica modificării directe a obiectelor de kernel pentru mascare este folosirea kitului rădăcină FU.

În cele din urmă, ultima metodă de mascare utilizată de kitul kernel kernel kernel este driverul de filtrare a sistemului de fișiere. Acest driver este situat în partea de sus a driverelor sistemului de fișiere (un exemplu al unui astfel de driver este driverul NTFS), dar sub nivelul API al apelurilor de sistem. Astfel, driverul de filtrare a sistemului de fișiere poate observa întreaga funcționare a aplicației cu sistemul de fișiere. Toate scanerele antivirus bazate pe fișiere utilizează tehnologia de filtrare a sistemului de fișiere pentru a intercepta operațiunile de deschidere a fișierelor, astfel încât antivirusul să aibă capacitatea de a scana un fișier executabil înainte de a-l trimite la conducere.

Procesul de ascundere

Împiedicați apariția și detectarea kitului rădăcină

Este mai bine să împiedicați kit-ul rădăcinii să infecteze computerul decât să încerce să detecteze și să elimine setul rădăcină care a pătruns deja în sistem. Măsurile de securitate înseamnă utilizarea unui perimetru de securitate care combină programele antivirus și anti-spyware, firewall-urile și, cel mai important, utilizarea conturilor în munca zilnică care nu au drepturi administrative. Dacă bănuiți că computerul este infectat cu un kit root, este mai bine să îl examinați mai întâi. Antivirusurile antivirus moderne și antispyware-ul nu detectează un kit rădăcină, dar există deja programe specializate de căutare a kitului rădăcină, programe de depanare a kernel-urilor și diagnostice proces care pot detecta mai multe seturi rădăcină.

Metoda generală pentru detectarea prezenței kitului rădăcină este de a examina computerul din toate punctele de vedere și de la toate nivelurile și apoi să analizați rezultatele. Orice neconcordanță poate indica prezența unui kit rădăcină pe computer. Aceasta este de a detecta prezența în procesele rău intenționate de sistem deghizat necesare pentru a colecta rezultatele diverselor instrumente de diagnosticare pentru a analiza rezultatele furnizate de depanatorul kernel, și pentru a compara rezultatele. O metodă relativ simplă de detectare a fișierelor camuflate - verificați conținutul unui director de pe un sistem Windows care rulează, apoi descărcați cu bună știință sistem „curat“, din nou, pentru a efectua o scanare director și comparați rezultatele celor două teste. Utilizatorii programului Microsoft Software Assurance (SA) poate beneficia de mediu pentru Windows Mediul preinstalare (Windows PE), care este un CD bootabil pentru a rula un mediu cu caracteristici complete pentru Windows - sisteme de referință ideale pentru o astfel de comparație.

În prezent, cel puțin o companie antivirus, F-Secure, a lansat o versiune beta a produsului de detectare a kitului root, tehnologia F-Secure Blacklight Rootkit Elimination. Fără îndoială, vor apărea în curând și alte evoluții în acest domeniu.

Detectarea cu RootkitRevealer

Incoerențele care pot fi detectate de RootkitRevealer nu indică neapărat prezența unui kit rădăcină în sistem. Orice modificare referitoare la registru sau sistemul de fișiere, - crearea, ștergerea și modificarea fișierelor sau setările de registry care pot apărea între API sesiuni de scanare apeluri superioare și niveluri mai scăzute pot fi reflectate RootkitRevealer ca o nepotrivire. De exemplu, serviciul Microsoft SQL Server actualizează periodic valorile timestampului în registrul de sistem și această modificare va fi inclusă în raportul Rootkit Revealer ca o nepotrivire.

Un alt exemplu tipic de neconcordanță este setările de registry care conțin numele de sfârșit de linie (caracterul cu codul 0) din nume. Aceste nume nu sunt pe deplin vizibile pentru API-ul Windows, deci setările nu pot fi editate în regedit. Deoarece aceste partiții sunt vizibile pentru kernelul API, unele aplicații utilizează astfel de parametri pentru a ascunde datele de licențiere și alte informații importante. RootkitRevealer afișează pe deplin aceste neconcordanțe, deoarece potențial kitul rădăcină poate ascunde codul său rău intenționat chiar și în cantități mici de date.

Ascunderea setului rădăcină și a proceselor rău intenționate de la detectarea Rootkit Revealer va necesita kitul rădăcină pentru a ascunde structurile de date ale sistemului de fișiere și de registru, ceea ce va dezvălui prezența proceselor kitului rădăcină. Multe dintre structurile de date nu sunt documentate și manipularea lor astfel încât RootkitRevealer să nu detecteze nicio neconcordanță este foarte dificilă. În prezent, niciun set rădăcină cunoscut nu a atins un asemenea nivel de perfecțiune.

Este doar o chestiune de timp înainte ca dezvoltatorii kitului rădăcină să găsească alte modalități de a detecta scanarea RootkitRevealer și de a-și ascunde procesele. Ca răspuns, Sysinternals va lansa propriile actualizări pentru a preveni detectarea kitului rădăcină. Toate produsele de detectare a kitului root sunt supuse acestui tip de atac orientat, și cu cât detectorul devine mai frecvent, cu atât mai mult este probabil ca dezvoltatorii kitului rădăcină să caute vulnerabilități în acesta. Unele ironii sunt că, pentru a rezista detectării din kit-ul rădăcină, programele de detectare încep să utilizeze tehnologiile folosite în kit-ul rădăcină.

Cum se root root kit

Ce ar trebui să faceți dacă aveți o suspiciune de a infecta un computer cu un program rău intenționat ascuns cu ajutorul unui kit rădăcină? Dacă instrumentul de eliminare este obținut din surse de încredere, cum ar fi Microsoft CSS sau furnizorii de antivirus, îl puteți utiliza, altfel singurul mijloc de încredere este reformularea hard disk-ului cu reinstalarea Windows. Nu vă înșelați pe cheltuiala declarată de unele programe pentru a elimina kit-ul rădăcină prin lupte, cum ar fi redenumirea fișierelor care presupun că vă permit să luptați cu kit-ul rădăcină. Kitul rădăcină modernă conține protecție integrată împotriva redenumizării, în plus, instrumentul dvs. poate pur și simplu să nu detecteze componentele individuale ale kitului rădăcină, iar calculatorul va rămâne în continuare infectat.

Distribuiți materialul împreună cu colegii și prietenii

Articole similare

-

Command interpreter cmd - ferestre enciclopedice electronice

-

Cum de a sparge parola de administrator pe Windows 10, instalat pe un laptop nou cu bios uefi cu

Trimiteți-le prietenilor: