Spre deosebire de servere complete în cazul în care de obicei configurate PAM (conectabile autentificare Module), care restricționează accesul la server pentru o anumită perioadă de timp în config după mai multe (de obicei trei la cinci) de încercări nereușite de login într-un router linux decupaje. PAM nu este pe ea, deci nimic nu-l împiedică să croakă. Și această idee - și confiscarea brută de routere - Astăzi, putem spune, într-o tendință!

Hacking router-ul

De ce trebuie să apuc un router? Depinde de imaginația hackerului: îl puteți folosi pentru a trimite spam, pentru a deveni un sox privat (proxy). Și puteți să vă vindeți accesul pe care îl obțineți - este o plăcere, potrivit unei cunoștințe, până la 200 de dolari pe lună, iar acest produs este foarte popular.

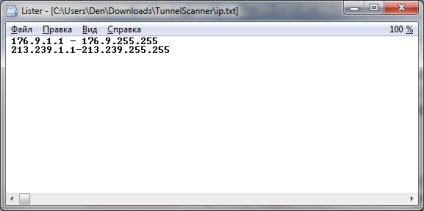

Scanați routerele

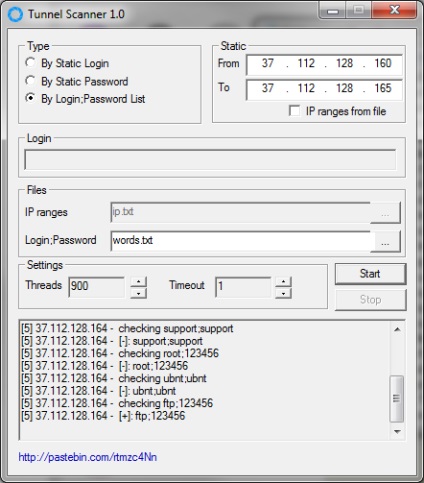

Pentru a avea acces, hackerii folosesc un scanner tunel simplu, dar eficient. Parametrul Type specifică tipul de scanare: prin autentificare statică, prin parolă statică, prin lista de login / parolă. A treia opțiune (prin conectare, lista de parole), ca regulă, este cea mai eficientă.

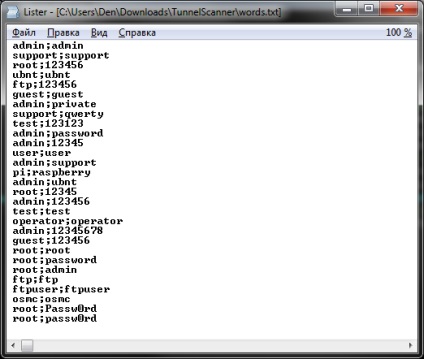

Lista de conectări și parole este specificată de parametrul Login. În mod implicit, este preluat din fișierul words.txt. Desigur, exemplul listei de mai jos este destul de mizerabil, dar cred că pe web veți găsi cu ușurință mai avansate (sau vă puteți arăta inteligența și creați propria dvs.).

Lista de conectări și parole

Parametrul Threads specifică numărul de fire simultane pentru brute. Valoarea implicită este 900 - este mai mult decât suficient. Parametrul Timeout specifică timpul de expirare în secunde între încercări.

Ei bine, rămâne să apăsați butonul Start.

Tunel Scanner la locul de muncă

După cum puteți vedea, am primit deja primele rezultate. Să le analizăm:

Articole similare

Trimiteți-le prietenilor: