Această publicație este a doua parte a articolului "Hacking Windows cu BackTrack 5 R1 și Metasploit Framework 4.0". A doua parte vă va spune despre hacking-ul Windows cu Armitage. Prima parte a articolului poate fi vizualizată aici.

Hacking Windows cu Armitage

Armitage este un instrument grafic Metasploit pentru controlul atacului. Acesta vizualizează țintele, oferă exploatări și utilizează, de asemenea, alte capabilități ale mediului Metasploit.

Cele mai bune caracteristici ale Armitage sunt:

- Prezența interfeței grafice

- Selecția automată a exploatelor

- Selectarea și configurarea exploitărilor

- Server proxy folosit în SOCKS Metasploit

Armitage este prezent în pachetul complet de instalare Metasploit 4.0.0. Acesta include tot ce avem nevoie, inclusiv Java 1.6.0+ și Metasploit 4.0.0+. Informații despre baza de date și despre modul de conectare a acesteia sunt prezentate aici.

Să începem distracția cu armitage

În primul rând, vă voi arăta calea către programul în sine.

Backtrack-> Instrumente de exploatare-> Instrumente de exploatare a rețelei-> Metasploit Framework-> armitage

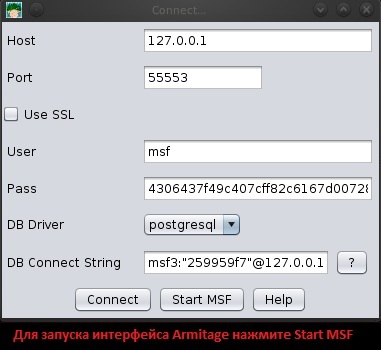

După apelarea aritmei, veți vedea meniul de mai jos. Faceți clic pe Start MSF.

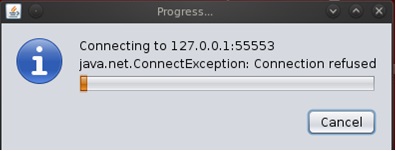

Acum începe procedura de conectare. Este nevoie de maxim 4 minute.

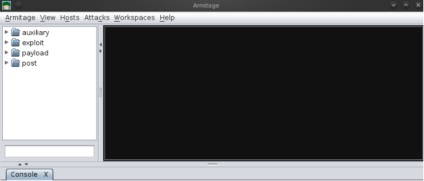

Acum am lansat Armitage, gata să ne ajute în realizarea planurilor noastre.

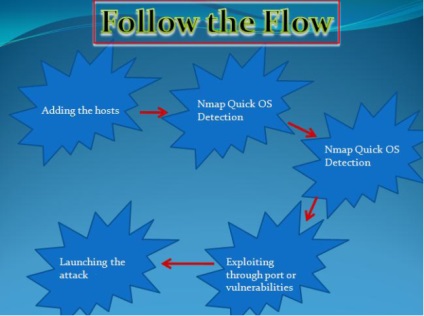

Urmați pașii de mai jos pentru a finaliza atacul.

Pasul 1: Adăugarea unui gazdă

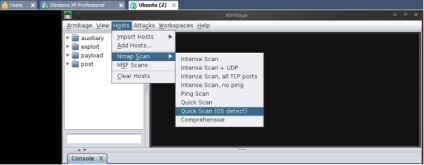

Puteți adăuga o gazdă fie manual, fie scanând rețeaua utilizând Nmap Quick Scan. Vă voi arăta o metodă care utilizează Nmap, care vă permite rapid și ușor să determinați sistemul de operare.

Completăm gama rețelei la discreția noastră.

Acum puteți merge și să aveți o bere, deoarece scanarea va dura mult timp.

După o scanare lungă a întregii rețele uriașe, nmap mi-a dat doar un computer. E o glumă. Eu folosesc VMWare, deci nu există decât un PC vulnerabil în rețea. Dar dacă am fi scanat o rețea reală, lista ar fi mult mai mare.

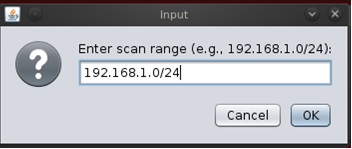

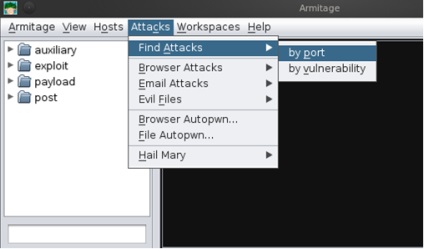

Pasul 2. Vectorii de atac

Ni s-au oferit două tipuri de atac: pe port și pe vulnerabilitate. Dacă intenționați să efectuați un atac prin rețea, ar trebui să alegeți tipul "de port", deoarece atunci când vorbiți despre atacul sistemului de operare, acest tip de atac este mult mai eficient.

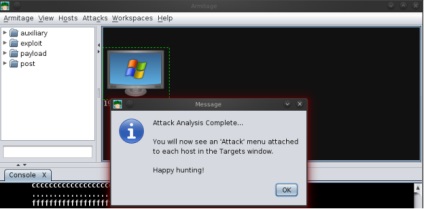

Analiza următorului atac este executată, acum suntem gata să conducem atacul pe PC-ul corespunzător.

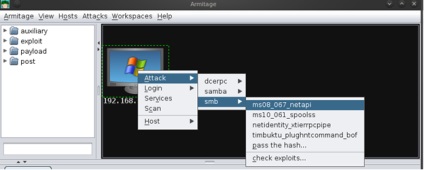

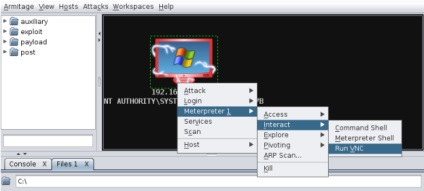

Imaginea de ecran afișează meniul de atac. Selectați exploatarea care rulează cu memoria smb cu numele ms08_067_netapi. Același lucru pe care l-am ales în timpul configurării manuale.

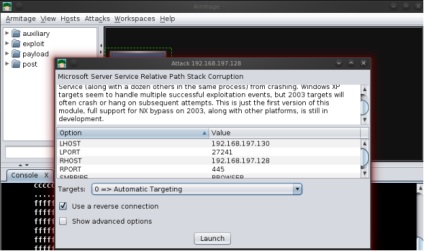

Acum suntem gata să descărcăm programe malware care ne vor ajuta să ne conectăm la computerul țintă.

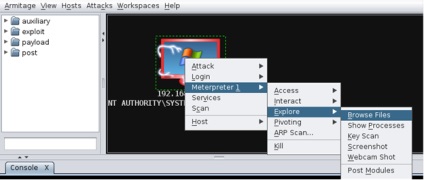

După cum puteți vedea în figura precedentă, computerul este complet sub controlul nostru. Noua sesiune activă este deschisă prin intermediul metodei 1.

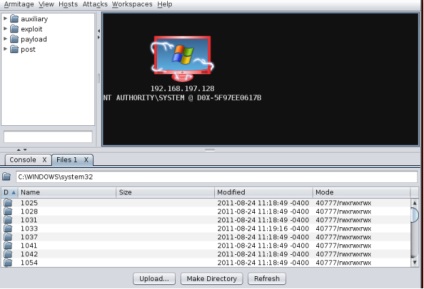

Să vedem ce este pe calculatorul victimei și să lăsăm câteva piese.

Avem trei opțiuni de acțiune. Putem încărca orice date pe mașina victimei. creați sau ștergeți un director sau, cel mai rău dintre toate, rulați orice fișier executabil, de exemplu, malware, destabilizând sistemul.

Acum, să testați conexiunea la distanță prin VNC către mașina compromisă.

După ce faceți clic pe Executare VNC, ne conectăm la mașina victimă utilizând desktopul la distanță. Am realizat obiectivul stabilit.

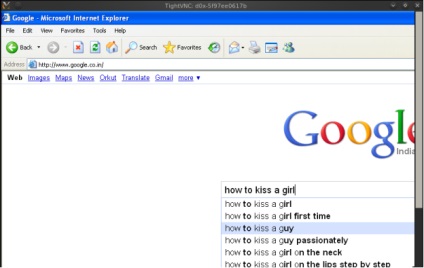

Să vedem ce face victima pe calculatorul său în "live".

Ei bine, victima noastră caută sfaturi, cum să-i sărute prietena lui: P Dar stai! Victima individualizează fraza "cum să săruți un tip": P. Victima noastră este o fată! Jackpot! J

Fapte grave care nu sunt adesea realizate

Este posibil la prima vedere să hack ferestre foarte simplu, dar mă tem că acest lucru nu se va întâmpla cu utilizarea corectă a firewall și alte caracteristici de securitate. Încercam să accesez un computer cu un firewall activat, dar nu puteam. Înainte de a scrie acest articol, am citit o mulțime de lucruri pe această temă, însă niciunul dintre ei nu vorbea despre cum să acceseze o mașină protejată de un firewall și alt software de protecție software. Poate că am greșit în ceva, apoi încercați-l singur și împărtășiți experiența cu mine.

Rahul Tiagi este antrenorul companiei Ethical Hacking Corporation, care are o experiență de 4 ani în domeniul securității informatice și a hackerilor etice, al cărei scop este creșterea securității organizației. A lucrat ca principalul reprezentant al companiei TCIL-IT din Chandigarh și vicepreședinte al companiei indiene pentru securitatea cibernetică și împotriva hackerilor.

Articole similare

Trimiteți-le prietenilor: