Igor Goldovsky, Director General al CJSC "Tehnologii de plată"

După cum se știe, autentificarea este un element esențial al aproape oricărui sistem informatic modern, fie acesta este DBMS, sistemul de e-mail, Internet banking, e-commerce sau un alt canal pentru furnizarea de servicii. În acest caz, ori de câte ori serviciul (serviciu) este limitat în utilizare, este necesar să se verifice faptul că persoana care solicită acest serviciu sau serviciu are dreptul să o primească. Și pentru aceasta este necesar să se efectueze mai întâi autentificarea acestei persoane, adică să se demonstreze că persoana care se numește subiectul lui X este astfel și apoi să verifice disponibilitatea serviciului solicitat de a supune X.

Recent, în problemele de autentificare a clienților de la emitenți, două tendințe sunt clar văzute:

• dorința de a unifica procedura de autentificare pentru toate canalele de livrare clienților de servicii;

• Neîncrederea parolelor statice (cea mai comună metodă de autentificare a clienților) ca fiind cea mai puțin fiabilă metodă de autentificare.

Prima tendință este evidentă. Clientul este interesat de utilizarea unei proceduri unice de identificare / autentificare a acestora pentru a avea acces la o gamă largă de servicii, care simplifică foarte mult viața - nu este nevoie să vă amintiți parole multiple / coduri / numerele de identificare pentru a lucra cu toată infrastructura, care necesită-l autentificare - cu e-mail corporative, Internet bancare și altele asemenea. A doua tendință este, de asemenea, de înțeles. Parola statică este emisă o singură dată pentru o perioadă considerabilă și poate fi compromisă și, prin urmare, este utilizat de către autorii fraudelor pentru a obține servicii de la un client legitim.

Pentru a proteja împotriva furtului similar al parolelor statice, s-au propus diverse scheme de generare și folosire a parolelor dinamice sau, așa cum se mai numește, parole unice (sau OTP scurte). Un exemplu al algoritmului de generare OTP pe scară largă în industria bancară este metoda programului Chip Authentication (CAP), dezvoltată de MasterCard Worldwide și acceptată pentru utilizare în cadrul Visa Int. sub marca de autentificare dinamică a parolei (DPA).

Pentru a pune în aplicare clientul metoda PAC ar trebui să posede o carte de IC cu EMV-aplicație, precum și un cititor de card special capabilă să inițieze o parolă generație OTP și afișează valoarea sa format din 8 cifre, cititorul de afișare. Un astfel de cititor poate costa mai multe euro (10-15 euro în funcție de producător și volumul lotului de dispozitive achiziționat). În plus față de costurile suplimentare de a oferi cititorilor posesorilor de carduri, un alt dezavantaj al acestei abordări este faptul că peste cititorul de card clientul trebuie să vină la bancă, și, în plus față de cititorul de card de tranzacție este necesar să aibă la îndemână, care nu este întotdeauna convenabil, deoarece dimensiunea dispozitivului este mult mai mare decât card bancar și în portofel, un astfel de cititor nu se potrivește.

În acest caz, chiar dacă acesta din urmă se poate încărca și utilizarea informațiilor de client confidențiale cartela SIM, singura modalitate posibilă de a pune în aplicare acest lucru în practică este de a pre-încărcare de date pe SIM-card în procesul de personalizare forțează operatorul sau centrul său de personalizare autorizat. personalizare de la distanță a cartelei SIM pe overtheair (OTA - GSM 03.48) disponibilă pentru a descărca de pe datele cartelei SIM și aplicații, și susținută de toate Javakartami, personalizat cu profil de profil suport OTA, nu este utilizat de fapt, în practică, deoarece banca trebuie apoi împărțiți Informațiile sale confidențiale cu operatorul celular. Ideea este că procedura de încărcare a datelor utilizând tehnologia OTA este acum sub controlul complet al operatorului de telefonie mobilă.

• Independența emitentului de aplicații (midlet) de la operatorii de telefonie mobilă;

• Descărcare / ștergere ușoară a aplicațiilor noi;

• Abilitatea de a utiliza o varietate de mijloace low-cost pentru a descărca MIDlet: GPRS, EDGE, USSD, Bluetooth, IrDA, NFC etc .;

2. Cheia Master Client este criptată folosind procedura PBE, care se bazează pe algoritmul 3DES.

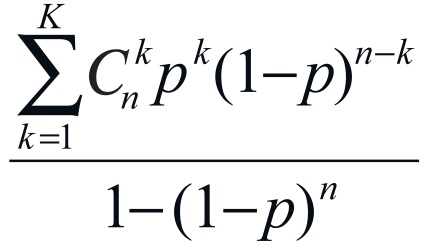

5. O altă modalitate de a compromite datele MIDlet este interceptarea valorii unei singure parole OTP generate de un MIDlet, care, la rândul său, reușise anterior să intercepteze valoarea criptată a Client Key Key. Apoi, prin căutarea tuturor valorilor posibile ale codului PIN mobil, va fi posibil să se determine acele valori în care valoarea rezultată a Cheii Master Client este formată de valoarea OTP interceptată. Se poate demonstra că probabilitatea ca, ca urmare a unei căutări, valoarea OTP interceptată să corespundă nu mai mult de K diferite valori ale codului PIN, este egală cu:

unde n este numărul total de valori diferite ale PIN-ului mobil (cu o valoare PIN numerică de 4 cifre n = 104), p este probabilitatea obținerii uneia dintre n = 108 valori OTP echiprobabile. Înlocuirea valorilor n și p în expresia de mai sus este ușor de verificat: probabilitatea ca valoarea OTP interceptată să corespundă unei singure valori a codului PIN (K = 1) este de aproximativ 0.9999. Încă o dată, într-un număr de aplicații în care valoarea OTP este trecută la serverul de autentificare din mesajul SMS, puteți utiliza valoarea clientului cheie cheie obținută ca urmare a atacului descris numai prin introducerea unui mesaj SMS direct în centrul SMS.

Articole similare

Trimiteți-le prietenilor: