În seria noastră de articole despre rețele virtuale am discutat deja câteva tehnologii și protocoale diferite, caracteristicile lor de funcționare și reglare în rețele virtuale. Cu toate acestea, trebuie să discutăm și mai mult, deoarece găsim tot mai multe informații noi despre rețelele virtuale pe care vrem să le împărtășim.

În acest articol, vom vorbi despre interfața dintre rețelele virtuale și cele reale, și anume tehnologia F FRW (Front VRF). Există o altă tehnologie numită I VRF, dar nu vom vorbi separat, deoarece nu diferă foarte mult de această tehnologie. Deci, tehnologia F VRF presupune conceptul de construire a unei rețele, unde o parte din interfețe se află în tabela de rutare globală și face parte din VRF. Partea care se află în tabelul VRF router virtual, privește în rețeaua externă. Asta crede producătorul Cisco Systems despre asta.

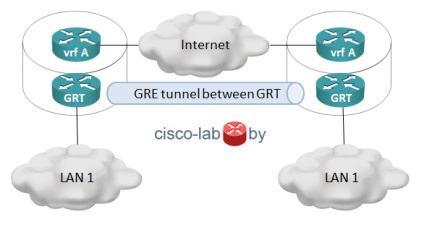

Mai întâi de toate, să ne uităm la viziunea generală a rețelei utilizând tehnologia F VRF (aceasta este logica pe care o vom stabili în acest articol):

Conceptul este, desigur, bun. Dar, în primul rând, este necesar să evaluăm ce avantaje ne oferă această tehnologie. Cel mai important avantaj despre care se referă Cisco este securitatea. Vedem că tabela de rutare în care se află interfața externă nu va conține informații despre rețeaua internă. Prin urmare, un atac efectuat din exterior către rețeaua internă a companiei bazat pe tabela de rutare nu va avea succes: pachetele pur și simplu nu vor mai putea continua. Există și un alt avantaj în contextul subiectului nostru de rețele virtuale, despre care Cisco nu vorbește în mod explicit, dar vom vorbi despre el la sfârșitul articolului, după ce am luat în considerare configurația rețelei.

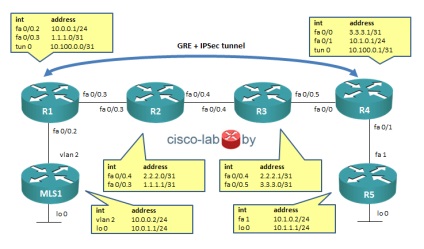

Topologia fizică utilizată este standard pentru acest exemplu, iar topologia logică arată astfel:

Descriem un caz pentru această topologie (eventual în ea te va găsi :-)): Compania vrea să organizeze un VPN site-to-site între birourile dumneavoastră, cu suport pentru punerea în aplicare multicasting și să facă legătura cât mai mult posibil protejate. Ca un protocol pentru rutare dinamică, compania utilizează dezvoltarea Cisco - EIGRP. Două site-uri ale companiei, între care este planificată crearea unei rețele VPN:

1) Site A / Routere MLS1, R1

2) Siteul B / Routerele R4, R5

Urmând recomandările Cisco, dezactivăm în mod prestabilit instalarea EIGRP a cartierului pe toate interfețele și îl includem doar pe cele de care avem nevoie. În alte privințe, configul este absolut simplu și ușor de înțeles.

Acum vom configura partea furnizorului din rețea. Dat fiind faptul că obiectivul articolului nu este stabilit pentru activitatea rețelei ISP, pentru simplitate vom configura protocolul OSPF ca un IGP. Exemplu config cu R2:

În acest caz, trebuie să fiți atenți la cronometrele OSPF modificate. Implicit, cronometrul Hello pentru orice interfață Ethernet din OSPF este de 10 secunde, iar temporizatorul Dead este de 40 de secunde. În cazul nostru, am schimbat valoarea cronometrului Hello la 1 secundă (Dead - 4 secunde) pentru a reduce timpul de convergență al protocolului OSPF, care este esențial pentru rețelele ISP. Și folosesc comanda "ip ospf dead-minim minimum hello-multiplicator" la nivelul de configurare a interfeței, puteți obține timp de convergență OSPF mai puțin de o secundă. Minima înseamnă că intervalul mort va fi de 1 secundă și salut multiplicatorul - câte pachete de salut vor fi trimise pentru această secundă.

Timerele protocolului OSPF de rutare dinamică pot fi configurate înainte ca protocolul în sine să fie configurat. Acum vom configura protocoalele dinamice de rutare. Să începem cu EIGRP:

Configurația interfeței Tunnel0 va fi dată în continuare. ... Și vom continua OSPF:

De fapt, infrastructura de transport este pregătită pentru noi, rămâne implementarea serviciului VPN. Într-unul dintre articolele anterioare, unde am examinat VPN într-o rețea virtuală. am făcut o clarificare că atunci când se reglează un tunel, același strat ar trebui să fie la tunelul însuși și la interfața prin care este construit. Adică, același tip trebuie specificat în "tunel vrf A" și "ip forwarding vrf A" în setările tunelului. Acum vom încălca această regulă, pentru că avem o altă tehnologie:

Tronsonul VPN fără criptare în vremurile noastre tulburi va provoca un zâmbet stricat în majoritatea oamenilor care înțeleg ceva în transferul de date. Prin urmare, vom adăuga criptare (pentru configurarea detaliată și parsarea parametrilor, consultați linkul VPN de mai sus):

Și pentru a ne consolida în continuare securitatea, vom configura autentificarea pentru protocolul de rutare EIGRP pe interfața Tunnel0 (cineva ar putea crede că suntem paranoici, dar nu departamentul de securitate a informațiilor):

Asta e tot, instalarea cazului este completă, traficul este transmis atât în interiorul rețelelor locale, cât și între ei, toți angajații companiei, inclusiv managementul de vârf, sunt fericiți și fericiți.

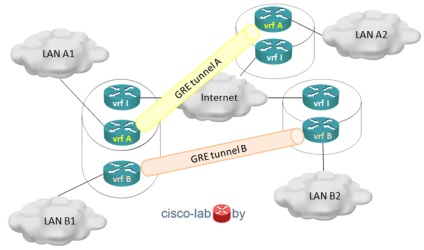

Ca o concluzie a acestui articol, remarcăm avantajul acestei abordări, pe care au promis să vă spunem la începutul articolului. Abordarea împărțirii tabelelor de rutare pentru rețele diferite vă permite să combinați rețelele virtuale distribuite geografic într-o rețea virtuală globală, cu un singur punct de conectare la o rețea externă (Internet). Se pare ca aceasta:

Complet config pentru acest articol puteți găsi aici.

Până data viitoare, prieteni! Mult noroc!

Articole similare

Trimiteți-le prietenilor: