Alexandra Guseva

Specialistul în securitatea informației,

CJSC INFOPRO.

Structura generală a centrului de date

Având în vedere că posibilitatea utilizării neautorizate a resurselor protejate nu se datorează aspectelor tehnice, ci acțiunilor dăunătoare, măsurile organizaționale joacă un rol important în crearea unui sistem de protecție fiabil.

Pentru a vorbi despre securitatea informațiilor din centrul de date și în special despre complexitatea construcției sale, este necesar să înțelegem ce este centrul de date.

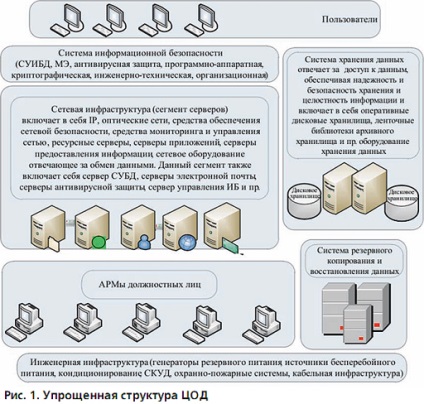

Într-un sens general, în funcție de centrul de date standard EIA / TIA-942 - o clădire sau o parte a acestuia, funcția principală a, care este de a plasa echipamentul de procesare și stocare a datelor, precum și de inginerie de control pentru a-și păstra postul. În spatele acestor cuvinte se află un întreg complex de capacități de calcul interconectate. Pentru a reprezenta aproximativ ceea ce este în joc, în Fig. 1 prezintă structura simplificată a centrului de date, reflectând principalele sisteme implicate în construirea centrului de date.

Desigur, schema de mai sus și altele asemenea nu vor reflecta niciodată structura completă, deoarece pentru fiecare companie de telecomunicații, pentru fiecare bancă, pentru orice altă structură, centrul de date va fi unic și va conține o întreagă gamă de blocuri și legături, dar pentru acest articol este dată o înțelegere generală a compoziției centrului de date.

Structura generală a securității informațiilor în centrul de date

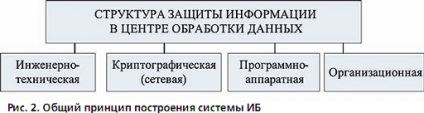

Centrul de date este o mare bancă de date și asigurarea protecției este una dintre principalele responsabilități ale proprietarului său. Indiferent de structura principală a centrului de date în construcția securității informaționale, este necesar să se asigure confidențialitatea, integritatea și accesibilitatea informațiilor. Pentru o construcție mai bună a securității informațiilor, întregul centru de date trebuie împărțit în segmente și fiecare segment trebuie considerat separat. Sistemul IS trebuie să fie structurat și bazat pe o abordare integrată a construcției sale. Principiul general al construirii unui sistem IB este prezentat în Fig. 2.

La prima vedere, acest lucru poate părea un set standard de reguli, dar nu poate fi evitat un gard din cărămidă, gardieni înarmați și antivirus.

Organizarea unui sistem de protecție pe mai multe niveluri

Pentru cea mai eficientă construcție a unui sistem de date IB centrul în articol este prezentat ca un complex format din segmente (figura 1). O astfel de segmentare ar trebui elaborată în detaliu în modelul de amenințare, pentru a ține seama de toate amenințările posibile și a compensa consecințele implementării acestora.

Pentru fiecare segment al centrului de date, este necesar să se creeze mai multe niveluri de protecție, fiecare dintre acestea urmând să includă măsuri organizaționale, software și hardware și tehnice pentru a asigura securitatea informațiilor. Toate acestea presupun complexitatea sistemului de securitate a informațiilor. Pentru o reprezentare vizuală, principiul general al construirii unui sistem integrat de protecție pe mai multe niveluri este prezentat mai jos (figura 4).

Protecția organizațională a informațiilor (OZI)

Se limitează la reglementarea accesului la resursele protejate, activitățile de personal, procesele funcționale de prelucrare a datelor. Având în vedere că posibilitatea utilizării neautorizate a resurselor protejate nu se datorează aspectelor tehnice, ci acțiunilor dăunătoare, măsurile organizaționale joacă un rol important în crearea unui sistem de protecție fiabil. OZI implică dezvoltarea unei întregi game de documente normativ-metodologice și interne organizatorice și administrative. Metodele organizaționale participă, de asemenea, la delimitarea drepturilor de acces și la contabilizarea mass-mediei amovibile. Metodele organizatorice stabilesc reguli de lucru cu informații.

Protecția informațiilor software, hardware și de rețea

Pentru a asigura o protecție împotriva accesului neautorizat, autentificare puternică, delimitarea drepturilor subiecților fiecăruia dintre obiectele-cheie ale centrului de date, monitorizarea și încălcări de control de securitate a informațiilor, de protecție împotriva virușilor, de boot de încredere și control integritatea datelor, evidența și controlul dispozitivelor de stocare amovibile, protecție firewall high-end, cu management centralizat, protecția infrastructurii virtuale, instalarea de scanere pentru detectarea intruziunilor și protecția împotriva accesului neautorizat. Transmiterea și schimbul de date trebuie efectuate prin canale sigure.

Problema de construire a sistemelor de securitate de informații vor fi rezolvate numai dacă este dezvoltat și fără probleme de funcționare sistem complex de protecție a informațiilor, care acoperă întregul ciclu de viață de calcul a infrastructurii, de la dezvoltare la distrugerea sa, precum și întregul lanț proces de colectare, stocare de informații protejate și de prelucrare.

Un model generalizat de protecție pe mai multe niveluri

Acest model oferă:

- protecția de-a lungul perimetrului amplasamentului;

- protecție de-a lungul perimetrului clădirii;

- protecția spațiilor;

- protecția hardware;

- Protecția software-ului;

- protecția directă a informațiilor.

Complexitatea securității informațiilor clădirilor într-un centru de date

finanțare

Furnizarea IS este costisitoare. Si cel mai important, este necesar să se înțeleagă proprietarul centrului de date - în cazul economiilor inadecvate pe termen lung va pierde banii investiți deja. De exemplu, o astfel de situație ar putea arăta astfel: proprietarul asigură perimetrul exterior, echipează sistemul de control al accesului restricționează accesul persoanelor neautorizate pe teritoriul obiectului, dar neglijează diferențierea accesului în cadrul obiectului în sine. Apoi, există amenințări reale la adresa securității informațiilor, puse în aplicare de către persoane de a circula liber pe teritoriul centrului de date interne. În acest caz, sistemul IS va fi ineficient.

Problema personalului

O altă dificultate constă în întrebarea cine va fi implicat în construirea sistemului IS. Și problema problemei personalului este destul de reală chiar și în acest moment al dezvoltării IT. Desigur, este dificil să obțineți o întreagă echipă de profesioniști cu experiență vastă, însă va fi suficient să găsiți niște specialiști buni care să ghideze restul.

Ce ne amenință?

O altă dificultate este definirea corectă a obiectelor de protecție: este necesar să se înțeleagă natura apariției posibilelor amenințări. În acest sens, cunoașterea structurii unui anumit centru de date joacă un rol important. Adesea, în timpul construirii IS, ei uită că sistemul de autorizare ar trebui să prevadă și accesul la resursele protejate ale persoanelor care nu lucrează în întreprinderea respectivă. Ie este necesar să se diferențieze accesul nu numai în rândul "nostru", ci și al "străinilor". Întotdeauna există dificultăți în implementarea OZI. Această etapă necesită o atenție deosebită. Este necesar să se analizeze cu atenție modelul de amenințare, să se ia în considerare toate canalele potențiale de scurgere de informații. Pe baza modelului de amenințare, va fi construit întregul sistem de securitate. Un alt aspect important este dezvoltarea documentelor interne organizatorice și administrative și monitorizarea implementării acestora. Complexitatea ITZI constă în varietatea mijloacelor de protecție. O muncă serioasă de specialiști este necesară în dezvoltarea conceptului de sistem de securitate. Protecția tehnică și tehnică intersectează cu hardware-ul și software-ul, iar în acest sector al IS este important să se abordeze cu atenție selecția mijloacelor tehnice care sunt controlate prin metoda software. Acest lucru este necesar pentru a evita posibilele conflicte între programe de diferite tipuri și producători. Un alt aspect important în alegerea mijloacelor tehnice este posibilitatea de interschimbabilitate în cazul îmbunătățirii și îmbunătățirii sistemului de securitate, care necesită, de asemenea, o atenție deosebită.

Un rol important îl joacă organizarea protecției informațiilor în caz de urgență. Mulți în construcția IB fac greșeala de a neglija această etapă, ceea ce poate duce la daune directe societății în ansamblu.

concluzie

Astfel, centrul de date implică un sistem cuprinzător și continuu de protecție a datelor. În consecință, proiectarea și construcția sistemului complex de protecție a informației trebuie să respecte anumite principii metodologice de cercetare, proiectare, producție, exploatarea și dezvoltarea resurselor protejate. Alegerea metodelor de protecție - este o problemă complexă de optimizare, iar rezolvarea este necesar să se calculeze probabilitatea de apariție a amenințărilor de securitate a informațiilor, costul punerii în aplicare a diferitelor metode de protecție etc. În plus, sistemul de protecție ar trebui să fie îmbunătățită în mod constant odată cu dezvoltarea infrastructurii de calcul .. Cu toate acestea, principala vulnerabilitate a sistemului de protecție a centrelor de date sunt oamenii.

Problema de construire a sistemelor de securitate de informații vor fi rezolvate numai dacă este dezvoltat și fără probleme de funcționare sistem complex de protecție a informațiilor, care acoperă întregul ciclu de viață de calcul a infrastructurii, de la dezvoltare la distrugerea sa, precum și întregul lanț proces de colectare, stocare de informații protejate și de prelucrare.

Articole similare

Trimiteți-le prietenilor: