Mai devreme sau mai târziu, administratorul trebuie să unească birourile companiei într-o singură rețea, iar birourile pot fi împrăștiate în întreaga țară. Există multe metode. În acest articol, mă voi concentra asupra uneia dintre ele: crearea unui tunel EoIP (Ethernet over IP) și criptarea traficului utilizând IPsec. Ca test, vor fi utilizate două Mikrotik RB493G.

Configurarea inițială a standului MikroTik

Routerele vor fi numite M151-office - biroul central și M152-remote1 - biroul de la distanță. Fiecare router are un port WAN. care privește în afară. Pe același port, se ridică un VLAN, care va emula interfața care privește în interiorul rețelei. De ce am nevoie de o interfață VLAN aici, devine clar în timpul testării.

Setarea inițială a microfonului M151-office

Interfața v200-office vlanID = 200 pe interfața wan.

IP-ul extern este 192.168.10.151 pe interfața wan. Intern - 192.168.200.1 pe interfața v200-office.

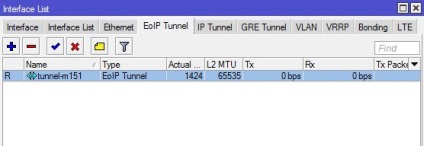

Steaguri. X este dezactivat. R - funcționare

0 R nume = "tunel-m151" mtu = auto actual - mtu = 1424 l2mtu = 65535 mac - adresa = FE. 21. B4. 13. CD-ul. 2D arp = arp activat - timeout = auto

loop-protect = implicit loop-protect-status = off bucla-protect-send-interval = 5s loop-protect-disable-time = 5m

local - adresa = 0.0.0.0 distanță - adresa = 192.168.10.151 tunel - id = 0 keepalive = 10s. 10 dscp = clemă moștenită - tcp - mss = da

dont - fragment = nu permite - calea rapidă = da

[admin @ M152 - remote1]>

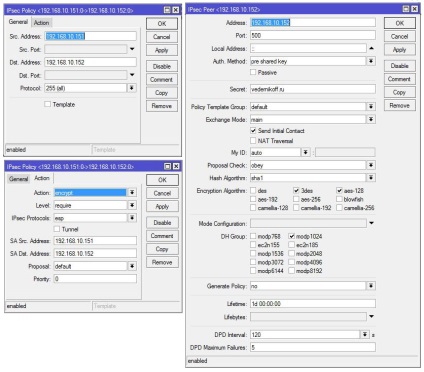

Configurați pe MikroTik IPsec

Aici totul se reduce la faptul că în primul rând indicăm că între astfel de puncte și astfel de puncte ar trebui să fie criptate (politică), iar apoi să specificăm cum (peer).

MikroTik M151-birou

[admin @ M151 - office]> politica IP ipsec

[Admin @ M151 - birou] / IP Politica IPSec> adaugă src - adresa = 192.168.10.151 dst - adresa = 192.168.10.152 SA - src - adresa = 192.168.10.151 SA - dst - adresa = 192.168.10.152 tunel = nici o acțiune = criptați

[administrare @ M151 - birou]> IP ipsec peer

[admin @ M151 - office] / IP ipsec peer> adăugați adresa = 192.168.10.152 secret = vedernikoff. en nat - traversal = nr

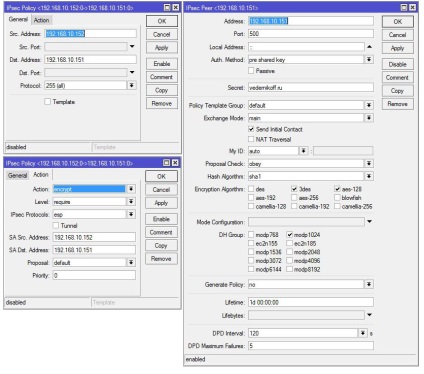

MikroTik M152-remote1

[admin @ M152 - remote1]> politica IP ipsec

[Admin @ M152 - remote1] / Politica IPSec IP> adaugă src - adresa = 192.168.10.152 dst - adresa = 192.168.10.151 SA - src - adresa = 192.168.10.152 SA - dst - adresa = 192.168.10.151 tunel = nici o acțiune = criptați

[admin @ M152 - remote1]> ip ipsec peer

[admin @ M152 - remote1] / ip ipsec peer> adăugați adresa = 192.168.10.151 secret = vedernikoff. en nat - traversal = nr

Aproape toti parametrii sunt aici implicit, si am intrat doar in cele necesare pentru a ne face circuitul sa functioneze. De asemenea, trebuie să configurați firewall-ul de pe fiecare router, se adaugă trei reguli (nu, am pierdut patru din lumina reflectoarelor pentru a ridica GRE tunel de protocol Datorită cititor Pavel subliniat acest !.):

MikroTik M152-remote1

Dacă da, atunci felicitări, am construit o rețea transparentă, care va rula orice trafic, inclusiv DHCP. Ie Puteți pune un server DHCP în biroul central și acesta va fi difuzat către toate celelalte birouri. Cu toate acestea, cu un avertisment important: trebuie să fii absolut (nu, două sute la sută) sigur de calitatea conexiunii, care nu se poate spune despre Internet. Dar, în cazul în care birourile dumneavoastră (sau puncte de vânzare) situate în aceeași clădire - într-un centru comercial, de exemplu, unul configurat DHCP server, în biroul central va facilita viața administratorul dificil.

scalare

Așa cum am promis mai devreme, câteva cuvinte (și nu mai sunt necesare) despre scalare. Linia de jos este simplă: acum am creat un tunel-id = 0 tunel. Conectarea centrului de birouri și a telecomenzii1. Acum creați un nou tunel-id = 1 tunel. care va conecta biroul central cu un birou la distanță2 (de exemplu, la distanță2). Configurați, de asemenea, IPsec. Configurarea ruterului remote2 repetă setarea remote1. iar pe ruterul central va fi necesar să adăugați tunel-id = 1 la podul creat anterior.

În concluzie

IPsec este un subiect extins, esența căruia noi, în general, nu am atins-o. În acest articol, am considerat un caz special de fuziune a birourilor utilizând MikroTik și utilizând IPsec și EoIP. Și dacă sunteți curios și doriți să aflați mai multe despre protecția datelor, atunci începeți, cel puțin, cu Wikipedia.

Până data viitoare!

Citiți de asemenea

Trimiteți-le prietenilor: