Vă mulțumim pentru sprijinul dvs.!

Scopul produsului

În această examinare vom lua cunoștință de interfața și capabilitățile firewall-ului R firewall gratuit. Puteți să-l descărcați de pe site-ul oficial. Dimensiunea distribuției este de 3,7 megaocteți. Este disponibilă numai versiunea în limba engleză. Paravanul de protecție este proiectat să restricționeze accesul la computer prin rețea, să controleze accesul la aplicații din rețea și să împiedice accesul neautorizat al intrușilor, precum și infecția anumitor tipuri de viruși. Avantajul fără îndoială al acestui produs este gratuit.

Instalarea programului R-Firewall este efectuată de un expert care întreabă mai multe întrebări standard. La una dintre etapele de instalare, puteți selecta componentele pe care doriți să le instalați.

În scopuri de testare, am eliminat mărcile din toate articolele, adică expertul de instalare a firewall-ului nu a creat nicio regulă pentru aplicații.

Paravanul de protecție este integrat în Centrul de securitate Windows.

După repornirea computerului, puteți continua configurarea paravanului de protecție.

Fereastra principală a programului este prezentată în figura de mai jos.

Figura de mai sus arată afișarea implicită a interfeței. Această vizualizare afișează numărul minim de setări sub formă de glisoare, pe care le puteți modifica nivelurile de securitate. Trecerea la modul avansat se efectuează cu ajutorul meniului Vizualizare - Avansat.

Reguli și aplicații

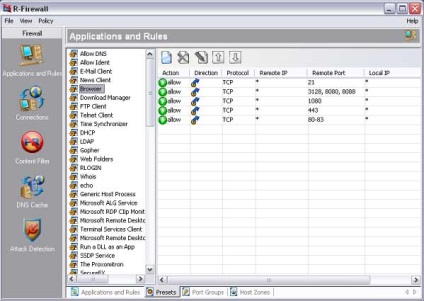

După trecerea la modul avansat, se deschide mai întâi fila Aplicații și Reguli. Exemplul ei este prezentat în figura de mai sus. Imediat după instalarea firewall-ul a creat trei reguli: prima permite schimbul de date cu rețele de încredere (grup de încredere de rețea vor fi descrise mai jos.), A doua regulă de blocare a comunicării cu rețelele interzise (blocate de rețea), al treilea - solicitările pentru utilizator atunci când încearcă să comunice cu rețeaua (sau computere) care nu fac parte nici din grupurile de încredere, fie din grupurile interzise.

Deasupra acestor trei reguli este grupul NETBIOS. care este prăbușit în mod implicit și în care au stabilit norme care să permită stabilirea conexiunii între un computer local și calculatoare (sau subrețele), care sunt încorporate în NetBIOS grup Permis (NetBIOS permise), în ambele direcții.

În colțul din dreapta sus este un buton verde, dând clic pe el conduce la deschiderea unui panou cu o listă de reguli predefinite pentru rezolvarea anumitor servicii.

Un dublu clic pe regula predefinită din panoul din dreapta îl va adăuga în lista de reguli. În figura de mai sus, am adăugat grupul Time Synchronizer. care permite sistemului de operare să sincronizeze timpul cu sursele de pe Internet.

Când configurați regulile, rețineți că firewall-ul le procesează de sus în jos până la primul meci. Asta este, dacă veți crea două reguli, interzicerea primul tot traficul, iar al doilea - care permite traficul de la un anumit server de acces la un anumit server va fi închisă precum și regula de blocare va fi în lista de mai sus, decât să permită. Ordinea regulilor poate fi modificată utilizând butoanele săgeată de pe bara de instrumente.

În configurația firewall-ului există trei niveluri de securitate: Low, Medium, High. Trebuie amintit faptul că normele stabilite pentru fiecare titlu separat, iar apoi nivelul de securitate poate fi schimbat rapid folosind cursorul și firewall-ul se va aplica reguli de filtrare de trafic care sunt create pentru nivelul de securitate selectat.

În aceeași fereastră, sunt configurate regulile pentru aplicații. Imaginea de mai sus arată că paravanul de protecție a creat deja o regulă pentru browser. Atunci când o nouă aplicație încearcă să acceseze rețeaua, paravanul de protecție afișează o casetă de dialog, exemplul căruia este prezentat în figura de mai jos.

Când firewall-ul detectează module noi sau modificări la componente ale unei aplicații care a accesat anterior rețeaua, acesta afișează următoarea casetă de dialog.

Dacă motivul pentru componentele modificate nu este clar, puteți bloca activitatea de rețea a aplicației și puteți scana sistemul cu programe antispyware și antivirus.

Presets (Presetări)

Un exemplu de fila Presetări este prezentat în figura de mai jos.

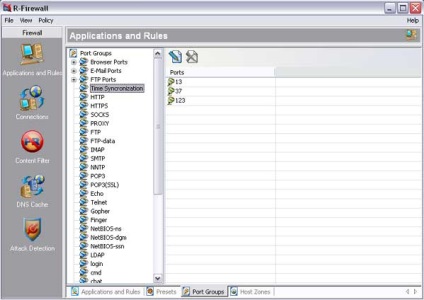

Grupuri de porturi

Un exemplu de fila este prezentat mai jos.

Din captura de ecran, scopul acestei file este clar: aici numerele de porturi sunt grupate, care sunt folosite pentru a lucra cu anumite servicii. Este posibil să creați propriile grupuri, care să includă anumite porturi, intervale de porturi sau puteți combina mai multe grupuri existente într-un grup nou. În viitor, puteți utiliza grupurile create atunci când scrieți regulile, ceea ce elimină necesitatea enumerării în fiecare câmp "Port" a tuturor porturilor necesare pentru configurarea regulii.

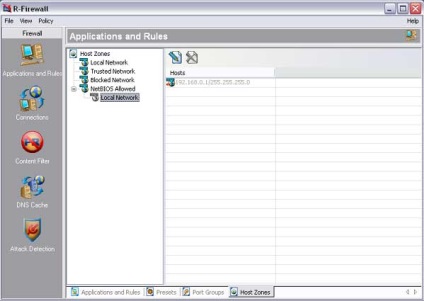

Zonelor gazdă

Un exemplu de fila Zonelor gazdă este prezentat mai jos.

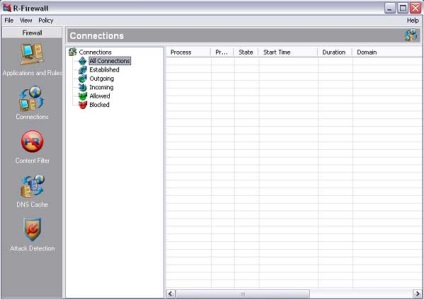

Compuși (Conexiuni)

În fila Conexiuni sunt afișate toate conexiunile active în prezent.

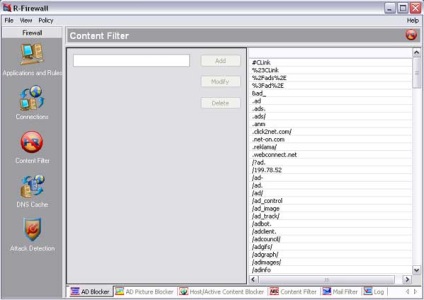

Filtrul de conținut

Aspectul filei este prezentat în figura de mai jos.

Cache interogări DNS (DNS cache)

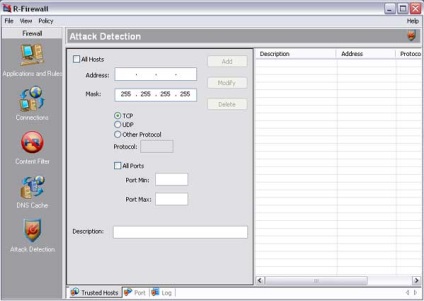

Detectarea atacurilor

Un exemplu de fila Detectare a atacurilor este prezentat în figura de mai jos.

Pe gazdele Trusted (gazde de încredere), puteți lista o listă de calculatoare sau de a specifica o activitate de subrețea, protocoale și porturi care nu ar fi privit ca un atac, care este, de a le exclude de la atacuri detector atenție.

În fila Port, puteți specifica "greutatea" unui anumit port. Cu cât greutatea este mai mare, cu atât detectorul de atac va observa mai îndeaproape acest port și va reacționa mai devreme la un posibil atac.

Testarea R-Firewall

Configurația calculatorului de testare, software-ul folosit în teste

- Celeron Tualatin 1000A pe magistrala 133, adică frecvența procesorului este de 1333 megahertzi.

- Plăci de bază Asus TUSL # 150; 2C, revizuirea BIOS 1011.

- 512 MB RAM, care rulează la o frecvență de 133 megahertzi.

- Winchester Seagate Barracuda 4 80 gigabytes în modul UDMA5.

- Windows XP Pro Rus Service Pack 2.

- Rețea de 10 megabiți de două computere.

- Scaner de vulnerabilitate XSpider 7

- Utilitate pentru inundații în rețea prin ICMP, IGMP, TCP, UDP.

- Proces Explorer de la Sysinternals.

- Utilitate PCAudit2.

Utilizarea memoriei programului și a procesorului

În timpul testării R-Firewall cu ajutorul Process Explorer, au fost înregistrate periodic citirile despre volumul programului de memorie ocupat de proces și despre încărcarea procesorului. Rezultatele sunt prezentate în tabelul de mai jos.

Momentul citirii

Pentru a opri paravanul de protecție, puteți să faceți clic dreapta pe pictograma sa din tavă și să selectați Ieșire. După închiderea paravanului de protecție este descărcat complet din memorie și eliberează toate resursele pe care le ocupă.

XSpider Vulnerability Scanner

Mașina de testare a fost scanată de scanerul de vulnerabilitate XSpider 7. Setările pentru firewall nu s-au schimbat după instalare. Subnetul în care a fost amplasată aparatul de testare sub protecția firewall-ului a fost eliminat din grupul de subrețele de încredere.

O scanare completă a întregii game de porturi detectate portul deschis 445 și vulnerabilitatea descrisă în articolul relevant din Baza de cunoștințe Microsoft.

În timpul scanării, cantitatea de memorie ocupată de paravanul de protecție nu sa schimbat, iar utilizarea procesorului a fost practic zero.

Este un test de firewall pentru linia # 150;

Prima lansare a PCAudit a fost efectuată cu setările implicite R-Firewall. Utilitarul a analizat toate procesele care rulează pe sistem, încercând să trimită informațiile colectate pe serverul său în numele lor. Firewall-ul a detectat încercările de a intra în rețeaua de aplicații, care nu are nimic de a face, și a cerut să se ia o acțiune. Ca urmare, utilitarul a raportat un eșec care a apărut la trimiterea datelor colectate. Deoarece în lucrul de zi cu zi, cel mai probabil, va fi creată o regulă pentru browser, permițându-i să stabilească conexiuni cu orice servere, a fost creată o regulă pentru IE care îi permite să acceseze rețeaua. După ce utilitarul a fost lansat, după cum era de așteptat, a trimis toate informațiile colectate serverului fără probleme și a confirmat-o cu un raport pe pagina care a apărut.

Atacati masina de testat printr-o retea

Pentru a efectua acest test, a fost folosit un utilitar care trimite o cantitate mare de date de diferite tipuri la aparatul atacat folosind diferite protocoale. Testul demonstrează în mod clar comportamentul firewall-ului în condiții extreme.

ICMP # 150; inundație timp de cinci minute a cauzat o ușoară creștere a memoriei ocupate de memorie. Încărcarea CPU sa menținut la nivelul de 70%.

IGMP # 150; inundația a cauzat o încărcare aproape constantă a procesorului la valori apropiate de 100%. Era imposibil să lucrezi pe computer în timpul testului. Cantitatea de memorie ocupată a crescut ușor.

SYN # 150; inundațiile au avut un efect redus asupra performanței calculatorului, cantitatea de memorie ocupată nu a crescut cu mult.

UDP # 150; inundațiile au cauzat încărcarea procesorului de la 6% la 100%, cantitatea de memorie ocupată nu a crescut practic. În timpul testului, sa înregistrat o scădere semnificativă a performanței sistemului.

După toate testele, am găsit o eroare neplăcută: nu am putut deschide fereastra principală a paravanului de protecție. Apăsarea pe pictograma din tavă a condus doar la apariția pe ecran a formei de tip splash cu numele firewall-ului, dar nu am așteptat să deschid fereastra principală, care ar trebui să apară în continuare. Pentru a deschide fereastra principală, a trebuit să închei procesul modulului principal al programului folosind Process Explorer și apoi să îl pornesc din nou din meniul Start. Aceste acțiuni nu au afectat funcționarea serviciului de firewall.

Testarea filtrelor de conținut

Testarea a dezvăluit o problemă serioasă sub forma unui port deschis 445. Dacă actualizarea descrisă în articolul 896422 din Baza de cunoștințe Microsoft nu este instalată pe computer, atacatorul poate executa de la distanță codul arbitrar pe computer. Această problemă înlătură toate avantajele R-Firewall față de produsele comerciale: cerințele sale totale libere și modeste.

Articole similare

Trimiteți-le prietenilor: