Phishingul sau fraudarea în scopul furtului de date prin copierea imaginilor externe ale resurselor populare intră doar în lumea mobilă. În acest articol, vom analiza anatomia unor astfel de atacuri și vom afla exact cum hackerii încalcă cu succes pe banii utilizatorilor de androizi.

statistică

Potrivit statisticilor, 85% din toate dispozitivele mobile sunt instalate una dintre versiunile Android, și nu este surprinzător faptul că majoritatea atacurilor și malware-urilor vizează sistemul nostru de operare preferat. Desigur, situația nu este la fel de rea ca și cu Windows acum 10 ani, dar tendința este înfricoșătoare.

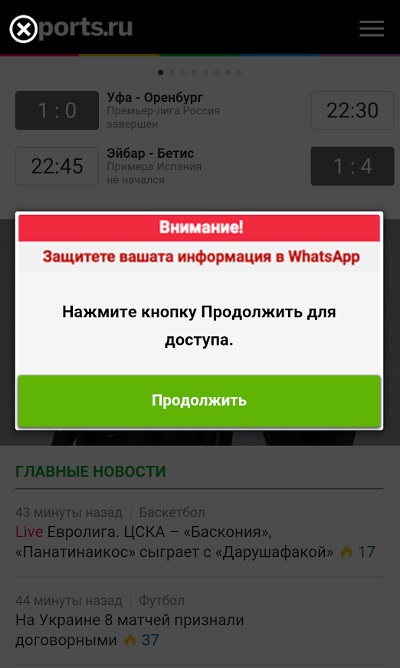

Înșelătorie de phishing

Astfel de mesaje sunt generate pe partea de server și arata destul de stufos. Dar, prin a intra în dispozitiv, un atacator poate face un atac mai elegant și mai eficient. Să vedem cât de dificil este ca Android să înlocuiască o aplicație de lucru cu "analogul" rău intenționat.

În lume, nu există nimic mai universal decât banii, așa că merită să încercați să accesați portofelul utilizatorului. Cum de a scrie bani prin trimiterea de SMS-uri la numere scurte, am spus deja, astăzi vom ajunge la cardul bancar.

Lângă piața Google

Pentru a convinge utilizatorul să împărtășească datele de hartă, trebuie să profitați de încrederea sa într-o aplicație populară și familiară. Aproape fiecare dispozitiv Android are Google Play, un portal pentru accesarea muzicii, a filmelor și a altor aplicații. Acesta este un magazin cu drepturi depline, care vă permite să efectuați achiziții, iar pentru mulți utilizatori nu va fi o mare surpriză dacă aplicația vă solicită să introduceți datele cardului bancar.

Pentru phishingul, nu este nevoie să implementați exact funcționalitatea Piața Google - este mai ușor să scrieți o aplicație care își extinde capabilitățile fără a schimba codul sursă. Este interesant să înveți cum hackerii o fac? Atunci să mergem!

Ar fi greșit să încerci să falsi o aplicație pe care proprietarul dispozitivului nu o folosește deloc. Ca și în cazul unei invazii normale, fraudulosul trebuie să evalueze mai întâi ce mediu a lovit. Varietatea furnizorilor care produc dispozitive mobile a dus la schimbări mari în sistemul de operare în sine. Și, deși, în conformitate cu marketerii, toți lucrează pe o singură platformă Android, setul de aplicații care rulează poate fi complet diferit. Android are un API încorporat pentru a obține o listă a proceselor în execuție - acesta este serviciul de sistem ACTIVITY_SERVICE.

Google din motive de securitate în fiecare an limitează din ce în ce mai mult capacitatea aplicațiilor de a interacționa între ele. În documentație acest lucru nu este clar specificat, dar pentru Android versiunea 4.0 și mai nou acest apel va returna lista dintr-o singură aplicație - dvs. proprie. Nu totul este pierdut - Android se bazează pe kernel-ul Linux, ceea ce înseamnă că avem o consolă. Puteți ajunge la acesta utilizând utilitarul adb. inclus în Android Studio.

Comenzile sunt setate utilizând instrumentul de instrumente, care se execută cu mai multe argumente, lista de procese este dată de comanda ps.

Rezultatul lucrării este de așteptat să fie similar cu rezultatul dat de aceeași comandă Linux, un tabel cu un set de valori separate prin tabulare.

De fapt, această ieșire conține suficiente informații pentru phishing: numele procesului, identificatorul său, prioritatea executării și așa mai departe. Puteți rula utilitarul nu numai cu mâinile, ci și cu aplicația - pentru a accesa shell-ul în API-ul standard există clasa Shell.

Scripturile Linux au de multe ori să scrie scripturi cu o singură linie, deci parsarea unei astfel de ieșiri nu este o problemă pentru ei. Dezvoltatorii OOP sunt însă mai afectuoși și cu siguranță nu vor să facă acest lucru.

La Gitkhab există deja un proiect în care este implementată funcționalitatea necesară. Creat de cineva Jared Rummler (Jared Rummler), pentru care vă mulțumim. Rezultatul prelucrării cutiei de instrumente este creat sub forma unei biblioteci, care poate fi conectată direct prin Gradle.

Principiul de funcționare rămâne același: ieșirea va fi o listă de date, dar într-un format mai familiar pentru OOP.

Toate informațiile despre procesele care rulează sunt împachetate într-un obiect al clasei AndroidAppProcess. Dacă te uiți la sursa bibliotecii, atunci nu este nimic inutil acolo - doar ieșirea consolei de parsare. Informațiile despre o anumită aplicație vor trebui scoase prin căutare directă.

Continuarea articolului este disponibilă numai pentru abonați

Un bug în munca de icoane adaptive duce la lansarea dispozitivelor Android într-un reboot nesfârșit

Codul ONI, care atacă companiile japoneze de câteva luni, ar putea fi o viperă

Facebook a găsit o campanie de phishing adresată utilizatorilor iOS și Android

Firefox nu va permite utilizatorilor să urmărească prin canvas HTML5

Articole similare

Trimiteți-le prietenilor: