În acest articol

Implicit, serverul Azure Multi-Factor Authentication este configurat pentru a importa sau a sincroniza utilizatorii din Active Directory. Cu toate acestea, acesta poate fi configurat să se lege de alte directoare LDAP, cum ar fi directorul ADAM sau un controler specific de domeniu Active Directory. Când se conectează la un director utilizând LDAP, serverul de identificare a factorilor de decizie Azure poate funcționa ca server proxy LDAP și poate efectua autentificarea. De asemenea, vă permite să utilizați legăturile LDAP ca ținta RADIUS pentru a pre-autentifica utilizatorii când utilizați autentificarea IIS sau pentru autentificarea de bază pe portalul Azure Multifactor Identity.

Pentru a utiliza autentificarea Azure Multi-Factor ca proxy LDAP, serverul de identificare multifactori Azure este introdus între un client LDAP (de exemplu, un dispozitiv VPN sau o aplicație) și un server de directoare LDAP. Serverul de autentificare multifactor Azure trebuie să fie configurat astfel încât să poată comunica cu serverele client și cu directorul LDAP. În această configurație, serverul Azure Multi-Factor Authentication acceptă solicitări LDAP de la serverele și aplicațiile client și le redirecționează către serverul de directoare LDAP țintă pentru a verifica acreditările de bază. Dacă directorul LDAP verifică acreditările primare și verifică dacă acestea sunt valide, Serviciul de identificare multifactorială Azure va verifica din nou identificatorul și va trimite răspunsul la clientul LDAP. Autentificarea completă este reușită numai dacă autentificarea LDAP și autentificarea cu doi factori au succes.

Configurarea autentificării LDAP

Pentru a configura autentificarea LDAP, instalați serverul Azure Multi-Factor Authentication pe serverul Windows. Urmați pașii de mai jos.

Adăugarea unui client LDAP

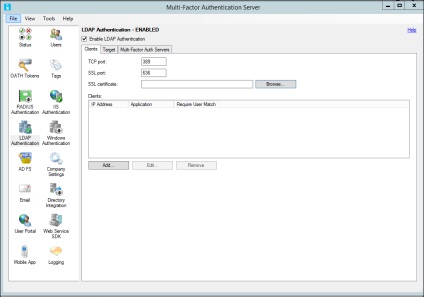

- Pe serverul Azure Multifactor Identification, în meniul din stânga, faceți clic pe pictograma de autentificare LDAP.

Bifați caseta de selectare Activare autentificare LDAP.

În fila Clienți, modificați valoarea pentru portul TCP și portul SSL dacă serviciul LDAP din Serviciul de identificare multifactorială Azure trebuie legat de porturi non-standard pentru a asculta solicitările LDAP.

Pentru a adăuga clienți suplimentari LDAP, repetați acești pași.

Configurarea conexiunii directorului LDAP

Dacă autentificarea cu factor multi-factor Azure este configurată să primească autentificare LDAP, acest serviciu trebuie să treacă aceste verificări în directorul LDAP. Astfel, fila "Obiect nevalid" afișează un singur parametru inactiv pentru utilizarea țintei LDAP.

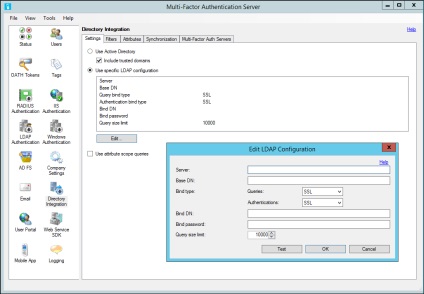

- Pentru a configura conexiunea directorului LDAP, faceți clic pe pictograma Integrare director.

- În fila Setări, bifați caseta de selectare Utilizați o configurație LDAP specifică.

- Selectați Editare.

În caseta de dialog "Modificați configurația LDAP", completați câmpurile cu informațiile de care aveți nevoie pentru a vă conecta la directorul LDAP. Descrierea câmpurilor este în fișierul de ajutor de pe serverul de identificare multifactorizant Azure.

Verificați conexiunea LDAP. Pentru aceasta, faceți clic pe butonul Test.

Dacă este selectată caseta de selectare Switch to to associate usernames, utilizați atributul identificator LDAP unic. Serverul de autentificare multifactorizant Azure va încerca să mapheze fiecare nume de utilizator la un identificator unic din directorul LDAP. Căutarea LDAP va fi efectuată pe baza atributelor de nume de utilizator care sunt definite în fila "Integrare director -> Atribute". Când un utilizator se autentifică, numele de utilizator este mapat la un identificator unic în directorul LDAP. Un identificator unic este utilizat pentru a căuta un utilizator în fișierul de date Azure Multifactor Identification. Acest lucru permite efectuarea de comparații fără a ține seama de caz, precum și utilizarea formatelor de nume de utilizatori lungi și scurte.

După ce acești pași sunt finalizați, serverul MFA așteaptă cererile de acces LDAP configurate de la clienții configurat în porturile de date configurate și acționează ca un server proxy care redirecționează aceste solicitări către directorul LDAP pentru autentificare.

Configurarea clientului LDAP

Pentru a configura clientul LDAP, utilizați următoarele linii directoare.

Articole similare

Trimiteți-le prietenilor: