Din anumite motive, sa întâmplat în trecut că este dificil pentru multe organizații să găsească un echilibru reușit între protejarea transferului datelor și acoperirea costurilor care vor fi cheltuite pentru a sprijini această protecție. Din păcate, cel mai adesea, numai administratorii înțeleg că furnizarea și întreținerea unei infrastructuri sigure pot duce la costuri care depășesc costul echipamentelor de rețea. Toată lumea știe că la un moment dat sa creat Internetul la nivel mondial pentru comunicarea deschisă între computerele la distanță. De asemenea, toată lumea știe că multe s-au schimbat recent, iar acum Internetul este considerat un mediu de rețea periculos. În sectorul de securitate, majoritatea scenariilor vizează prevenirea atacurilor de către infractorii cibernetici care rătăcesc pe internet. Computerele care au acces la Internet trebuie să fie protejate corespunzător de diferite intruși și programe rău intenționate, care încearcă neautorizat să acceseze date și resurse ale computerelor utilizatorilor. Acum, sistemele firewall situate pe calculatoarele client și serverele, firewall-uri amplasate la perimetrul rețelei în securitatea DMZ, router și politica strictă de autentificare pentru conexiuni de la distanță face munca lor aproape impecabil. Poate că unul dintre voi va fi surprins, dar întărirea perimetrului rețelei organizației dvs. este doar o parte a securității organizației dvs., deoarece toate mijloacele de mai sus nu vă pot proteja de atacurile din interiorul companiei.

Uneori, intranet privat poate conține ca un fel de hackeri și malware, din cauza muncii pe care organizația dvs. poate pierde mult mai multe informații, deoarece un astfel de atac modelat de către personalul intern al organizației dumneavoastră și, firewall-uri și alte dispozitive de margine nu va fi în măsură să protejeze dvs. organizație de la astfel de amenințări. Microsoft furnizează tehnologia IPSec, integrată în sistemul de operare Windows, care vă permite să protejați rețeaua organizației dvs., atât de atacurile externe, cât și de cele interne.

Caracteristici IPSec

Protocolul IPSec al sistemului de operare Windows oferă următoarele opțiuni:

Placuta IPSec

- AH. Antetul AH asigură autentificarea, integritatea datelor și protecția pentru întregul pachet, cu excepția câmpurilor din antetul IP cărora li se permite modificarea prin calcularea unui hash cu o cheie pentru fiecare pachet. Când utilizați AH, întregul pachet și antetul sunt incluse în hash. Unele câmpuri pentru care este permisă o modificare pe traseu sunt excluse. Serviciul de protecție a pachetelor de împachetare este furnizat prin includerea numărului de ordine al fiecărui pachet. Acest antet asigură confidențialitatea datelor fără criptare. Asta este, datele sunt citibile, dar protejate de schimbări. Următoarea ilustrație arată structura acestui antet:

Fig. 1. Structura antetului AH

După cum se vede în ilustrația anterioară, acest antet include următoarele câmpuri:

Următorul antet. Câmp dintr-un octet utilizat pentru a determina următorul antet al încărcăturii utile.

Lungimea sarcinii utile. Câmp dintr-un octet care indică numărul de octeți din câmpul lungimii lungimii încărcăturii anterioare AH în blocuri de 32 de biți (patru octeți), fără a include primele două blocuri.

Rezervat. Un câmp de doi octeți care este rezervat și trebuie să fie 0. Câmpul rezervat este inclus în câmpul de autentificare a datelor.

Numărul de serie. Un câmp de patru octeți care conține un contor care începe cu 0 în cazul creării unei asociații de securitate. Primul pachet de asociere de securitate este seria 1. Numărul câmpului "Sequence Number" oferă protecție repetată deoarece valoarea sa protejează valoarea de autentificare (ICV). Când numărul secvenței atinge valoarea maximă (4,294,967,295 sau 232-1), noile asociații de securitate IPsec sunt setate să mențină numărul secvenței din repetarea SA. Dacă sunt instalate noi asociații de securitate IPSec, numărul de ordine al asociației de securitate începe din nou de la 0.

Fig. 2. Structura antetului ESP

Antetul ESP include următoarele câmpuri și numai primele două sunt considerate de bază:

Numărul de serie. Un câmp de patru octeți care conține același câmp ca și câmpul "Numărul secvenței" al antetului AH.

Completarea. câmp de lungime variabilă (0 până la 255 de octeți), care este utilizat pentru a umple lungimea corespunzătoare de date utile, în funcție de algoritmul de criptare, porțiunea de aliniere pachet ESP 4 octeți sau ascunderea criptată lungime a datelor de sarcină utilă intenționată.

Lungimea umplerii. Un câmp care are un octet lung, care specifică numărul de octeți din câmpul de umplere.

Următorul antet. Câmp de un octet, care este folosit pentru a determina următorul antet în sarcina utilă. Acest câmp utilizează aceleași valori ca și câmpul "Protocol" al antetului IP.

Autentificarea datelor. Un câmp cu lungime variabilă care conține calculul ICV al expeditorului, adică valoarea HMAC MD5 sau HMAC SHA1.

Pentru ca foloseste un algoritm unic pentru ICV, care a fost de acord să trimită datele antetul ESP și completarea indicelui, fiecare la egal la egal cunoaște dimensiunea datelor de autentificare de la finalizarea indicelui ESP și poate determina locația sfârșitul datelor de sarcină utilă ESP-încapsulare.

Componentele IPSec

IPSec constă din trei componente principale: serviciul IPSec Policy Agent, schimbul de chei Internet și driverul IPSec. Aceste componente sunt detaliate în următoarele subsecțiuni.

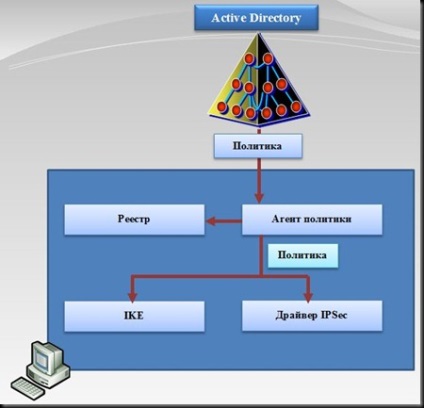

Agent de politică IPSec

Această componentă este concepută pentru a încărca informațiile privind politica IPSec, a le transfera către alte componente IPSec și, de asemenea, pentru a furniza servicii de securitate pentru care sunt necesare aceste informații. De fapt, agentul de politică IPSec este un serviciu care este localizat pe fiecare computer cu sistemul de operare Windows și în modulul snap-in corespunzător care apare în lista serviciilor ca "Serviciu IPSec". și efectuează următoarele acțiuni:

- Încarcă politica IPSec atribuită din Active Directory dacă acest computer este membru al domeniului sau, dacă computerul nu este membru al domeniului, din registrul de sistem local;

- Interoghează dacă există modificări în configurația politicii în sine;

- Trimiteți informațiile din politica IPSec atribuită driverului IPSec.

Este de remarcat faptul că, dacă computerul este membru al unui domeniu, politica IPSec este încărcată direct atunci când sistemul de operare este pornit prin interfața de interogare Winlogon și, de asemenea, cu intervalul specificat în politica IPSec.

Serviciul de politică IPSec este prezentat în următoarea ilustrație.

Fig. 3. Cum funcționează Agentul Politic IPSec

Schimb de chei de Internet

Așa cum sa spus înainte, înainte de schimbul sigur de date, trebuie să se adopte o conexiune sigură între cele două computere. Pentru a crea un acord între cele două computere, există o metodă de cartografiere a securității și permiterea schimbului de chei, numit Internet Key Exchange (IKE). Această metodă centralizează gestionarea asociației de securitate, reducând astfel timpul de conectare și, de asemenea, generează chei secrete comune care sunt folosite pentru protejarea și gestionarea datelor. O cartografiere a securității este o combinație a unei chei convenite, a unui protocol de securitate și a unui indice de parametru de securitate care definește în mod colectiv mecanismele de securitate care sunt utilizate pentru protejarea datelor transferate între părțile conexe. Acest proces protejează nu numai schimbul de date între două computere, ci protejează și computerele la distanță care solicită acces securizat la rețeaua internă a organizației. Indicele parametrilor de securitate (SPI) este o valoare definitorie unică în asociația de securitate care este utilizată pentru mai multe asociații de securitate pe computerul de destinație.

Pentru a asigura o comunicare reușită și sigură, IKE efectuează operația în două etape. În prima etapă, două calculatoare creează un canal securizat cu autentificare, care se numește cartografiere a modului de siguranță. Pe parcursul acestei etape, încercați mai întâi să negocieze un mod principal de politică de securitate, folosind un algoritm de criptare (DES sau 3DES), algoritmul de integritate verificare (MD5 sau SHA1), grupul Diffie-Hellman, sau metoda de autentificare (Kerberos, certificat sau o cheie pre-partajată). După aceasta, în prima etapă, se schimbă informațiile necesare algoritmului cheie Diffie-Hellman pentru crearea unei chei secrete partajate. După schimb, fiecare computer creează o cheie principală utilizată pentru a proteja autentificarea. Ultimul pas în această etapă este autentificarea. În acest moment, calculatoarele se autentifică prin schimbul de chei Diffie-Hellman. Toate informațiile despre cont sunt șterse și criptate folosind cheile create de schimbul de informații despre grupul Diffie-Hellman din pasul anterior.

La cea de-a doua etapă de schimb de chei de pe Internet, asociațiile de securitate sunt potrivite în numele conducătorului auto IPSec. În timpul acestei faze, următorii pași: există o politică de coordonare, pe parcursul căreia computerele IPSec comunică aceste cerințe privind protecția datelor, astfel cum protocolul IPSec, și anume AH sau ESP, algoritmul de hash pentru autentificare (MD5 sau SHA1), și dacă este cerut algoritmul de criptare (DES sau 3DES). Apoi, actualizați sau faceți schimb de materiale pentru a crea o cheie de sesiune. În acest moment, IKE actualizează informațiile cheie, după care creează noi chei publice pentru autentificare și criptare în pachete. În sfârșit, procesul de potrivire a securității este în desfășurare, după care cheile sunt transferate conducătorului auto IPSec împreună cu SPI.

Acest proces este descris pe scurt în următoarea ilustrație:

Fig. 4. Procesul de schimb de cheie pe Internet

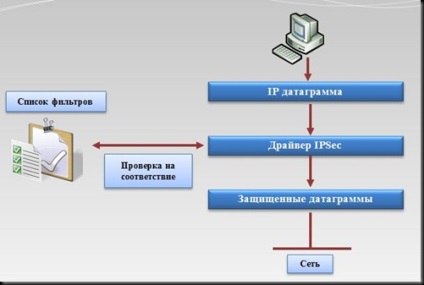

Driverul IPSec

Ultima componentă, driverul IPSec, obține o listă de filtre active de la agentul de politici IPSec și apoi verifică toate pachetele de intrare și ieșire cu filtre din lista curentă. În cazul în care pachetul coincide complet cu acest filtru, acțiunea filtrului însuși se aplică la acesta. Dacă pachetul nu se potrivește cu niciun filtru disponibil, acesta se întoarce la driverul TCP / IP pentru recepție sau transmisie fără modificări. Atât pentru traficul de intrare, cât și pentru cel de ieșire, se utilizează tastele și mapările de securitate de tip rapid. La rândul său, driverul IPSec conține în baza sa de date toate asociațiile curente de securitate rapidă și utilizează indexul parametrilor de securitate pentru a aplica corect asociațiile de securitate.

După ce negocierea de securitate a fost încheiată, driverul IPSec de pe computerul de trimitere primește de la IKE o asociație de securitate care conține cheia sesiunii. Driverul IPSec din baza de date găsește apoi asocierea de securitate la ieșire și inserează indicele parametrilor de securitate în antetul AH sau ESP. După aceasta, semnează pachetele și le trimite la nivelul IP pentru a redirecționa către computerul de destinație.

Dacă primiți pachete IP care sunt considerate nesigure, driverul IPSec le verifică întotdeauna împotriva listei de filtre care specifică tunelurile IPSec și apoi cu toate filtrele de transfer de date între părțile la conexiune.

Fig. 5. Principiul conducătorului auto IPSec

concluzie

Trimiteți-le prietenilor: