Lista de control al accesului sau ACL (sau pur și simplu Listă de acces) este o listă de reguli care vă permit să monitorizați și să filtrați traficul. Regulile din cadrul ACL se numesc intrări de control al accesului (ACE).

Aplicația principală a listei de acces (ACL) este filtrarea traficului, dar se găsește și în alte funcții ale echipamentului de rețea.

În dispozitivele cisco, Lista de control al accesului este împărțită în două tipuri:

Înainte de a vă deplasa în practică, trebuie să aflați ce mască de tip wildcard este.

Masca Wildcard

Știm deja ce este o mască și cum se formează. Masca Wildcard este, de asemenea, o mască, doar "ciudată" sau "inversă" (nume din vasta Internet). Trebuie să învățăm mai multe despre asta, pentru că este folosit în ACL.

Se numește "invers", deoarece unitățile și zerourile din mască schimbă semnificația lor. Acum 0 este numărul rețelei și 1 este partea gazdă.

"Totul este învățat în comparație", așa că vă sugerez să comparați masca obișnuită cu o mască de tip wildcard. Să începem cu măști de clasă.

Tabelul 4.1 Compararea mascilor "obișnuite" cu o mască de tip "wildcard"

Cum de a calcula o mască de tip wildcard având o mască obișnuită?

Să analizăm cazul cu o mască non-clasă (care rupe octetul într-o parte a rețelei și un nume de gazdă, aici). unul dintre octeți este diferit de numerele 0 și 255 (octetul "curbei"). La început, toate octetii din masca „normală“, cu o valoare de 255, va corespunde la 0 în masca wildcard, iar valoarea 0 în masca „normală“ în wildcard - 255. Apoi, este necesar să se ia octetului care este diferit de 0 și 255 ( „curba“ octetul) și scade-l din numărul 255, așa că vom obține valoarea octetului ( „curba“ octetul) în masca wildcard. De exemplu, masca 255.255.240.0, masca wildcard se va potrivi - 0.0.15.255, 255 - 240 = 15.

În practică, vor fi multe scrisori și poze, vor avea răbdare.

Informații generale

Versiunea Packet Tracer: 6.2.0

Tip: Teorie și practică

A primit deja: 14 utilizatori

Obțineți rezultate

Codul de activare poate fi obținut prin completarea unei sarcini practice

Deja au primit 16 utilizatori

Datele inițiale

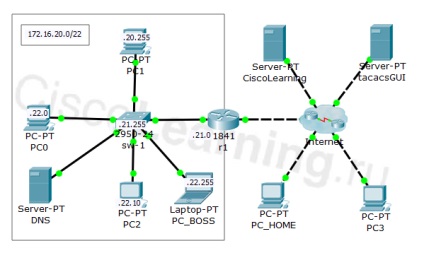

Toate "manipulările" pot fi efectuate utilizând PC0 (sau din alte PC-uri din rețea).

- Creați un ACL standard.

- Filtrați traficul folosind ACL generat.

- Creați un ACL extins.

- Filtrați traficul folosind ACL generat.

execuție

Standard ACL

Orice ACL (standard sau extins) poate fi creat prin apelarea comenzii din lista de acces <номер> <действие> <критерий>. Să analizăm componența echipei.

Numărul ACL este numărul care determină ce ACL este creat, Standard sau extins:

- 1-99 - Standard

- 100-199 - extins

Începem să adunăm echipa. Este deja clar ce numere pot fi folosite pentru a crea un ACL standard.

Continuați să colectați echipa, adăugați acțiunea - pentru a interzice.

Cu criteriul un pic mai dificil, dar puteți înțelege. Există trei variante ale criteriilor:

lista de acces 11 refuză gazda 172.16.27.110

Mare, dar a existat încă un moment FOARTE IMPORTANT.

Un ACL poate consta din mai multe reguli, numite Entries Control Access (ACE). Este foarte important să știm că în fiecare ACL există o regulă ascunsă care interzice totul. Prin urmare, în caz de "interzicere ... și să permiteți altceva", în cele din urmă, trebuie să indicați în mod explicit - "ALL".

În urma celor de mai sus, vom crea o altă regulă "pentru a rezolva totul".

lista de acces 11 permite orice

Vă sugerăm să introduceți aceste reguli pe router și să examinați comanda show-list.

Să examinăm ieșirea comenzii de afișare a listei de acces (rețineți că această comandă arată toate ACL-urile create). Prima linie indică faptul că există un ACL standard cu numărul 11, apoi este listat ACE. Fiecare ACE are propriul număr de ordine. În mod prestabilit, primul ACE are numărul 10, al doilea ACE 20, etc. De fiecare dată, se adaugă pasul 10 (în continuare vom învăța cum să folosim acest număr). Acum, din nou, un moment foarte important.

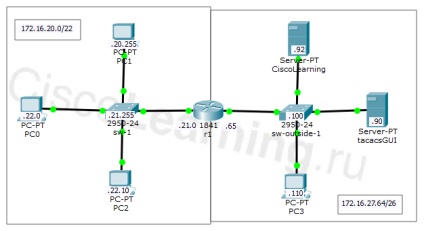

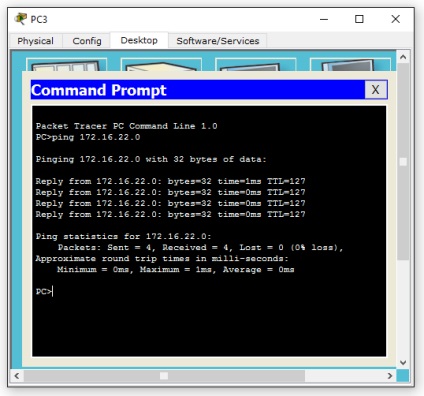

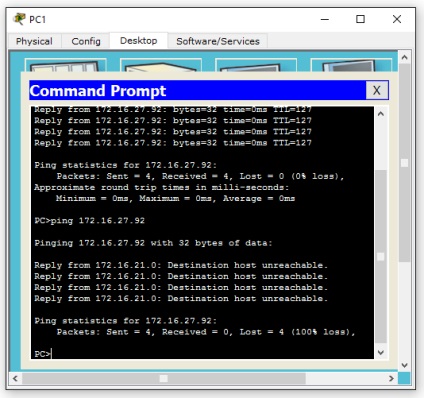

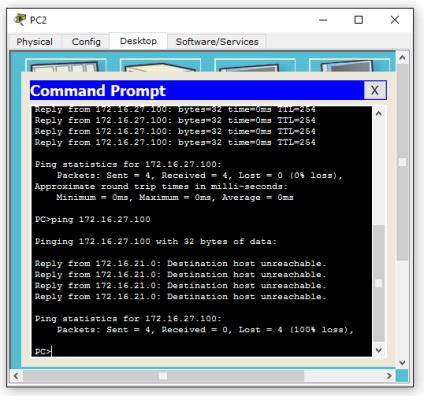

Figura 4.2 prezintă o verificare a disponibilității rețelei 172.16.20.0/22 de la PC3, și anume de la PC3 la PC0. După cum puteți vedea, există acces. Apoi, setăm ACL la interfața FastEthernet 0/1 cu grupul de acces 11 din comandă. Să analizăm de ce interfața FastEthernet este 0/1 și, de asemenea, de ce parametrul din. Dacă reprezentați mișcarea unui pachet de la PC3, atunci totul este simplu. Interfața Fa0 / 1 este cea mai apropiată interfață cu PC3 și trebuie să filtram pachetele primite de la PC3, de aceea specificăm parametrul.

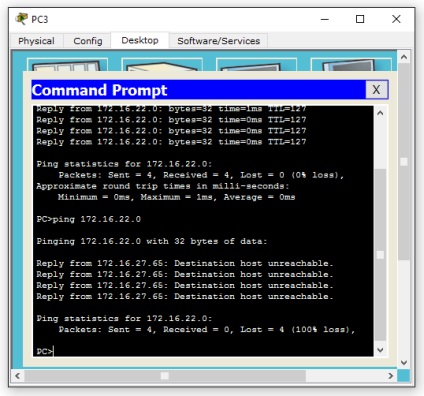

În Figura 4.3, verificăm din nou disponibilitatea de la PC3 la PC0, dar după cum puteți vedea, ruterul returnează o eroare "gazda specificată nu este disponibilă". Figura 4.3 arată ieșirea comenzii de afișare a listei de acces în care a apărut linia (4 meci (e)). ea subliniază că, conform acestei reguli, au existat 4 pachete.

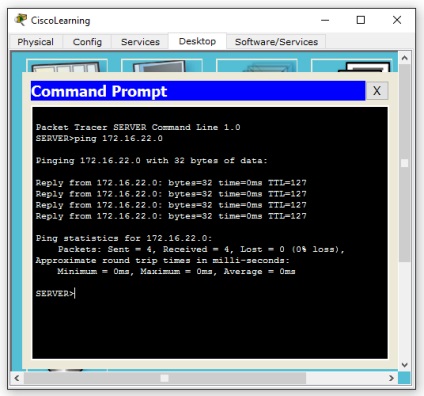

Acum propunem să se asigure că regula numărul 20 de lucrări prea (de fapt, funcționează, de obicei, în funcție de meci de înregistrare (483 (e)). Dar este mai bine pentru a vedea acest lucru în practică) de a face Verifică disponibilitatea cu CiscoLearning la PC0, Figura 4.4. Figura arată rezultatul comenzii de afișare a listei de acces.

După cum puteți vedea, numărul de regula 20, de asemenea, funcționează (o astfel de număr mare de partide (meciuri), datorită faptului că în fundal se execută verifica disponibilitatea unor gazde și trec printr-un router). În cazul în care această regulă nu a fost, atunci tot traficul este blocat de regula „implicit“ (invizibil) neagă orice (în continuare vom încerca în practică).

Acum, un pic "versuri" înainte de a trece la crearea unui nou ACL. Există încă o opțiune în care am putea instala ACL 11, pe interfața Fa0 / 0 în direcția ieșire. Apoi, traficul de ieșire ar fi filtrat și obiectivul nostru ar fi, de asemenea, realizat. DAR! În cazul în care traficul este filtrat ca venind ceea ce înseamnă că trece procesul de rutare și cheltuiește resursele de procesare de pachete de router, și numai apoi se filtrează, care nu este corect. Prin urmare, este recomandat să setați reguli de filtrare cât mai apropiate de sursă, astfel încât să nu pierdeți hardware-ul echipamentului de rețea pentru acțiuni "extra".

ACL este creat, rămâne să o "atârne" pe interfață. Înainte de a face acest lucru, vă sfătuiesc să vă asigurați că există conexiunea între PC1 și CiscoLearning. Vom filtra pe interfața Fa0 / 0. pentru traficul de intrare.

Să verificăm disponibilitatea, între PC1 și CiscoLearning, figura 4.5. Putem vedea din nou eroarea "gazda specificată nu este disponibilă".

Acum, răspundeți la întrebare, de unde știți dacă este instalată interfața ACL? Acest lucru poate fi identificat folosind comanda run-config (puteți vedea și toate ACL-urile create acolo), precum și comanda show ip interface. În ieșirea din ultima comandă, este necesar să căutați linia de acces la ieșire este ... și lista de acces inbound este ... (filtrarea traficului de intrare).

Înainte de a trece la ACL extins. eliminați filtrarea pe interfețe și un ACL. Totul se face cu ajutorul comenzii "puternice" nr. (ștergerea regulilor individuale în ACL va fi discutată mai târziu). ("Scoateți" ACL 12 din interfață, dar nu ștergeți dacă doriți să obțineți o realizare!)

ACL extins

Acum, să stabilim obiectivul pe care trebuie să-l filtram.

ACL extins este specificat folosind comanda listă de acces <номер> <действие> <тип фильтрации> <критерий>. După cum puteți vedea, acum există un alt tip de filtrare. el poate fi atribuit criteriilor, dar pentru o mai bună asimilare a materialului, să îl selectăm ca un element separat.

Așa cum a fost scris mai sus ACL cu numărul din intervalul de la 100 la 199 - ACL extins. astfel încât începutul pentru a crea un ACL poate fi o listă de acces.

Apoi, ca în standardul ACL. trebuie să specificați o acțiune. De exemplu, pentru a interzice, continuând să colectăm comanda pe care o primim - accesul la lista 120 neagă.

Criteriile vor fi discutate mai detaliat. Mai întâi, trebuie să specificați ce tip de filtrare va fi folosit în regulă. Există multe tipuri, vom dezasambla cele principale:

Să începem cu una simplă, cu tipul ip. Apoi comanda se va schimba astfel - acces-list 120 deny ip

Excelent! Acum, creați ACL 120, "agățați" -l pe interfața Fa0 / 0, filtrați tot traficul de intrare. Nu uitați că, dacă nu permitem restul traficului, în mod implicit, ceea ce nu se încadrează în regulile ACL va fi interzis! Prin urmare, trebuie doar să adăugați regula "ALL".

Figura 4.6 prezintă conexiunea dintre PC2 și sw-out-1. După figura 4.6, puteți găsi rezultatul comenzii de afișare a listei de acces.

- eq înseamnă egală. De exemplu, eq 70. va însemna portul 70.

- neq - decriptează ca nu egal. De exemplu, neq 90. va însemna că nu este egală cu portul 90.

- gt reprezintă mai mare decât (mai mare decât). De exemplu, gt 1023. va însemna un interval de la 1024 la 65535 (65535 este numărul maxim de port).

- lt - reprezintă mai puțin decât (mai puțin decât). De exemplu, lt 2024. va însemna un interval de la 1 la 2023.

- interval - acest atribut specifică un anumit interval. De exemplu, domeniul 100 200 va însemna un interval de 100 până la 200.

Și acum o regulă care va nega toate celelalte acces CiscoLearning la portul 80, este după cum urmează - lista de acces 120 neagă tcp orice gazdă 172.16.27.92 80 echiv.

Aflați cum să adăugați reguli la un ACL existent și, în același timp, să ștergeți anumite reguli din ACL. (Fiți foarte atenți, eliminați oricare dintre regulile ip - pierdeți accesul la r1!)

Fii puternic! Rămâne puțin.

Cu lista de acces a comenzii IP extinsă 120, am intrat în modul de configurare al ACL 120 (și utilizând comanda ip access-list standard <номер>. puteți intra în modul de setare al ACL standard). Prin comanda nr. 10 am eliminat regula 10 care a fost instalată mai devreme. În continuare, vom preciza care numărul 7 și 13. regulă Dacă nu specificați numărul de noi reguli, acesta va primi un număr egal cu numărul maxim al tuturor regulilor + 10. După ce toate aceste mașinațiuni, care furnizează rezultate arată comanda de acces-list. aflați-l singur (în loc de figura 80, cisco înlocuiește cuvântul www).

Verificăm disponibilitatea serverului CiscoLaerning pe portul 80 de la dispozitivul PC1, Figura 4.7. Verificați independent disponibilitatea de la PC0 și apelați din nou comanda de afișare a listei de acces. Aflați dacă traficul a căzut sub regulile noastre.

Figura 4.7 Verificarea disponibilității serverului pe portul 80

Ultimul lucru rămas este crearea unui ACL care să permită accesul numai la CiscoLearning, tacacsGUI și sw-out-1.

Vom crea acest ACL într-un mod diferit, utilizând lista de acces ip

Am creat un ACL numit super-pupier-acl. a intrat în modul de configurare al acestui ACL. Adăugat permisul de regulă ip 172.16.27.88 0.0.0.7 orice (în conformitate cu această regulă sunt CiscoLearning și tacacsGUI), deoarece nu am specificat numărul și aceasta este prima regulă, atunci îi este atribuită automat numărul 10. În cea de-a doua regulă, am indicat în mod explicit numărul 40. FOARTE IMPORTANT! Nu am adăugat regulile pentru a "permite tuturor", deci dacă traficul nu se încadrează în regulile specificate, acesta va fi blocat de o regulă ascunsă (PC3 intră sub această regulă).

Acum independent "atârnă" ACL super-puper-acl. pe interfața Fa0 / 1 (super-pupser-acl în grupul de acces ip în comandă) și verificați disponibilitatea rețelei CiscoLearning cu rețeaua 172.16.20.0/22. De asemenea, verificați disponibilitatea acestei rețele de la PC3.

ACL nu afectează traficul generat de routerul însuși. Cu alte cuvinte, pachetele generate de dispozitivul însuși NU se încadrează în regulile ACL atârnate în afara oricărei interfețe.

Dacă ați ajuns la sfârșit, ați terminat!

Datele inițiale

Pentru a testa această sarcină, se utilizează teste de conectivitate, adică anumite porturi sunt scanate pe anumite computere. Acest lucru vă oferă o plină carte blanche pentru a vă crea ACL-urile.

Dacă găsiți o eroare în text, selectați textul și apăsați pe Ctrl + Enter

Trimiteți-le prietenilor: